В 90-х, когда я работал админом в одном крупном ритейловом холдинге, эпидемией считалось распространение OneHalf или DIR в течение нескольких недель по всему зданию нашего офиса. И ты носился по кабинетам с пачкой трехдюймовых дискет, вылечивая пострадавшие компьютеры пользователей, которые просто обменивались игрушками на зараженных дискетах.

Шли годы, эпидемии становились быстрее и масштабнее; менялись и технологии защиты. И мы совершенно незаметно... привыкли к кибератакам, о которых ежедневно трубят СМИ. Вспомните, что было совсем недавно. Взлом Equifax и утечка данных по 140 миллионам клиентам. Взлом WPA2 и крики "ужас, ужас". Утечки данных из консалтинговых агентств "Большой четверки". Утечка из АНБ (вот уж спецслужба, держащая в страхе весь мир, превратилась в проходной двор для русских хакеров, которых никто не видел). Утечка 3 миллиардов (!) учетных записей из Yahoo. Ботнет Mirai с пропускной способностью свыше терабита в секунду. Очередной zeroday в Windows. Очередное расследование про APT. И что? А ничего. Мы свыклись с тем, что ежедневно происходит вокруг нас в мире ИБ. Атаки и уязвимости превратились в обыденность. Как ДТП, которые происходят десятками тысяч на дорогах только в России.

Возможно я не прав, но лично у меня никаких эмоций такие новости уже не вызывают. Ну взломали... Ну нашли дыру... Ну утекла база... Все это превратилось в обыденность. Значит ли, что с ней не надо ничего делать? Конечно же нет. Просто мы плавно, сами того не замечая, подошли к эпохе киберустойчивости. Я больше года назад кратко прошелся по этой теме и решил вновь вернуться к ней. И дело тут не в том, что ЦБ пишет ГОСТ по киберустойчивости. Просто сегодня мы уже не в состоянии строить информационные системы иначе. Это раньше мы пытались выстроить стену вокруг объекта защиты с помощью кучи разных технологий и решений - МСЭ, NAC, VPN, управление уязвимостями, патчинг и т.п. Но все это бесполезно - 100%-й безопасности (а многие почему-то стремятся к этому числу) достигнуть нельзя. Мы все слышали про эту аксиому (про отсутствие 100%-й безопасности), но с упорством маньяков пытается ее добиться, тратя на нее десятки и сотни миллионов рублей корпоративного или государственного бюджета. А потом нас ломают и мы стоит оплеванные перед руководством, которое с немым укором смотрит на нас и его глаза нам говорят "ну как же так-то?". А нам нечего ему противопоставить, так как мы сами обещали защитить компанию, забыв упомянув про невозможность достижения идеального результата. Более того, сам-то безопасник хоть и пытается бороться с киберугрозой и полностью ее нейтрализовать (особенно в госах, где по другому просто никак), но в душе он уже смирился, что его в любой момент могут взломать. Кстати, именно поэтому сейчас рынок переходит к модели Detection & Response (обнаружение & реагирование) и популярными становятся продукты типа EDR или аналогичные сервисы (MDR). Производители уже тоже не могут гарантировать (хотя когда они гарантировали) нейтрализации и предотвращения атак.

А вот киберустойчивость и говорит нам о том, что атак избежать нельзя, но можно с ними жить. Ведь киберустойчивость - это и есть свойство информационной системы, позволяющей ей существовать в условиях непрерывных или постоянных атак. Этот термин, который мы опять стащили у иностранцев (cyber resilience), очень похож на более привычный русскому языку термин "живучесть", который существует не только в военном лексиконе, но и в гражданском. Живучесть есть не только у судов (а именно эта ассоциация первой приходит на ум), но и у любого технического устройства. Именно этот термин подсказывает нам, что для обеспечения поставленной перед системой задач (Интернет-магазин, госуслуги, перевод денежных средств, непрерывность технологического процесса и т.п.) нам не надо пытаться защитить все - достаточно сконцентрироваться на жизненно важных для функции компонентах, обеспечивая их резервирование, дублирование, квалификация персонала, SDLC и другие задачи, которые, применительно к информационным системам, можно подчерпнуть из теории надежности.

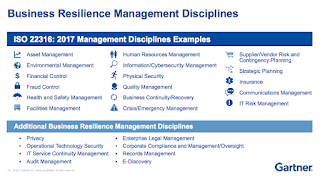

Важно, что сейчас нет лучших практик в этой сфере (кроме, может быть, австралийцев, и то там не все публично) и не стоит их искать и на них ориентироваться. В прошлом году я уже приводил несколько примеров документов, посвященных киберустойчивости. Они все разные. И с тех пор появились новые и тоже разные. Например, Gartner в своих материалах регулярно подменяет понятия устойчивости и непрерывности бизнеса (что отчасти и неплохо). В ISO 22316 2017-го года "Security and Resilience - Organizational Resilience - Principles and Attributes" говорится тема BCM звучит не столь явно. По ISO устойчивость - это способность организации адаптироваться к изменяющемуся окружению и включает она множество совершенно различных дисциплин.

А, например, IBM (после покупки Resilient) стал использовать следующее определение: "киберустойчивость - это выравнивание возможностей по предотвращению, обнаружению и реагированию для управления, смягчения и ухода от кибератак". И это я еще не приводил определения IOSCO, SWIFT и ряда других финансовых структур, которые активно драйвят сейчас тему киберустойчивости (наш ЦБ не исключение). Важнее определения другое - поменять отношение к атакам и признаться самому себе (да и руководство к этому готовить, чтобы не было сюрпризов), что защититься от всех атак нельзя. И предотвратить их нельзя. И компрометация компании возможна. Как мне кажется, это уже половина успеха. От этого и строить свою стратегию обеспечения киберустойчивости.

Что она может в себя включать? Я бы выделил несколько элементов:

Есть и те, кто уже реализовал у себя такую программу. Например, финансовая группа KBC, которая оценивает свой уровень зрелости киберустойчивости и делает это не только для всей компании целиком, но и для отдельных подразделений. Тем самым достигается некоторая конкуренция между ними и они стремятся обойти своих коллег, достигая лучших показателей.

Красные зоны на радарной диаграмме показывают, что KBC еще есть куда стремиться.

В любом случае помните, что абсолютно живучих систем не бывает.

Шли годы, эпидемии становились быстрее и масштабнее; менялись и технологии защиты. И мы совершенно незаметно... привыкли к кибератакам, о которых ежедневно трубят СМИ. Вспомните, что было совсем недавно. Взлом Equifax и утечка данных по 140 миллионам клиентам. Взлом WPA2 и крики "ужас, ужас". Утечки данных из консалтинговых агентств "Большой четверки". Утечка из АНБ (вот уж спецслужба, держащая в страхе весь мир, превратилась в проходной двор для русских хакеров, которых никто не видел). Утечка 3 миллиардов (!) учетных записей из Yahoo. Ботнет Mirai с пропускной способностью свыше терабита в секунду. Очередной zeroday в Windows. Очередное расследование про APT. И что? А ничего. Мы свыклись с тем, что ежедневно происходит вокруг нас в мире ИБ. Атаки и уязвимости превратились в обыденность. Как ДТП, которые происходят десятками тысяч на дорогах только в России.

Возможно я не прав, но лично у меня никаких эмоций такие новости уже не вызывают. Ну взломали... Ну нашли дыру... Ну утекла база... Все это превратилось в обыденность. Значит ли, что с ней не надо ничего делать? Конечно же нет. Просто мы плавно, сами того не замечая, подошли к эпохе киберустойчивости. Я больше года назад кратко прошелся по этой теме и решил вновь вернуться к ней. И дело тут не в том, что ЦБ пишет ГОСТ по киберустойчивости. Просто сегодня мы уже не в состоянии строить информационные системы иначе. Это раньше мы пытались выстроить стену вокруг объекта защиты с помощью кучи разных технологий и решений - МСЭ, NAC, VPN, управление уязвимостями, патчинг и т.п. Но все это бесполезно - 100%-й безопасности (а многие почему-то стремятся к этому числу) достигнуть нельзя. Мы все слышали про эту аксиому (про отсутствие 100%-й безопасности), но с упорством маньяков пытается ее добиться, тратя на нее десятки и сотни миллионов рублей корпоративного или государственного бюджета. А потом нас ломают и мы стоит оплеванные перед руководством, которое с немым укором смотрит на нас и его глаза нам говорят "ну как же так-то?". А нам нечего ему противопоставить, так как мы сами обещали защитить компанию, забыв упомянув про невозможность достижения идеального результата. Более того, сам-то безопасник хоть и пытается бороться с киберугрозой и полностью ее нейтрализовать (особенно в госах, где по другому просто никак), но в душе он уже смирился, что его в любой момент могут взломать. Кстати, именно поэтому сейчас рынок переходит к модели Detection & Response (обнаружение & реагирование) и популярными становятся продукты типа EDR или аналогичные сервисы (MDR). Производители уже тоже не могут гарантировать (хотя когда они гарантировали) нейтрализации и предотвращения атак.

А вот киберустойчивость и говорит нам о том, что атак избежать нельзя, но можно с ними жить. Ведь киберустойчивость - это и есть свойство информационной системы, позволяющей ей существовать в условиях непрерывных или постоянных атак. Этот термин, который мы опять стащили у иностранцев (cyber resilience), очень похож на более привычный русскому языку термин "живучесть", который существует не только в военном лексиконе, но и в гражданском. Живучесть есть не только у судов (а именно эта ассоциация первой приходит на ум), но и у любого технического устройства. Именно этот термин подсказывает нам, что для обеспечения поставленной перед системой задач (Интернет-магазин, госуслуги, перевод денежных средств, непрерывность технологического процесса и т.п.) нам не надо пытаться защитить все - достаточно сконцентрироваться на жизненно важных для функции компонентах, обеспечивая их резервирование, дублирование, квалификация персонала, SDLC и другие задачи, которые, применительно к информационным системам, можно подчерпнуть из теории надежности.

Важно, что сейчас нет лучших практик в этой сфере (кроме, может быть, австралийцев, и то там не все публично) и не стоит их искать и на них ориентироваться. В прошлом году я уже приводил несколько примеров документов, посвященных киберустойчивости. Они все разные. И с тех пор появились новые и тоже разные. Например, Gartner в своих материалах регулярно подменяет понятия устойчивости и непрерывности бизнеса (что отчасти и неплохо). В ISO 22316 2017-го года "Security and Resilience - Organizational Resilience - Principles and Attributes" говорится тема BCM звучит не столь явно. По ISO устойчивость - это способность организации адаптироваться к изменяющемуся окружению и включает она множество совершенно различных дисциплин.

А, например, IBM (после покупки Resilient) стал использовать следующее определение: "киберустойчивость - это выравнивание возможностей по предотвращению, обнаружению и реагированию для управления, смягчения и ухода от кибератак". И это я еще не приводил определения IOSCO, SWIFT и ряда других финансовых структур, которые активно драйвят сейчас тему киберустойчивости (наш ЦБ не исключение). Важнее определения другое - поменять отношение к атакам и признаться самому себе (да и руководство к этому готовить, чтобы не было сюрпризов), что защититься от всех атак нельзя. И предотвратить их нельзя. И компрометация компании возможна. Как мне кажется, это уже половина успеха. От этого и строить свою стратегию обеспечения киберустойчивости.

|

| 4R киберустойчивости |

Что она может в себя включать? Я бы выделил несколько элементов:

- вовлечение руководства и правильные коммуникации с ним (полезно почитать рекомендации Международного экономического форума, которые указаны внизу заметки)

- программа управления инцидентами

- программа обеспечения непрерывности бизнеса

- программа повышения квалификации и найма квалифицированного персонала по ИБ

- непрерывный мониторинг ИБ (включая и третьи стороны - партнеров, контрагентов, поставщиков и т.п.)

- программа оценки эффективности ИБ

- страхование рисков (если вы верите в эту тему в России).

В принципе, многие из упомянутых пунктов и так реализуются многими компаниями. Вопрос только в системности такой реализации. Очевидно, что целиком и сразу перейти к киберустойчивости нельзя сложно - нужен поэтапный план с соответствующими метриками и оценкой их достижения. Например, Deloitte рисует такую картину поэтапного достижения нужного уровня киберустойчивости:

Есть и те, кто уже реализовал у себя такую программу. Например, финансовая группа KBC, которая оценивает свой уровень зрелости киберустойчивости и делает это не только для всей компании целиком, но и для отдельных подразделений. Тем самым достигается некоторая конкуренция между ними и они стремятся обойти своих коллег, достигая лучших показателей.

Красные зоны на радарной диаграмме показывают, что KBC еще есть куда стремиться.

В качестве заключения упомяну еще парочку интересных документов по киберустойчивости:

ЗЫ. И все-таки, чтобы не считать, что нет пророков в своем отечестве, рекомендую покопать тему надежности информационных систем. Например, Липатовскую прикладную теорию надежности автоматизированных систем (он про нее много книг написал и провел лекций).

2 коммент.:

Все верно. Открытая (для внешнего взаимодействия) информационная система с неопределенным кругом пользователей и устройств не может иметь высокий уровень ИБ. Именно поэтому для критических приложений (гос. тайна, опасные производства и т.п.) создавали закрытые системы, для которых не 100 %, но какой-то приемлемый уровень ИБ можно было достичь. Сейчас в порыве противодействия кибератакам разработают и примут подзаконные нормативные правовые акты к ФЗ № 187 "О безопасности критической информационной инфраструктуры РФ", отнесут к КИИ РФ сеть связи общего пользования и различные ИС, работающие через Интернет. Наступит российское киберсчастье. Не наступит. Системные законы не обманешь принятием НПА. Если ИС открытая, то она по определению не может быть критической. Ее защиту рано или поздно кто-то взломает (обойдет, проигнорирует, обманет). Руководителя объекта или его зам. по безопасности привлекут по ст. 274.1 УК РФ (до 10 лет лишения свободы). А кто в действительности виноват? Не те кто писал такие НПА? Вопрос риторический, можно не комментировать.

Отправить комментарий