Между майскими праздниками Verizon выпустила новую версию своего отчета 2019 Data Breach Investigations Report, который давно уже перестал быть отчетом только одной компании, - в работе над ним принимают участие многие игроки рынка ИБ, среди которых Cisco, Shodan, CERT EU, JPCERT, ФБР, Секретная служба США и т.п. Из "россиян" в подготовке отчета участвовала только Лаборатория Касперского.

Я не планирую пересказывать этот отчет, но хочу остановиться на одном из моментов, который мне показался достаточно важным. Сегодня много говорят о многоходовых, сложных, целевых, скрытных, многовекторных атаках (APT). Оно и понятно. Это интересно с точки зрения расследования. Это интересно для СМИ. Но жизнь (в лице отчета DBIR) говорит о том, что большинство атак являются достаточно простыми в реализации.

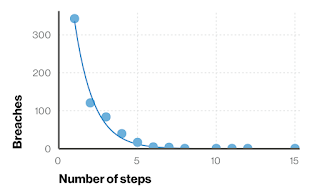

В бизнесе есть такая часто применяемая концепция "низковисящих фруктов", которая означает получение быстрой выгоды прямо сейчас (сорвать то, что ближе всего). Зачем делать что-то очень долго и без видимого результата, когда можно сорвать куш гораздо быстрее? Тоже самое приходит в голову и злоумышленникам, которые не хотят долго кого-то ломать, а предпочитают быстрые и легкие победы. Ровно это и показывает отчет 2019 DBIR, который показывает, что большая часть всех подтвержденных взломов осуществляется всего в один-два шага.

И чем больше шагов делает злоумышленник, тем ниже вероятность успеха (ну тут вроде понятно - при большем числе шагов повышается вероятность обнаружения).

Понятно, что целевые атаки существуют, но их число не так высоко даже у хакеров на службе государства, которые также стараются получить максимум, затратив минимум усилий.

С точки зрения стратегии безопасности концепция низковисящих фруктов также применима - нам не обязательно внедрять сразу кучу различных навороченных защитных технологий, которые стоят недешево (тем более, что 43% жертв - это малый бизнес). Достаточно начать с базовых вещей, которые описаны в таких лучших практиках как Top20 CIS Controls, Top 4/8 австралийского МинОбороны, Топ10 английского или канадского регулятора по ИБ. Обо всех них я уже говорил на прошлой РусКрипто в полуторачасовой презентации. Что характерно, эти основные меры не требуют особых затрат на реализацию. Австралийский Топ 4 включает в себя application whitelisting (замкнутая программная среда), обновления приложений и ОС, а также контроль привилегированного доступа. Все это можно реализовать с помощью групповых политик и Windows Update Service (для Windows). По оценкам одна только эта четверка обеспечивает защиту от 85% угроз.

В заключение все-таки приведу несколько интересных тенденций, упомянутых в отчете 2019 DBIR:

Я не планирую пересказывать этот отчет, но хочу остановиться на одном из моментов, который мне показался достаточно важным. Сегодня много говорят о многоходовых, сложных, целевых, скрытных, многовекторных атаках (APT). Оно и понятно. Это интересно с точки зрения расследования. Это интересно для СМИ. Но жизнь (в лице отчета DBIR) говорит о том, что большинство атак являются достаточно простыми в реализации.

В бизнесе есть такая часто применяемая концепция "низковисящих фруктов", которая означает получение быстрой выгоды прямо сейчас (сорвать то, что ближе всего). Зачем делать что-то очень долго и без видимого результата, когда можно сорвать куш гораздо быстрее? Тоже самое приходит в голову и злоумышленникам, которые не хотят долго кого-то ломать, а предпочитают быстрые и легкие победы. Ровно это и показывает отчет 2019 DBIR, который показывает, что большая часть всех подтвержденных взломов осуществляется всего в один-два шага.

И чем больше шагов делает злоумышленник, тем ниже вероятность успеха (ну тут вроде понятно - при большем числе шагов повышается вероятность обнаружения).

Понятно, что целевые атаки существуют, но их число не так высоко даже у хакеров на службе государства, которые также стараются получить максимум, затратив минимум усилий.

С точки зрения стратегии безопасности концепция низковисящих фруктов также применима - нам не обязательно внедрять сразу кучу различных навороченных защитных технологий, которые стоят недешево (тем более, что 43% жертв - это малый бизнес). Достаточно начать с базовых вещей, которые описаны в таких лучших практиках как Top20 CIS Controls, Top 4/8 австралийского МинОбороны, Топ10 английского или канадского регулятора по ИБ. Обо всех них я уже говорил на прошлой РусКрипто в полуторачасовой презентации. Что характерно, эти основные меры не требуют особых затрат на реализацию. Австралийский Топ 4 включает в себя application whitelisting (замкнутая программная среда), обновления приложений и ОС, а также контроль привилегированного доступа. Все это можно реализовать с помощью групповых политик и Windows Update Service (для Windows). По оценкам одна только эта четверка обеспечивает защиту от 85% угроз.

В заключение все-таки приведу несколько интересных тенденций, упомянутых в отчете 2019 DBIR:

- Существенно возросло число атак типа "социальный инжиниринг" (через фишинг), а человек - стал одной из популярных мишеней для злоумышленников.

- Одним из основных способов, которые используют злоумышленники для своего первого шага (а иногда и единственного) - использование украденных учетных записей пользователей.

- Один из основных векторов атак - Web-приложения.

- Электронная почта остается основным вектором для получения вредоносного кода (94%). Исключение составляет сфера образования, где на первое место вышел Web-вектор заражения.

- По-прежнему самым популярным типом файлов для вредоносного ПО является MS Office.

- Одной из самых быстрорастущих причин успеха злоумышленников становится некорректная конфигурация серверов (особое внимание злоумышленники уделяют почтовым серверам) и пользовательских устройств.

- Обнаружение инцидентов по-прежнему занимает месяцы в то время как на компрометацию у злоумышленников уходят минуты, а на кражу данных - от минут до дней.

В целом могу порекомендовать ознакомиться с отчетом Verizon. И пусть вас не смущает, что отчет подготовлен американским оператором связи. В подготовке участвовали компании со всего мира, включая и российскую. Поэтому можно говорить о том, что отчет отражает общую для всех картину.

0 коммент.:

Отправить комментарий