4 года назад я уже как-то обращался к идее составления новогоднего обывательского чеклиста по безопасности. Решил обновить тот список и ориентировать его больше на специалистов по кибербезопасности, которые могут не только обезопасить себя, но и сделать окружающий мир чуточку лучше, следуя теории малых шагов. Затрачивая немного усилий в течение года, можно сделать себя, близких и друзей безопаснее, а коллегам показать пример. Выкладываю скриншот для тех, кто не сможет зайти на Slideshare и скачать файл в формате PDF (хотя обычный плагин в Хроме, даже не VPN, решает эту задачу элементарно).

28.12.18

17.12.18

Утечка из Marriott/Starwood или 10 ошибок при уведомлении об инциденте

30 ноября Marriott International анонсировала, что неизвестные хакеры (позже появилась информация, что следу ведут в Китай, в государственные шпионские структуры) смогли взломать систему резервирования сети отелей Starwood, принадлежащей Marriott, и в течение 4 лет (еще до поглощения сети Starwood сетью Marriott) смогли украсть данные около полумиллиарда постояльцев, что может обойтись компании в десятки миллиардов долларов потерь. Цифра эта взята не с потолка. Marriott пообещала компенсировать смену паспорта тем, чьи паспортные данные могли утечь, а это без малого 327 миллионов постояльцев. При стоимости замены паспорта в 100$ компенсация может составить около 30 миллиардов долларов. Стоимость акций Marriott за последние две недели упала с 122 до 104 долларов, что тоже не самым лучшим образом сказывается на финансовом положении Marriott, которая вынуждена расплачиваться за проблемы Starwood, которую взломали еще до слияния с Marriott (тут, кстати, встает вопрос качестве Due Dilligence и делался ли при покупке аудит безопасности).

Как частый путешественник я тоже пользовался сетью Starwood и допускаю, что мои данные тоже попали в список утекших. Точного ответа на этот вопрос у меня нет. Все, что я пока имею, это письмо от пострадавшей компании, в котором описан инцидент. Судя по нему, а также по специально созданному для этого инцидента сайту, компания, которая еще 8 сентября узнала об инциденте до сих пор не может понять, чьи данные пострадали, так как украденный массив данных был зашифрован и Marriott пытается его расшифровать, чтобы понять, что все-таки утекло (только ли контактная информация и номера кредитных карт или еще и данные по проживанию). Получил я уведомление об инциденте 12 декабря, спустя две недели после анонса со стороны Marriott. Понимаю, что отправить 500 миллионов сообщений - задача непростая, но, как клиент Marriott, мне бы хотелось, чтобы гостиничная сеть была более оперативной. Две недели неведения - не самое лучшее время.

А пока я жду хоть какой-то ясности, я решил составит перечень типовых ошибок, которые делают компании, которые сталкиваются с инцидентом ИБ. Кстати, эта тема хорошо ложится на тему штабных киберучений, в рамках которых можно прекрасно отработать навыки коммуникаций во время серьезного инцидента ИБ. Итак, на мой взгляд, перечень типовых ошибок выглядит следующим образом:

Как частый путешественник я тоже пользовался сетью Starwood и допускаю, что мои данные тоже попали в список утекших. Точного ответа на этот вопрос у меня нет. Все, что я пока имею, это письмо от пострадавшей компании, в котором описан инцидент. Судя по нему, а также по специально созданному для этого инцидента сайту, компания, которая еще 8 сентября узнала об инциденте до сих пор не может понять, чьи данные пострадали, так как украденный массив данных был зашифрован и Marriott пытается его расшифровать, чтобы понять, что все-таки утекло (только ли контактная информация и номера кредитных карт или еще и данные по проживанию). Получил я уведомление об инциденте 12 декабря, спустя две недели после анонса со стороны Marriott. Понимаю, что отправить 500 миллионов сообщений - задача непростая, но, как клиент Marriott, мне бы хотелось, чтобы гостиничная сеть была более оперативной. Две недели неведения - не самое лучшее время.

А пока я жду хоть какой-то ясности, я решил составит перечень типовых ошибок, которые делают компании, которые сталкиваются с инцидентом ИБ. Кстати, эта тема хорошо ложится на тему штабных киберучений, в рамках которых можно прекрасно отработать навыки коммуникаций во время серьезного инцидента ИБ. Итак, на мой взгляд, перечень типовых ошибок выглядит следующим образом:

- Скрытие инцидента. "Про то, что нас взломали, никто не узнает. Поэтому скроем это от всех". Это реально одно из самых типовых заблуждений, которое я нередко слышу во время киберучения или при встречах с заказчиками. Но, как показывает опыт, в последнее время с инцидентами сталкиваются все и поэтому глупо рассчитывать на то, что это удастся оставить в секрете. Вспоминая высказывание гендиректора Cisco Джона Чемберса (хотя это говорили многие): "Есть два типа компаний - те, кого уже взломали, и те, кто еще об этом не знает".

- Рассмотрение инцидента как ИТ-проблемы. "Это не проблема ИБ - это сбой в ИТ-системе". "Наш сайт не работает не из-за DDoS-атаки, а из-за блокировки Роскомнадзора". "У нас плановое обновление ПО". "У нас регламентные работы и поэтому система не позволяет переводить денежные средства". После скрытия инцидента, это вторая по популярности ошибка, которую допускают многие.

- Атака русских|китайских|иранских|северокорейских хакеров. Я не понимаю, чем это отмазка лучше других, но и она нередко звучит, когда надо переложить ответственность на кого-то, снимая ее с себя. Кто бы вас не атаковал, выстраивание системы защиты - это ваша обязанность и при моделировании угроз и нарушителей надо предусматривать такие вещи. Тем более, что используют и государственные, и обычные хакеры типовые методы. Миф о каких-то секретных знаниях "хакеров в погонах" сильно преувеличены, судя по всем обвинениям, которые сыпатся в последнее время против России, Китая, Северной Кореи или Ирана.

- Отсутствие плана. Самое худшее, чтобы понять как реагировать на инцидент, выяснять это во время инцидента. Когда проводятся киберучения - основная их задача - подготовиться к плохому и нештатному. И все это надо внести в план, в котором надо ответить на 4 ключевых вопроса - кто будет сообщать об инциденте, какую информацию, кому и когда. Клиенты? Подрядчики и партнеры? Правоохранительные органы? СМИ? Уполномоченные органы по защите прав субъектов ПДн (в письме Starwood указаны адреса всех европейских DPA, что является требованием GDPR, но, кстати, нет РКН)? Кто должен входить в команду, отвечающую за сообщение об инциденте? Маркетинг, PR, юристы…

- Преуменьшение инцидента. Не пытайтесь скрывать инцидент или вводить аудиторию в заблуждение. Мало того, что это не удастся, так это еще может быть и незаконно в разных странах мира (если у вас клиенты не только в России). Сокрытие может повлечь за собой дополнительные иски и ущерб репутации. Тот же Marriott поступил достаточно честно, сразу уточнив, что речь идет о 500 миллионов гостей Starwood. Да, это неприятно, но зато честно. А если бы они сообщили об утечек 50 миллионов и потом всплыли факты про еще 450 миллионов, то это было бы крайне негативно воспринято всеми. Можно попробовать заявить, что масштаб инцидента не понятен, но кто знает, как это обернется в будущем. Хотя тот же Facebook, когда у него утекло вроде как данные 50 миллионов учетных записей, заявил, что они не знают о реальном масштабе бедствия.

- Задержка с уведомлением. Equifax и Marriott сообщили об инциденте спустя два-три месяца с момента его обнаружения. Вообще затягивать с этим не стоит. Скорость и четкость при инциденте имеют важнейшее значение. Часто задержка связана с тем, что жертва просто не понимает, что у нее пострадало; она не знает свой бизнес, свою инфраструктуру; а инвентаризацию проводило очень давно. Иногда это происходит потому, что службы ИБ или ИТ тратит много времени на расследование, не сообщая об инциденте руководству компании и не следуя плану реагирования и уведомления (если план вообще есть). В любом случае любая задержка должна быть обоснована и обусловлена требованиями правоохранительных органов (если вы обращаетесь к ним) или иными юридическими требованиями. Понятно, что и бежать в тот же день раскрывать все карты не стоит - нужно собрать достаточно информации, чтобы не выглядеть попкой, непонимающим, что происходит. Кстати, с уведомлением тоже есть отдельные нюансы. Marriott о своем взломе сообщил 30-го ноября, а я получил от них письмо только 12-го декабря. С чем это может быть связано? Представьте, что вам надо направить 500 миллионов уведомлений! Вы же сразу попадете во всем спам-базы и вас будут блокировать все средства защиты. Поэтому надо либо отправлять небольшими порциями, либо договариваться с владельцами соответствующи сервисов, чтобы вас не блокировали на время массовой рассылки.

- Распространение слишком малого объема информации. Цель публичного уведомления об инциденте - не покаяться, а помочь клиентам защитить себя. Поэтому делитесь тем, что им поможет в этом. Если вас уведомили об инциденте, но не сказали, что делать, вы будете разочарованы. Marriott в своем письме предложил вот такой перечень (помимо контактов с DPA, правоохранителями, бесплатного доступа к WebWatcher /если вы гражданин США, Канады и Великобритании/ и компенсации замены паспорта):

- Распространение слишком большого объема информации. Мало информации - плохо. Много информации... Тоже плохо. Нужно найти баланс и раскрыть только то, что принесет пользу вам, вашим клиентам и акционерам. Не надо раскрывать то, что может навредить другим компаниям. Например, Equifax сразу раскрыла, что это кредитное бюро взломали через уязвимость в Apache Struts. Это заставило многих компаний понервничать, так как у них тоже была эта уязвимость и она не была устранена. Это давало хакерам преимущество. Вообще кейс с Equifax на сегодняшний день уже стал хрестоматийным - немалое количество отчетов на десятки страниц посвящено этой утечке. В разрабатываемом плане коммуникаций по результатам инцидентов надо указать, кому и в каком объеме должна быть представена информации. Понятно, что правоохранительным органам надо представить информации больше, чем для прессы. Клиентам нужны рекомендации по снижению ущерба, а агентству по расследованию инцидентов (Marriott, например, пригласил Kroll) эта информация без надобности.

- Невзаимодействие с правоохранительными органами. В России не так уж и принято взаимодействовать с органами внутренних дел в случае того или иного инцидента. Недоверие к полиции и неверие в ее компетентность приводят к тому, что все пытаются с инцидентами бороться самостоятельно (исключая те случаи, в которых может понадобиться решение суда). На Западе ситуация иная - поэтому там как раз рекомендуется активно взаимодействовать с правоохранительными органами. И они во многих случаях сами расскажут, что раскрывать, а что нет, чтобы не навредить следствию. У вас всего один шанс, показать, что вы сделали все, что нужно для защиты себя и своих клиентов. Обращение в правоохранительные органы (как и привлечение какой-либо известной компании для расследования) - хороший тон и демонстрация того, что вы ответственно действуете в соответствие с лучшими практиками.

- Отсутствие киберучений :-) Да, это не совсем связано с уведомлением об инциденте ИБ, но именно отсутствие киберучений часто приводит к тому, что описанные выше девять ошибок совершаются. В процессе имитации реальных кейсов проявляются все подводные камни и формируются пункты будущего плана реагирования на инциденты и плана коммуникаций в случае их наступления.

ЗЫ. Почти три года назад я уже обращался к теме коммуникаций с внешним миром. Правда, тогда, я проводил аналогии с допинговыми скандалами в российском спорте. И как показали прошедшие годы я был прав. Шарапова вернулась в спорт, а остальные участники, описанные в заметке, - похоже нет. Так что даже в случае с произошедшем инцидентов можно извлеь правильные уроки и повернуть историю себе во благо. Было бы желание.

13.12.18

Занимательная нумерология ИБ или как манипулировать статистикой

В курсе по измерению ИБ есть у меня раздел, который называется "Как врать с помощью цифр ИБ", название которого является аллюзией на известное высказывание Дизраэли, популяризованное Марком Твеном "Есть три вида лжи: ложь, наглая ложь и статистика". В этом разделе я привожу несколько манипуляций, которые позволяют сформировать определенное мнение относительно демонстрируемых цифр, имеющих отношение к ИБ.

Один из примеров касается понятия "среднеестатистическое". Большинство под этим термином понимает "среднее арифметическое", которым многие ИБ-компании и консультанты манипулируют. Например, вы встречаете в каком-нибудь отчете тезис, что средняя сумма инцидента ИБ составляет 11 миллионов рублей (цифра взята с потолка). Авторы отчета умалчивают, что они имели ввиду под средним, но чаще всего они, недолго думают, просто делят сумму по всем инцидентам на число инцидентов. Является ли это действительно средним? Увы. В данной ситуации средним должна быть медиана - именно она наиболее точно показывает среднестатическую компанию. Давайте проиллюстрирую. Представим, что у нас 10 компаний сообщили об инцидентах ИБ. У 9 компаний размер ущерба составил 1 миллион рублей, а у десятой - 100 миллионов рублей. Среднее арифметическое будет равно 10.9 миллионам, а вот медиана - одному миллиону. И именно медиана отражает реальную картину с размером ущерба (только если у всех ущерб одинаковый, то медиана будет равна среднему арифметическому).

Другой пример "манипуляции" (цифры-то все верные), изменение размерности графика. На примере ниже показан именно такой случай. Достаточно всего лишь изменить размер по оси ординат (Y) и у вас сразу меняется отношение к цифрам - вы начинаете думать, что у вас колоссальный рост атак произошел за месяц, хотя на самом деле это не так.

Отмечу, что тут нет "среднего". И размерностью никто не играл. И дело даже не в трактовке термина "атака" (вон, Лаборатория Касперского под атакой понимает просто срабатывание своего средства защиты). Тут иная манипуляция. При сравнении чего бы-то ни было с течение времени очень важно соблюсти неизменность объекта измерения. Было у меня 100 компьютеров, атаки на которые я мониторю. 100 должно быть и дальше. Иначе возникают вопросы. За два года мы видим колоссальный рост числа атак (на 2 порядка). С чем это связано? Стало действительно больше атак? Поменялось определение атаки? Мы стали лучше ловить? Увеличилось число контролируемых объектов? В случае с цифрами НКЦКИ вероятно имеют место все факторы сразу, но хотелось бы (лично мне, я понимаю, что журналистам в целом пофиг, а именно на них и направлены данные цифры) видеть методологию расчета. А то получится как у Лаборатории Касперского - срабатывание антивируса считается атакой. А может я пентест проводил? Или сканер запустил? Это тоже считается атакой?

И последняя манипуляция цифрами. "Ведомости", по отчету Лаборатории Касперского, напечатали статью, согласно которой хакерским атакам подверглась половина компьютеров российской промышленности. Все в панике и бегут срочно покупать средства защиты информации. Специалисты по ИБ справедливо критикуют эти цифры, которые не отражают действительности. А все дело в грамотном пиаре и нежелании журналистов разбираться в подоплеке цифр. Ведь ЛК прямо пишет, что атакованными она считает только то есть компьютеры, на которых сработали их средства защиты. При этом число таких инсталляций она не сообщает. Что в итоге? Срабатывание 5 миллионов антивирусов на 10 миллионах компьютеров - это половина! Срабатывание 1 антивируса на 2 компьютерах - это тоже половина! Бинго! А в материале "Ведомостей" звучит устрашающе и руководство компаний начинает задумываться о своей безопасности. А после пресс-конференции Мурашова у всех уже не возникает сомнений, что Россия в круге киберврагов и надо усиливать кибербезопасность страны и подключаться к ГосСОПКЕ.

Что в итоге? Есть цифры. И есть умение ими пользоваться и умение их читать. И надо понимать, что у тех, кто показывает цифры есть разные задачи, которые могут отличаться от задач читателей этих цифр. Если, читая разные отчеты, держать это в голове, воспринимать многие цифры будет гораздо проще :-)

11.12.18

Какой крест по ИБ вам нести на своих плечах?..

Тупил я вчера в пробке и родилась у меня интересная аналогия с тем, что сейчас происходит в области нехватки хороших специалистов по ИБ. Ну и отчасти вчерашняя заметка про кругозор безопасника тоже добавила парочку идей, которые я и решил выплеснуть на страницы блога.

Итак, выпускник по специальности ИБ, пришедший на реальную работу, схематически выглядит так. Желтым показаны его знания и навыки по ИБ, которые пока мало помогают ему в работе, мешая развиваться и мешая делать что-то полезное для нанявшего его бизнеса.

С течением времени специалист по ИБ накапливает новые знания в своей области, которые он использует в работе или которые лежат в пассиве, но могут быть применены по мере необходимости.

Обратите внимание. Этот специалист крутится в своем соку и не выходит за рамки текущих потребностей. Он не смотрит вперед и не смотрит назад - его заела рутина и на решение творческих задач он почти не способен. Зато он неплохой исполнитель чужих поручений. Иногда, даже дойдя до позиции руководителя того или иного уровня, безопасник остается на том же уровне знаний, что и в начале своего пути.

Если специалист, накапливая знания, нужные в текущей работе, обращается еще и к истории, которая открывает глаза на причины многих событий в нашей отрасли, то схематично его можно нарисовать так. Длина оранжевой стрелки означает глубину погружения в историю ИБ. В зависимости от роли безопасника эта стрелка может быть очень длинной или не очень, но она должна быть в любом случае. Жизнь "здесь и сейчас" интересна, но недолговечна :-(

Многие безопасники старой закалки, кстати, выглядят именно так. Неплохие знания текущей ситуации и багаж исторических знаний. Но полное отсутствие перспективы и понимания тенденций, которые сейчас очень активно влияют на ИБ. А вот молодежь выглядит иначе - неплохое понимание новомодных трендов и технологий, но полное отсутствие знания истории ИБ в России и, как следствие, непонимание происходящих процессов, их причин и следствий. Классический конфликт пиджаков и джинсов (или, как модно, худи :-)

Есть безопасники, находящиеся в центре креста, где их текущие знания ИБ дополняются знанием истории и пониманием тенденций. Надо признать, что таких безопасников немного, - предыдущий вариант встречается чаще - отрасль молодеет.

На самом деле многие молодые безопасники, особенно имеющие опыт программирования, а то и вовсе пришедшие из ИТ, схематично выглядят так (желтым по-прежнему показаны знания по ИБ, а коричневым - по ИТ):

Идеальный же безопасник выглядит так:

Он не только обладает широким кругозором в области ИБ, смотрит в будущее и не забывает оглядываться назад, но и имеет знания в широком круге смежных дисциплин - не только ИТ, но и психологии, социологии, экономике, финансах, маркетинге, юриспруденции и т.п.). Да, это непросто, но по-другому сегодня оставаться профессионалом и развиваться нельзя. Узкие знания нужны для специалистов, занимающихся администрированием средств защиты, но чем выше такой специалист метит, тем шире кругозор надо иметь.

Итак, выпускник по специальности ИБ, пришедший на реальную работу, схематически выглядит так. Желтым показаны его знания и навыки по ИБ, которые пока мало помогают ему в работе, мешая развиваться и мешая делать что-то полезное для нанявшего его бизнеса.

С течением времени специалист по ИБ накапливает новые знания в своей области, которые он использует в работе или которые лежат в пассиве, но могут быть применены по мере необходимости.

Обратите внимание. Этот специалист крутится в своем соку и не выходит за рамки текущих потребностей. Он не смотрит вперед и не смотрит назад - его заела рутина и на решение творческих задач он почти не способен. Зато он неплохой исполнитель чужих поручений. Иногда, даже дойдя до позиции руководителя того или иного уровня, безопасник остается на том же уровне знаний, что и в начале своего пути.

Если специалист, накапливая знания, нужные в текущей работе, обращается еще и к истории, которая открывает глаза на причины многих событий в нашей отрасли, то схематично его можно нарисовать так. Длина оранжевой стрелки означает глубину погружения в историю ИБ. В зависимости от роли безопасника эта стрелка может быть очень длинной или не очень, но она должна быть в любом случае. Жизнь "здесь и сейчас" интересна, но недолговечна :-(

Многие безопасники старой закалки, кстати, выглядят именно так. Неплохие знания текущей ситуации и багаж исторических знаний. Но полное отсутствие перспективы и понимания тенденций, которые сейчас очень активно влияют на ИБ. А вот молодежь выглядит иначе - неплохое понимание новомодных трендов и технологий, но полное отсутствие знания истории ИБ в России и, как следствие, непонимание происходящих процессов, их причин и следствий. Классический конфликт пиджаков и джинсов (или, как модно, худи :-)

Есть безопасники, находящиеся в центре креста, где их текущие знания ИБ дополняются знанием истории и пониманием тенденций. Надо признать, что таких безопасников немного, - предыдущий вариант встречается чаще - отрасль молодеет.

На самом деле многие молодые безопасники, особенно имеющие опыт программирования, а то и вовсе пришедшие из ИТ, схематично выглядят так (желтым по-прежнему показаны знания по ИБ, а коричневым - по ИТ):

Идеальный же безопасник выглядит так:

Он не только обладает широким кругозором в области ИБ, смотрит в будущее и не забывает оглядываться назад, но и имеет знания в широком круге смежных дисциплин - не только ИТ, но и психологии, социологии, экономике, финансах, маркетинге, юриспруденции и т.п.). Да, это непросто, но по-другому сегодня оставаться профессионалом и развиваться нельзя. Узкие знания нужны для специалистов, занимающихся администрированием средств защиты, но чем выше такой специалист метит, тем шире кругозор надо иметь.

Вот такая аллюзия родилась в пробке... Иногда это полезно; постоять, подумать... :-)

10.12.18

О киберучениях на SOC Forum

Свою презентацию с SOC Forum я уже выложил. Теперь пришел через поделиться впечатлениями по прошедшим киберучениям. В таком масштабе это был мой первый опыт. На том же сочинском "Коде ИБ. Профи" учения проводились также для 6 команд, но не было зрителей и мероприятие не было таким пафосным - с девушками, с флагами, с призами, и с жюри с представителями ФСТЭК, ФСБ, ЦБ. Поэтому немного давила атмосфера :-)

Сразу надо сказать, что что какой-то нехороший человек вбросил в отрасль мысль, что киберучения - это тоже самое, что и "Наша игра", которая прошла месяцем ранее SOC Forum и которая была посвящена SOCам. Единственное, что объединяло эти форматы, - наличие команд. Вот и все. На "Нашей игре" вы проверяете свой кругозор, а на киберучениях - имеющиеся навыки. Я, видимо, упустил этот момент и, как мне показалось, у многих сложилось изначально неверное представление о том, что такое киберучения. Поэтому и некоторые участники, и некоторые зрители в зале не получили того, за чем шли.

В отличие от сочинских учений, в этот раз я в кейсах погружался чуть глубже в технические детали, справедливо полагая, что на мероприятии будут люди, которые занимаются мониторингом в том или ином виде. Но ввиду краткости мероприятия (всего два часа с вводной частью и награждением), я кейсы сконцентрировал только на некоторых сервисах SOC.

Объясняя правила, я сразу уточнил, что в киберучениях не бывает неправильных ответов. В принципе! Задача киберучения высветить слабые места существующих процессов, чтобы в реальной работе их можно было устранить до того, как произойдет настоящий инцидент, который и покажет слабость. Но сейчас мне бы хотелось обратить внимание на несколько моментов, которые мне кажутся достаточно важными.

Во-первых, я слышал "претензию", что выбрав в качестве гипотетической организации банк, я сильно ограничил участников, дав одним преимущества (например, команде Сбербанка), а другим поставив палки в колеса. Мне возражали, что описанные кейсы не встречаются, например, в энергетике. Тут я должен не согласиться. Почти все кейсы универсальны. Да, я приводил кейс с утечкой данных кредитных карт, но его можно заменить на кражу любой другой защищаемой информации. Да, ФинЦЕРТ, рассылающий бюллетени об инцидентах, есть только у банков. Но у остальных есть ГосСОПКА. И т.д. Кроме того, иногда полезно выйти за рамки своей индустрии и попробовать себя на месте члена команды SOC в смежных областях.

Обратил внимание, что многие участники не рассматривают в качестве одного из источников угрозы третьи лица, например, подрядчиков, поставщиков и т.п. В ситуации №4 я использовал кейс с подменой скрипта JavaScript на сайте подрядчика, с которого скрипт и загружался. Поэтому попытка вычистить скрипт с сайта гипотетической организации ни к чему не приведет - возможны повторные заражения. Такой сценарий активно использовался группировкой Magecart, которая активно действует до сих пор. British Airways, взломанная в сентябре, вообще была атакована, по одной из версий, через CDN, а не через основной сайт авиакомпании, что отследить было достаточно нетривиальной задачей.

Вообще, у меня сложилось впечатление, что многие из участников не очень хорошо знакомы с кейсами последних нашумевших взломов, которые я брал за основу киберучений :-( Например, кейс с Equifax.

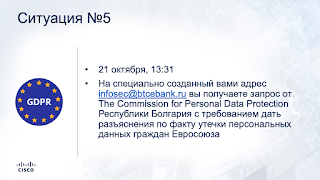

Еще одно наблюдение касалось сферы ответственности SOC. В запале участники команд пытались решать абсолютно все задачи, которые перед ними ставились. Даже то есть, которые не относятся к компетенции SOC. Например, вот этот кейс с запросом от DPA одной из европейских стран. Не SOCу с ним разбираться надо, а уполномоченным за GDPR в организации лицам. Хотя ответы и были в тему (что показывает, что многие разбирались с европейским законодательством по персданным), но все-таки у SOC четко очерченная сфера деятельности и брать на себя лишнее смысла нет. Тоже самое было и с делегированием ряда функций другим подразделениям гипотетической компании (тому же PR) - не все так просто, как описывали участники (хотя направление было правильным).

Так как в жюри этих киберучений были представители регуляторов, то я добавил парочку кейсов про НКЦКИ, ФинЦЕРТ и ФСТЭК. Например, вот такой. Было интересно послушать, как участники будут выкручиваться из этой ситуации :-)

Общее впечталение от учений высказал Дмитрий Кузнецов из Positive Technologies (он был участником одной из команд): "...участники не столько отыгрывали роль руководителя SOC, сколько демонстрировали свой кругозор ;)". Вот тут я согласен. Но отчасти это объясняется тем, что для многих участников киберучения - это забавное времяпрепровождение и возможность показать себя. Мало кто, пропускает кейсы через себя, свой опыт и свою организацию. Поэтому ответы звучат из серии "Мы должны...", а не "Я сделаю...". Ну и сам формат публичных киберучений тоже не подразумевает заточки под конкретную организацию, что размывает внимание аудитории, которая не видит в кейсах себя. В заметке про пять типовых ошибок в организации штабных киберучений я уже писал про это. Когда проводишь киберучения в конкретной организации и затачиваешь сценарий под нее, реакция немного иная.

Следующие штабные киберучения я планирую проводить (если все сложится успешно) на московском "Код ИБ. Профи" (28-31 марта) и CISO Forum (22-23 апреля). Разумеется, сценарии там будут иные, но формат тот же. Единственное, что там, я так думаю, не будет зрителей. Все-таки мероприятия платные и просто сидеть и смотреть на других, когда в соседних залах идут другие, интересные доклады, будут немногие.

ЗЫ. Кстати, следующий раунд "Нашей игры" пройдет 18-го декабря. Учитывая грядущее 20-е декабря, то есть день сотрудников госбезопасности, мы решили посвятить эту игру регуляторам. Но так как "Наша игра" направлена на расширение кругозора, то мы не будем концентрироваться только на отечественных структурах, регулирующих вопросы ИБ, но посмотрим и на зарубежные, имеющие отношение к кибербезопасности, включая и криптографию.

Сразу надо сказать, что что какой-то нехороший человек вбросил в отрасль мысль, что киберучения - это тоже самое, что и "Наша игра", которая прошла месяцем ранее SOC Forum и которая была посвящена SOCам. Единственное, что объединяло эти форматы, - наличие команд. Вот и все. На "Нашей игре" вы проверяете свой кругозор, а на киберучениях - имеющиеся навыки. Я, видимо, упустил этот момент и, как мне показалось, у многих сложилось изначально неверное представление о том, что такое киберучения. Поэтому и некоторые участники, и некоторые зрители в зале не получили того, за чем шли.

В отличие от сочинских учений, в этот раз я в кейсах погружался чуть глубже в технические детали, справедливо полагая, что на мероприятии будут люди, которые занимаются мониторингом в том или ином виде. Но ввиду краткости мероприятия (всего два часа с вводной частью и награждением), я кейсы сконцентрировал только на некоторых сервисах SOC.

Во-первых, я слышал "претензию", что выбрав в качестве гипотетической организации банк, я сильно ограничил участников, дав одним преимущества (например, команде Сбербанка), а другим поставив палки в колеса. Мне возражали, что описанные кейсы не встречаются, например, в энергетике. Тут я должен не согласиться. Почти все кейсы универсальны. Да, я приводил кейс с утечкой данных кредитных карт, но его можно заменить на кражу любой другой защищаемой информации. Да, ФинЦЕРТ, рассылающий бюллетени об инцидентах, есть только у банков. Но у остальных есть ГосСОПКА. И т.д. Кроме того, иногда полезно выйти за рамки своей индустрии и попробовать себя на месте члена команды SOC в смежных областях.

Обратил внимание, что многие участники не рассматривают в качестве одного из источников угрозы третьи лица, например, подрядчиков, поставщиков и т.п. В ситуации №4 я использовал кейс с подменой скрипта JavaScript на сайте подрядчика, с которого скрипт и загружался. Поэтому попытка вычистить скрипт с сайта гипотетической организации ни к чему не приведет - возможны повторные заражения. Такой сценарий активно использовался группировкой Magecart, которая активно действует до сих пор. British Airways, взломанная в сентябре, вообще была атакована, по одной из версий, через CDN, а не через основной сайт авиакомпании, что отследить было достаточно нетривиальной задачей.

Вообще, у меня сложилось впечатление, что многие из участников не очень хорошо знакомы с кейсами последних нашумевших взломов, которые я брал за основу киберучений :-( Например, кейс с Equifax.

Еще одно наблюдение касалось сферы ответственности SOC. В запале участники команд пытались решать абсолютно все задачи, которые перед ними ставились. Даже то есть, которые не относятся к компетенции SOC. Например, вот этот кейс с запросом от DPA одной из европейских стран. Не SOCу с ним разбираться надо, а уполномоченным за GDPR в организации лицам. Хотя ответы и были в тему (что показывает, что многие разбирались с европейским законодательством по персданным), но все-таки у SOC четко очерченная сфера деятельности и брать на себя лишнее смысла нет. Тоже самое было и с делегированием ряда функций другим подразделениям гипотетической компании (тому же PR) - не все так просто, как описывали участники (хотя направление было правильным).

Так как в жюри этих киберучений были представители регуляторов, то я добавил парочку кейсов про НКЦКИ, ФинЦЕРТ и ФСТЭК. Например, вот такой. Было интересно послушать, как участники будут выкручиваться из этой ситуации :-)

Общее впечталение от учений высказал Дмитрий Кузнецов из Positive Technologies (он был участником одной из команд): "...участники не столько отыгрывали роль руководителя SOC, сколько демонстрировали свой кругозор ;)". Вот тут я согласен. Но отчасти это объясняется тем, что для многих участников киберучения - это забавное времяпрепровождение и возможность показать себя. Мало кто, пропускает кейсы через себя, свой опыт и свою организацию. Поэтому ответы звучат из серии "Мы должны...", а не "Я сделаю...". Ну и сам формат публичных киберучений тоже не подразумевает заточки под конкретную организацию, что размывает внимание аудитории, которая не видит в кейсах себя. В заметке про пять типовых ошибок в организации штабных киберучений я уже писал про это. Когда проводишь киберучения в конкретной организации и затачиваешь сценарий под нее, реакция немного иная.

Следующие штабные киберучения я планирую проводить (если все сложится успешно) на московском "Код ИБ. Профи" (28-31 марта) и CISO Forum (22-23 апреля). Разумеется, сценарии там будут иные, но формат тот же. Единственное, что там, я так думаю, не будет зрителей. Все-таки мероприятия платные и просто сидеть и смотреть на других, когда в соседних залах идут другие, интересные доклады, будут немногие.

ЗЫ. Кстати, следующий раунд "Нашей игры" пройдет 18-го декабря. Учитывая грядущее 20-е декабря, то есть день сотрудников госбезопасности, мы решили посвятить эту игру регуляторам. Но так как "Наша игра" направлена на расширение кругозора, то мы не будем концентрироваться только на отечественных структурах, регулирующих вопросы ИБ, но посмотрим и на зарубежные, имеющие отношение к кибербезопасности, включая и криптографию.

5.12.18

DNS и искусственный интеллект на страже кибербезопасности (презентация)

По приглашению ICANN выступал на вчера с keynote на восточно-европейском DNS-форуме (впервые в России ICANN проводит мероприятие) с темой применения искусственного интеллекта для мониторинга и защиты DNS-инфраструктуры. Вроде получилось неплохо. Выкладываю презентацию, а видео можно посмотреть на самом сайте.

Подписаться на:

Комментарии (Atom)