Третья моя презентация на ITSF касалась достаточно дискуссионной темы - open source в ИБ. Вообще тема эта неоднозначная и имеет как ярых противников, так и сторонников. Чем-то она похоже на застарелый спор фанатов Linux и Windows. Я специально обходил стороной ответ на вопрос - надо или нет. Скорее моя задача была показать риски, связанные с open source, упомянуть о заблуждениях, связанных с якобы большей защищенностью open source, и дать некоторые рекомендации тем, кто все-таки решился на использование open source вместо коммерческих решений.

31.5.16

30.5.16

Обзор последних событий в области кибербезопасности промышленных систем

Второй моей презентацией на ITSF был обзор последних событий на рынке кибербезопасности промышленных сетей. Учитывая просто огромное число таких событий ограничился только полугодовым периодом с конца 2015-го года. Все они могут быть разбиты на несколько групп:

- статистика инцидентов и уязвимостей за 2015-й год

- инциденты в разных критических отраслях

- атомная тематика

- международная повестка дня

- атрибуция кибератак

- рекомендация и требования по кибербезопасности критических инфраструктур

- NIST CyberSecurity Framework

- Отечественные решения в области защиты АСУ ТП

- От безопасности к живучести

- Люди и навыки

- Разное.

Анализ последних событий на рынке кибербезопасности промышленных сетей: законодательство, инциденты, направления развития from Aleksey Lukatskiy

27.5.16

Российская rasputitsa как объяснение будущего отечественной отрасли ИБ

Вчера начался первый день казанского IT & Security Forum (ITSF), где у меня, уже традиционно, запланирована большая программа выступлений - в этом раз у меня их 4 и участие в круглом столе по АСУ ТП. Первая моя презентация была посвящена некоторым трендам, от которых зависит развитие отечественного рынка ИБ.

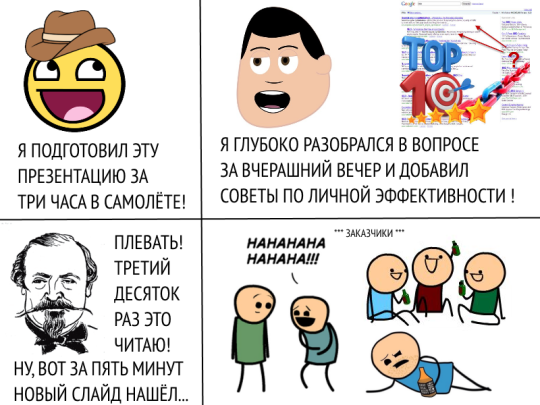

Тут надо сразу оговориться, что рассказ о любых тенденциях - это палка о двух концах. Казалось бы есть факты, но вот их трактовка очень сильно зависит от множества факторов. С чьей стороны эти факты оцениваются, с какой ноги встал аналитик, и т.п. Мне не очень повезло в четверг. Я до 7-ми утра готовил презентации для выступления, первое из которых начиналось в 11.40. То есть сон мой был короток, а настроение недоброе. А тут еще в соседнем номере в 4 утра началась вакханалия с женскими криками и стонами, которые явно мешали рабочей обстановке, сбивая меня с ритма подготовки презентаций. Онизакончили только в 6 утра (кто этим занимается в 4 утра?..) и я смог завершить свои презентации. Поэтому радостное настроение у меня отсутствовало и мое выступление было больше окрашено серыми красками, чем радужными цветами.

Итак, вот презентация:

Резюме по ней очень простое: прогнозировать в текущих условиях и при упомянутых факторах развитие рынка даже в краткосрочной перспективе непросто, а уж в долгосрочной и подавно. К тому же, отношение к описанным трендам будет меняться в зависимости от того, на чьей стороне мы находимся - государства, бизнеса (потребителя) или гражданина.

ЗЫ. Без звука многие слайды могут быть неверно интерпретированы, но тут уж ничего не поделаешь.

ЗЗЫ. Остальные презентации буду выкладывать уже на следующей неделе.

ЗЗЗЫ. А сам юбилейный ITSF оказался просто офигенным. Люблю на него приезжать :-) Все на уровне, организация, общение, друзья, культурная программа... Вот одна зарисовка с завершения первого дня!

Тут надо сразу оговориться, что рассказ о любых тенденциях - это палка о двух концах. Казалось бы есть факты, но вот их трактовка очень сильно зависит от множества факторов. С чьей стороны эти факты оцениваются, с какой ноги встал аналитик, и т.п. Мне не очень повезло в четверг. Я до 7-ми утра готовил презентации для выступления, первое из которых начиналось в 11.40. То есть сон мой был короток, а настроение недоброе. А тут еще в соседнем номере в 4 утра началась вакханалия с женскими криками и стонами, которые явно мешали рабочей обстановке, сбивая меня с ритма подготовки презентаций. Они

Итак, вот презентация:

Резюме по ней очень простое: прогнозировать в текущих условиях и при упомянутых факторах развитие рынка даже в краткосрочной перспективе непросто, а уж в долгосрочной и подавно. К тому же, отношение к описанным трендам будет меняться в зависимости от того, на чьей стороне мы находимся - государства, бизнеса (потребителя) или гражданина.

ЗЫ. Без звука многие слайды могут быть неверно интерпретированы, но тут уж ничего не поделаешь.

ЗЗЫ. Остальные презентации буду выкладывать уже на следующей неделе.

ЗЗЗЫ. А сам юбилейный ITSF оказался просто офигенным. Люблю на него приезжать :-) Все на уровне, организация, общение, друзья, культурная программа... Вот одна зарисовка с завершения первого дня!

26.5.16

Средства защиты информации: каких вам не хватает?

Начну немного с юмора. Иногда, отдельные коллеги, делятся по секрету сказочными историями о заказчиках, которые "уже купили все" и теперь не знают, куда девать свои оставшиеся немалые бюджеты. Они ходят по рынку в поиске чего-то нового, чего у них еще нет, но что могло бы пригодиться в деле отражения киберугроз. Я решил составить набор моделей, которые бы могли помочь в ответе на столь непростой вопрос :-)

Например, можно исходить из жизненного цикла атаки и набрать средств защиты, которые позволяют бороться с угрозами "ДО", "ВО ВРЕМЯ" и "ПОСЛЕ" их появления на защищаемом объекте. При этом реализованы эти средства защиты могут как на уровне сети, виртуальной среды или облака, так и на уровне стационарных или мобильных устройств.

Второй вариант - воспользоваться NIST CuberSecurity Framework (CSF), которая становится стандартом де-факто в США и на базе которой строят свои системы защиты многие американские предприятия. Все защитные мероприятия делятся на 5 направлений - идентификация активов, защита, обнаружение угроз, реагирование и восстановление.

При этом эти пять направлений могут быть наложены на объекты защиты - сеть, устройства, приложения, пользователей и данные.

Схожую модель можно построить исходя из шести направлений, предложенных Министерством Обороны США, и наложенных на этапы реализации атаки (kill chain). Я специально не стал переводить на русский язык 6 направлений - в англоязычном варианте они очень красиво смотрятся (этакая модель 6D).

Наиболее же полно выглядит периодическая таблица кибербезопасности :-)

Шутки шутками, но на самом деле такая визуализация действительно помогает понять, чего нам не хватает с точки зрения обеспечения ИБ и на что стоит обратить внимание. Обычно же мы концентрируемая на предотвращении угроз, отдавая ему предпочтение в 80% случаев - оставшиеся 15% и 5% соответственно делятся между обнаружением и реагирование на угрозы. Однако такой перекос в предотвращение угроз (борьбу с ними "ДО" их появления на объекте защиты) плохо помогает в современном мире, когда мы не можем предотвратить все. Необходимо смотреть чуть шире и быть готовым к тому, что нас все-таки взломают и надо будет оперативно локализовывать скомпрометированный узел и восстанавливать его в предатакованное состояние. И упомянутые выше модели позволяет сделать это.

Например, можно исходить из жизненного цикла атаки и набрать средств защиты, которые позволяют бороться с угрозами "ДО", "ВО ВРЕМЯ" и "ПОСЛЕ" их появления на защищаемом объекте. При этом реализованы эти средства защиты могут как на уровне сети, виртуальной среды или облака, так и на уровне стационарных или мобильных устройств.

При этом эти пять направлений могут быть наложены на объекты защиты - сеть, устройства, приложения, пользователей и данные.

Наиболее же полно выглядит периодическая таблица кибербезопасности :-)

25.5.16

И вновь об экономике и информационной безопасности: два мира, два взгляда

Утром, 17 мая, довелось мне выступать на 10-й юбилейной сессии Высших курсов CIO. В прошлые года я рассказывал ИТ-директорам о том, почему у нас в России все так непросто с ИБ, откуда у нее торчат ноги и почему ибшникам сложно жить между молотом регуляторов и наковальней бизнеса.

В этот раз меня попросили рассказать про то, как увязать требования регуляторов с требованиями бизнеса. За основу взял свою презентацию по финансовой эффективности ИБ с добавлением ряда новых слайдов на базе материалов Дмитрия Мананникова. И вот что интересно. Когда эту тему рассказываешь безопасникам - часто слышишь про то, что это шаманство и оно не работает и вообще все это фигня - оценивать ИБ рублем. Мол, продажа страха и compliance были, есть и будут основными и единственными драйверами ИБ. А вот в среде руководителей ИТ, которые уже сталкивались с темой измерения эффективности ИТ, эта тема находит живейшее понимание и отклик. Появляются вопросы, комментарии, как на самом мероприятии, так и после него. Видимо нужно время и набитые шишки, чтобы эта тема вошла в жизнь и простых ИБшников. И именно поэтому многие аналитики последнее время заводят разговор о том, что роль CISO скоро вымрет. Вымрет не сама задача ИБ, а ее текущее наполнение и отсутствие привязки к бизнесу-потребностям.

На высших курсах CIO мне выдали тестовый доступ к онлайн-системе kartoteka.ru, которая позволяет анализировать финансовую устойчивость компаний, аффилированность, учредителей и т.п. информацию. Раньше особо не интересовался данными вопросами по игрокам отечественного рынка ИБ. А тут дали доступ и я решил, а почему бы и не посмотреть, что в таких системах обычно есть. Залип :-) Столько нового узнаешь об игроках рынка :-) Неожиданные товарные знаки, которые никогда (возможно пока) не всплывали у того или иного игрока. Другие компании, учредителем которых являются известные всем люди. Причем, некоторые компании совсем неожиданные (не из области ИБ и даже близко не лежали). Бухгалтерские балансы. Госконтракты и госзакупки. Интересное чтиво; не ожидал.

В конце 2014-го года я выступал на BISA с прогнозами на ближайшее будущее, иллюстрируя это картинами Васи Ложкина. Тогда я сделал предположение (лежащее на поверхности), что некоторым игрокам ИБ будет становиться сложнее выживать на рынке. И вот доступ к kartoteka.ru этот очевидный вывод лишний раз подтвердил, что доказывает изменение структуры финансов у ряда игроков рынка.

Иногда смотришь на компанию, которая заявляет о себе как о лидере рынка, бешеном росте, найме новых сотрудников, колоссальных прибылях. А в бухгалтерском отчете цифра всего в несколько сотен тысяч долларов выручки (даже не прибыли). У кого-то баланс и вовсе отрицательный.

И возникают вопросы...

Сама система тут, кстати, помогает оперативно разобраться в финансовом положении тех или иных игроков, давая экспресс-оценку и уровень риска для той или иной компании.

У многих игроков риск умеренный, а местами и средний (ближе к красной границе). Но и есть очень высокорискованные компании, по которым прогноз просто неутешителен :-(

Но немало компаний, которые чувствует себя достаточно уверенно, улучшая год от года финансовые показатели. Тут можно вспомнить известное изречение Черчилля, что кризис - это новые возможности. Кто-то их видит и использует, кто-то пропускает мимо, а кто-то пускается во все тяжкие и проигрывает.

В Cisco есть отдельная компания Cisco Capital, которая занимается финансированием различных проектов, в которых участвует наше оборудование, включая и решения по безопасности. Кредитование, лизинг, отсрочка платежа и так далее. Бывают случаи, когда Cisco Capital отказывает в финансировании даже несмотря на казалось бы хорошую репутацию компании, ее PR и другие внешние признаки. После использования kartoteka.ru начинаешь по-иному смотреть на эту тему и начинаешь понимать, почему наши финансисты отказывают и не хотят рисковать.

Подытоживая, хочется отметить два момента, которые могли бы стать отчасти и рекомендациями. Во-первых, изучайте экономику для того, чтобы уметь показать свой вклад в бизнес своего предприятия. А во-вторых, не забывайте про необходимость анализа контрагентов/поставщиков/партнеров с точки зрения их финансового положения. Мне казалось, что я про эту рекомендацию уже писал в блоге, но что-то не смог найти (может и не писал, а только в презентации упомянул). Знание экономики сильно помогает, в том числе и в будущем.

ЗЫ. Никогда не думал, что в России 100 с лишним Инфотексов :-) Причем львиная их доля относится к текстильной промышленности, а не к защите информации :-)

ЗЗЫ. На некоторые компании и людей теперь смотришь совсем по другому...

ЗЗЗЫ. Коллеги говорят, что СПАРК лучше :-)

На высших курсах CIO мне выдали тестовый доступ к онлайн-системе kartoteka.ru, которая позволяет анализировать финансовую устойчивость компаний, аффилированность, учредителей и т.п. информацию. Раньше особо не интересовался данными вопросами по игрокам отечественного рынка ИБ. А тут дали доступ и я решил, а почему бы и не посмотреть, что в таких системах обычно есть. Залип :-) Столько нового узнаешь об игроках рынка :-) Неожиданные товарные знаки, которые никогда (возможно пока) не всплывали у того или иного игрока. Другие компании, учредителем которых являются известные всем люди. Причем, некоторые компании совсем неожиданные (не из области ИБ и даже близко не лежали). Бухгалтерские балансы. Госконтракты и госзакупки. Интересное чтиво; не ожидал.

В конце 2014-го года я выступал на BISA с прогнозами на ближайшее будущее, иллюстрируя это картинами Васи Ложкина. Тогда я сделал предположение (лежащее на поверхности), что некоторым игрокам ИБ будет становиться сложнее выживать на рынке. И вот доступ к kartoteka.ru этот очевидный вывод лишний раз подтвердил, что доказывает изменение структуры финансов у ряда игроков рынка.

Иногда смотришь на компанию, которая заявляет о себе как о лидере рынка, бешеном росте, найме новых сотрудников, колоссальных прибылях. А в бухгалтерском отчете цифра всего в несколько сотен тысяч долларов выручки (даже не прибыли). У кого-то баланс и вовсе отрицательный.

Еще одной интересной возможностью системы является построение карты связей между юрлицами и физлицами - тоже интересно смотреть на эти хитросплетения. Есть даже кипрские оффшоры среди учредителей, причем у тех, о ком даже и не думал. Разговоры о том, что Лаборатория Касперского зарегистрирована в Лондоне идут давно и уже ни для кого не являются секретом. А вот о кипрских корнях компании <имярек> я и не задумывался даже.

В Cisco есть отдельная компания Cisco Capital, которая занимается финансированием различных проектов, в которых участвует наше оборудование, включая и решения по безопасности. Кредитование, лизинг, отсрочка платежа и так далее. Бывают случаи, когда Cisco Capital отказывает в финансировании даже несмотря на казалось бы хорошую репутацию компании, ее PR и другие внешние признаки. После использования kartoteka.ru начинаешь по-иному смотреть на эту тему и начинаешь понимать, почему наши финансисты отказывают и не хотят рисковать.

Подытоживая, хочется отметить два момента, которые могли бы стать отчасти и рекомендациями. Во-первых, изучайте экономику для того, чтобы уметь показать свой вклад в бизнес своего предприятия. А во-вторых, не забывайте про необходимость анализа контрагентов/поставщиков/партнеров с точки зрения их финансового положения. Мне казалось, что я про эту рекомендацию уже писал в блоге, но что-то не смог найти (может и не писал, а только в презентации упомянул). Знание экономики сильно помогает, в том числе и в будущем.

ЗЫ. Никогда не думал, что в России 100 с лишним Инфотексов :-) Причем львиная их доля относится к текстильной промышленности, а не к защите информации :-)

ЗЗЫ. На некоторые компании и людей теперь смотришь совсем по другому...

ЗЗЗЫ. Коллеги говорят, что СПАРК лучше :-)

24.5.16

О ИБ-блогерстве (по результатам #phdays)

В первый день PHDays пригласили меня поучаствовать в секции, на которой блогеры и журналисты, пищушие по ИБ, делились своими секретами и отвечали на вопросы модератора (Алексея Качалина) и аудитории. Вообще дискуссия получилась интересной, но я не буду ее пересказывать, поделюсь своим личным взглядом на это непростое дело. Тем более, что в мае блогу стукнуло уже 9 лет и можно уже подводить некоторые промежуточные итоги.

Если посмотреть на мою первоначальную идею, то я хотел просто делиться своими мыслями и зарисовками, невыросшими в отдельные статьи. Да-да, именно так. К моменту начала ведения блога у меня в багаже уже было 4 книги (одна на английском) и пара сотен статей в различных изданиях. Блог для меня являлся по сути еще одной площадкой, где я мог писать с большей регулярностью и частотой, чем в книгах или ежемесячных журналах.

На панели у коллег звучали и другие цели ведения блога:

Вариант с заработком денег явно у блогеров не звучал, но иногда такая мысль проскальзывала. Могу сказать по собственному опыту - заработать на блоге можно. На рекламе в нем. Мне примерно раз-два в квартал приходят предложения "посотрудничать" и чтобы я написал о том или ином решении. Были примеры, когда мне предлагали абонентскую плату - около 100 тысяч рублей в месяц - за упоминания имени и решений одной компании в моих заметках. Во всех случаях я отказался - моя зарплата позволяет мне не гоняться за деньгами и быть независимым. О ком и о чем хочу, о том и пишу. В этом есть свои преимущества.

Вопрос с платным контентом звучал на секции, но абсолютное большинство коллег считает, что в России заработать на контенте нельзя. Мол, не любят у нас платить за информацию. Я не согласен с такой позицией. Но об этом я напишу отдельно; может быть завтра.

Что блогер получает в виде отдачи?

Сегодня, 100% ИБ-блогов у нас ориентировано на специалистов. Специалисты пишут для таких же как они. Отсюда ограниченность аудитории, которая по разным оценкам разнится от 10 тысяч (по версии Андрея Прозорова) до 200 тысяч (по версии Илья Шабанова) человек. Контент для "домохозяек", которым тоже безусловно важен и интересен контент по ИБ, у нас не пишет никто. Кто-то может мне возразить, что это потому, что домохозяйкам ИБ не нужна. Это не так. Контроль посещаемых детьми сайтов и групп в социальных сетях, защита домашней коллекции фоточек, защита от угона учетки iCloud или почтовых учетных записей, выбор правильного пароля на домашний компьютер и смартфон... Тем много, но про них мало кто целенаправленно пишет ибо трудное это занятие. Гораздо труднее, чем писать для специалистов. Ни жаргон использовать нельзя, ни сложносочиненные предложения. Нужно простым языком и по делу, а это сложно. Особенно в течение долгого времени.

Если не писать для домохозяек, то что у нас остается? Да все тоже самое - тем море. Можно фокусироваться на чем-то одном, можно писать о текущих проектах на работе, можно идти широким фронтом, охватывая большой пласт тем. Лично я иду по последнему сценарию. За 25 лет в ИБ мне довелось поработать и разработчиком СКЗИ, и аудитором ИБ, и продавцом СрЗИ, и маркетологом, и админом, и постановщиком ТЗ для защиты Web-сайтов, и консультантом, и внедренцем. Много чего было. Поэтому мне удается пропускать широкий круг тем по ИБ через призму собственного опыта.

На секции был задан вопрос о самоцензуре. Он непрост; очень непрост. Дело в том, что в отличие от журналистов, защищенных законом "О СМИ" и своей редакцией, блогер не защищен никем. Я после ряда своих заметок не раз ходил под увольнением (еще будучи в Информзащите, когда никаких социальных сетей и блогов не было, а все ограничивалось эхами в FIDO), некоторые регуляторы меня не любят, некоторые мягко запугивают, интеграторы угрожали судом за якобы клевету... И все это забесплатно :-) А тут еще и 275-я статья УК РФ нависает. Так что в отличие от журналистов, которые могут сослаться на "неназванные источники" и писать даже про конфиденциальные документы, я такой роскоши себе позволить не могу - многое становящееся мне известным, так и остается во мне. Самоцензура у блогера должна быть.

Позволю себе сформулировать некоторые факторы успеха, которые на мой взгляд позволяют блогеру достигнуть всех перечисленных выше видов отдачи (даже если вы их и не жаждете они придут сами):

Задача блогера трудна, но важна. Если он живет не тем, чтобы критиковать всё и всех, а в его заметках есть что-то полезное, то блог будет процветать. Удобнее ли сидеть в соцсетях, чем вести блог? Не уверен. Более того, даже считаю это неверной стратегией. Социальные сети - это инструмент для сиюминутных радостей, совершенно неприспособленный для сохранения и поиска информации. Я даже у себя в Twitter или Facebook не могу найти что-то нужное, но что я писал хотя бы месяц назад. А уж в соцсети у других коллег...

Сегодня блог начинать сложнее, чем раньше. Когда ты первый, тебе проще. Последышей всегда будут сравнивать. Им будет сложнее выделиться. Они должны быть либо на голову круче, либо писать очень хорошо, либо поливать говном всех, либо подавать контент нестандартным образом. Это если, конечно, они хотят выделиться. Если такой задачи не стоит и человек просто пишет то, о чем ему интересно, то, в чем он разбирается, и язык у него подвешен, то своего он добьется по любому. Главное, не опускать руки.

Если вам интересно посмотреть всю секцию, то посмотреть ее можно тут.

ЗЫ. На самом деле есть еще один вид отдачи, который я специально не упомянул в списке выше. Это обычное человеческое "спасибо". На том же PHDays мне несколько человек сказали, что учились на моем блоге и курсах Яндекса, так как больше ничего стоящего у них не было и в ВУЗе адекватных знаний им не дали. Это приятно, что ни говори.

Цели блогера

Если посмотреть на мою первоначальную идею, то я хотел просто делиться своими мыслями и зарисовками, невыросшими в отдельные статьи. Да-да, именно так. К моменту начала ведения блога у меня в багаже уже было 4 книги (одна на английском) и пара сотен статей в различных изданиях. Блог для меня являлся по сути еще одной площадкой, где я мог писать с большей регулярностью и частотой, чем в книгах или ежемесячных журналах.

На панели у коллег звучали и другие цели ведения блога:

- Нести светлое, доброе, вечное. Хорошая цель, но достаточно быстро пропадает. Особенно когда понимаешь, что ведение блога - это труд и труд серьезный. Вы должны писать регулярно, лучше несколько раз в неделю, чтобы у вас сформировалась своя аудитория (а иначе кому нести доброе и светлое). Без этого, блог обречен на прозябание, а его автор на безвестность. Не видя отдачи и хотя бы обычного человеческого спасибо, желание писать пропадает.

- Систематизация прочитанного и своих знаний. Не верю в эту цель. Я ее тоже когда-то преследовал, но при увеличении числа заметок в блоге, найти в них что-то становится невозможным. Даже с учетом использования тегов. Меня всегда удивляло, почему встроенный в Blogspot поиск хуже поиска Google, хотя Blogspot принадлежит Google и было бы логично сделать там нормальный поиск. Не работает.

- Слава. Без комментариев, но цель популярная. При ее достижении автор бросает блог. Известность уходит, автор вновь берется за перо. И так по кругу.

- Аккредитация как СМИ и бесплатная жрачка на мероприятиях. Есть у нас в отрасли люди, которые ведут блог именно для этого. Платить деньги за мероприятия они не хотят, вот и аккредитуются как СМИ. При этом адекватного обзора посещенного ими мероприятия добиться почти не удается. Либо они вообще ничего не напишут, либо польют мероприятие говном.

Монетизация блога

Вариант с заработком денег явно у блогеров не звучал, но иногда такая мысль проскальзывала. Могу сказать по собственному опыту - заработать на блоге можно. На рекламе в нем. Мне примерно раз-два в квартал приходят предложения "посотрудничать" и чтобы я написал о том или ином решении. Были примеры, когда мне предлагали абонентскую плату - около 100 тысяч рублей в месяц - за упоминания имени и решений одной компании в моих заметках. Во всех случаях я отказался - моя зарплата позволяет мне не гоняться за деньгами и быть независимым. О ком и о чем хочу, о том и пишу. В этом есть свои преимущества.

Вопрос с платным контентом звучал на секции, но абсолютное большинство коллег считает, что в России заработать на контенте нельзя. Мол, не любят у нас платить за информацию. Я не согласен с такой позицией. Но об этом я напишу отдельно; может быть завтра.

Отдача от блога

Что блогер получает в виде отдачи?

- Деньги. Тут мы понимаем, что это возможно, но при соблюдении ряда условий. В любом случае зарабатывать на блоге при наличии основной работы почти нельзя (а у нас все блогеры имеют основную работу, которая отнимает все силы и время).

- Слава. Да, безусловно. Как минимум, известность (в том числе и отрицательную) автор получает. А уж как он ее использует - это его дело. Кто-то получает приглашения на мероприятия, кто-то таким образом хочет найти "более лучшую" работу. Кто-то ходит на мероприятия бесплатно. Кого-то обожают девушки. Все это следствия славы.

- Авторитет. Если автор блога пишет что-то действительно полезное, то к его мнению начинают прислушиваться, приглашать для решения различных вопросов (например, к регуляторам). Но для этого надо писать что-то интересное и практическое, применимое в повседневной жизни безопасника.

- Доступ к новым знаниям, недоступным в обычной жизни. Есть и такая форма отдачи. Вам начинают кулуарно рассказывать разные интересные истории, присылать интересные документы, приглашать на закрытые мероприятия и совещания. Потом это можно использовать в своей работе, в том числе и над блогом. Получается этакий замкнутый цикл - "блог дает доступ к знаниям, которые делают блог более интересным, что дает доступ к новым знаниям...".

Аудитория блога

Сегодня, 100% ИБ-блогов у нас ориентировано на специалистов. Специалисты пишут для таких же как они. Отсюда ограниченность аудитории, которая по разным оценкам разнится от 10 тысяч (по версии Андрея Прозорова) до 200 тысяч (по версии Илья Шабанова) человек. Контент для "домохозяек", которым тоже безусловно важен и интересен контент по ИБ, у нас не пишет никто. Кто-то может мне возразить, что это потому, что домохозяйкам ИБ не нужна. Это не так. Контроль посещаемых детьми сайтов и групп в социальных сетях, защита домашней коллекции фоточек, защита от угона учетки iCloud или почтовых учетных записей, выбор правильного пароля на домашний компьютер и смартфон... Тем много, но про них мало кто целенаправленно пишет ибо трудное это занятие. Гораздо труднее, чем писать для специалистов. Ни жаргон использовать нельзя, ни сложносочиненные предложения. Нужно простым языком и по делу, а это сложно. Особенно в течение долгого времени.

Тематика блога

Если не писать для домохозяек, то что у нас остается? Да все тоже самое - тем море. Можно фокусироваться на чем-то одном, можно писать о текущих проектах на работе, можно идти широким фронтом, охватывая большой пласт тем. Лично я иду по последнему сценарию. За 25 лет в ИБ мне довелось поработать и разработчиком СКЗИ, и аудитором ИБ, и продавцом СрЗИ, и маркетологом, и админом, и постановщиком ТЗ для защиты Web-сайтов, и консультантом, и внедренцем. Много чего было. Поэтому мне удается пропускать широкий круг тем по ИБ через призму собственного опыта.

На секции был задан вопрос о самоцензуре. Он непрост; очень непрост. Дело в том, что в отличие от журналистов, защищенных законом "О СМИ" и своей редакцией, блогер не защищен никем. Я после ряда своих заметок не раз ходил под увольнением (еще будучи в Информзащите, когда никаких социальных сетей и блогов не было, а все ограничивалось эхами в FIDO), некоторые регуляторы меня не любят, некоторые мягко запугивают, интеграторы угрожали судом за якобы клевету... И все это забесплатно :-) А тут еще и 275-я статья УК РФ нависает. Так что в отличие от журналистов, которые могут сослаться на "неназванные источники" и писать даже про конфиденциальные документы, я такой роскоши себе позволить не могу - многое становящееся мне известным, так и остается во мне. Самоцензура у блогера должна быть.

Ключевые факторы успеха блогера

Позволю себе сформулировать некоторые факторы успеха, которые на мой взгляд позволяют блогеру достигнуть всех перечисленных выше видов отдачи (даже если вы их и не жаждете они придут сами):

- Ни дня без строчки. Это девиз любого писателя, а блогер по сути и есть писатель. Невозможно писать интересно и хорошим языком, не тренируясь ежедневно. Это тяжело, но дает свои плоды. А умение правильно и красиво говорить и писать полезно по-любому.

- Икигай. Это, пожалуй, основной фактор успеха. Кто-то переводит этот японский термин как "смысл жизни", кто-то как "здоровая страсть". Мне нравится графическая иллюстрация этого термина. То, что вы любите, то, что нужно людям, то, в чем вы сильны, и то, за что вам платят (или вы получаете отдачу). Совпадение этих 4-х составляющих и есть икигай. У меня наложился еще и пятый элемент - ИБ была моей специализацией в институте.

Вообще икигай - это то, что объясняет все, если бы надо было описать успех любого блога одним словом. Можно не ставить перед собой целей, можно не думать об отдаче, можно не заниматься продвижением блога (я никогда этим целенаправленно не занимался) и все равно быть успешным блогером. Только потому, что занимаешься любимым делом.

В качестве заключения

Задача блогера трудна, но важна. Если он живет не тем, чтобы критиковать всё и всех, а в его заметках есть что-то полезное, то блог будет процветать. Удобнее ли сидеть в соцсетях, чем вести блог? Не уверен. Более того, даже считаю это неверной стратегией. Социальные сети - это инструмент для сиюминутных радостей, совершенно неприспособленный для сохранения и поиска информации. Я даже у себя в Twitter или Facebook не могу найти что-то нужное, но что я писал хотя бы месяц назад. А уж в соцсети у других коллег...

Сегодня блог начинать сложнее, чем раньше. Когда ты первый, тебе проще. Последышей всегда будут сравнивать. Им будет сложнее выделиться. Они должны быть либо на голову круче, либо писать очень хорошо, либо поливать говном всех, либо подавать контент нестандартным образом. Это если, конечно, они хотят выделиться. Если такой задачи не стоит и человек просто пишет то, о чем ему интересно, то, в чем он разбирается, и язык у него подвешен, то своего он добьется по любому. Главное, не опускать руки.

Если вам интересно посмотреть всю секцию, то посмотреть ее можно тут.

ЗЫ. На самом деле есть еще один вид отдачи, который я специально не упомянул в списке выше. Это обычное человеческое "спасибо". На том же PHDays мне несколько человек сказали, что учились на моем блоге и курсах Яндекса, так как больше ничего стоящего у них не было и в ВУЗе адекватных знаний им не дали. Это приятно, что ни говори.

23.5.16

Впечатления от #phdays

На прошлой неделе закончился PHDays, одно из значимых мероприятий по информационной безопасности в России. О контенте, а точнее о мероприятиях, где мне довелось участвовать, я напишу отдельно, а пока мне бы хотелось просто поделиться впечатлениями об этом событии в целом. При этом я не буду повторять то, что уже писал в прошлом году - остановлюсь на отличиях.

Помните я писал, что хотелось бы увидеть более зрелищную визуализацию последствий атак, которые в течение двух дней "хакеры" пытались реализовать. В этом году это удалось сделать, причем на очень высоком уровне - я такого нигде не видел. Даже у SANS CyberCity, несмотря на больший масштаб, функционал будет послабее; затопления города у них нет.

Еще одной фишкой PHD стало "Противостояние", которое коренным образом отличало PHDays от обычных CTF. Идея заключалась в том, чтобы уйти от "шаблонных" методов, используемых пентестерами, которые пытаются достигнуть поставленных в заданиях целей, и противопоставить им реальных защитников. Судя по отзывам, это малость мешало CTFщикам и заставило конкурс заиграть новыми гранями. Особым шиком стал взлом пентестеров командой защитников :-)

Контентная часть в этом году была на высоте; из того, что мне удалось посетить и послушать онлайн. Кстати, PHDays - тот редкий случай, когда я пересматривал записанные и интересные мне потоки на видео. Особенно интересной мне показалась пленарная секция, на которой начальник 2-го Управления ФСТЭК Виталий Лютиков призывал исследователей делиться найденной информацией об уязвимостях с регулятором. Этим он напомнил мне адмирала Роджерса, главу АНБ, который призывает к тому же самому американских "хакеров"-исследователей.

Кстати, ФСТЭК сейчас очень редко выходит в свет - ее представителей почти не видно на мероприятиях по ИБ. На PHDays же Лютиков пришел, что говорит о многом, включая и желание наладить контакт с исследователями, которые, пока к этому не очень готовы (судя по комментариям в социальных сетях). Также представитель ФСТЭК много говорил об ответственности разработчиков и нехватке культуры безопасной разработки в стране. Это вообще больная тема сейчас и для ФСТЭК, и для Банка России, которые понимают, что никакие навесные системы защиты не способны решить проблему, если она заложена на этапе архитектуры и дизайна системы.

На пленарке вообще было много интересного. Например, Сергей Рыжиков из 1С:Битрикс призвал влиять на уровень защищенности малого бизнеса кнутом; иначе он просто не понимает. В качестве примера было предложено снижать в выдаче поисковика место сайтов при наличии уязвимости на нем! Это должно стимулировать владельцев малого бизнеса, которые зачастую именно через свои сайты продвигают свои продукты и услуги. Еще несколько замечательных высказываний прозвучало из уст Бориса Симиса, одного из руководителей Positive Technologies. Особенно мне понравилось, когда он рассказывал о своем диалоге со своим безопасником :-)

Что еще мне запомнилось на PHDays?.. Сувенирка. Она была офигенной. Это как раз то, что формирует экосистему вокруг мероприятия и позволяет ему жить и после его окончания. Толстовки, футболки, кружки, чехлы для телефонов, переходники, чехлы для защиты бесконтактных карт... Все это было.

А еще PHDays позволил исполниться двум моим мечтам - детской и взрослой. Не знаю, как вы, а я не помню, мечтал ли я в детстве стать космонавтом как многие мои сверстники (я родился тогда, когда космос еще был престижен и наши ракеты не падали). Зато я мечтал попробовать космическое питание "из тюбика". И вот на PHDays мне удалось это сделать :-)

Взрослая мечта заключалась в том, чтобы увидеть себя лысым :-) Я помню себя без бороды. Я могу найти фотографии меня новорожденного без усов. Но у меня всегда была значительная растительность на теле, включая и замечательный волосяной покров на голове, который позволяет мне обходиться зимой без шапки. Но мне всегда было интересно увидеть себя с бритой наголо головой. И вот Алексей Качалин помог этой мечте осуществиться :-)

В предыдущей заметке я перечислил список косяков, с которыми я столкнулся, а точнее вообще не столкнулся. На самом деле был один момент, который я бы мог отнести к косякам, если бы хотел найти что-то отрицательное в PHDays. Речь идет о наполненности залов и очереди на регистрацию. Это мне напомнило последнюю RSA Conference, где была очередь на регистрацию и очередь в залы (не все желающие могли попасть на интересующий доклад). На PHDays было тоже самое.

Однако у меня появилось два лайфхака для решения обеих проблем. Чтобы гарантированно попасть в зал надо просто стать спикером или модератором или участников дискуссии :-) Чтобы не стоять в очереди на регистрацию достаточно просто зайти не через главный вход. Если в следующем году PHD будет проходить также в ЦМТ, то советую заранее уточнить, какие еще входы есть (их там много). Это позволит сэкономить вам время.

Вот таким мне запомнился шестой PHDays. Далее я попробую сформулировать свои впечатления от двух секций, в которых мне довелось участвовать, - в блогерской панели и в круглом столе про SIEMы.

|

| Финальный кадр PHDays |

Еще одной фишкой PHD стало "Противостояние", которое коренным образом отличало PHDays от обычных CTF. Идея заключалась в том, чтобы уйти от "шаблонных" методов, используемых пентестерами, которые пытаются достигнуть поставленных в заданиях целей, и противопоставить им реальных защитников. Судя по отзывам, это малость мешало CTFщикам и заставило конкурс заиграть новыми гранями. Особым шиком стал взлом пентестеров командой защитников :-)

Контентная часть в этом году была на высоте; из того, что мне удалось посетить и послушать онлайн. Кстати, PHDays - тот редкий случай, когда я пересматривал записанные и интересные мне потоки на видео. Особенно интересной мне показалась пленарная секция, на которой начальник 2-го Управления ФСТЭК Виталий Лютиков призывал исследователей делиться найденной информацией об уязвимостях с регулятором. Этим он напомнил мне адмирала Роджерса, главу АНБ, который призывает к тому же самому американских "хакеров"-исследователей.

На пленарке вообще было много интересного. Например, Сергей Рыжиков из 1С:Битрикс призвал влиять на уровень защищенности малого бизнеса кнутом; иначе он просто не понимает. В качестве примера было предложено снижать в выдаче поисковика место сайтов при наличии уязвимости на нем! Это должно стимулировать владельцев малого бизнеса, которые зачастую именно через свои сайты продвигают свои продукты и услуги. Еще несколько замечательных высказываний прозвучало из уст Бориса Симиса, одного из руководителей Positive Technologies. Особенно мне понравилось, когда он рассказывал о своем диалоге со своим безопасником :-)

А еще PHDays позволил исполниться двум моим мечтам - детской и взрослой. Не знаю, как вы, а я не помню, мечтал ли я в детстве стать космонавтом как многие мои сверстники (я родился тогда, когда космос еще был престижен и наши ракеты не падали). Зато я мечтал попробовать космическое питание "из тюбика". И вот на PHDays мне удалось это сделать :-)

Взрослая мечта заключалась в том, чтобы увидеть себя лысым :-) Я помню себя без бороды. Я могу найти фотографии меня новорожденного без усов. Но у меня всегда была значительная растительность на теле, включая и замечательный волосяной покров на голове, который позволяет мне обходиться зимой без шапки. Но мне всегда было интересно увидеть себя с бритой наголо головой. И вот Алексей Качалин помог этой мечте осуществиться :-)

В предыдущей заметке я перечислил список косяков, с которыми я столкнулся, а точнее вообще не столкнулся. На самом деле был один момент, который я бы мог отнести к косякам, если бы хотел найти что-то отрицательное в PHDays. Речь идет о наполненности залов и очереди на регистрацию. Это мне напомнило последнюю RSA Conference, где была очередь на регистрацию и очередь в залы (не все желающие могли попасть на интересующий доклад). На PHDays было тоже самое.

Однако у меня появилось два лайфхака для решения обеих проблем. Чтобы гарантированно попасть в зал надо просто стать спикером или модератором или участников дискуссии :-) Чтобы не стоять в очереди на регистрацию достаточно просто зайти не через главный вход. Если в следующем году PHD будет проходить также в ЦМТ, то советую заранее уточнить, какие еще входы есть (их там много). Это позволит сэкономить вам время.

Вот таким мне запомнился шестой PHDays. Далее я попробую сформулировать свои впечатления от двух секций, в которых мне довелось участвовать, - в блогерской панели и в круглом столе про SIEMы.

20.5.16

Ответ ФСТЭК по поводу требования сертификата на средства защиты, включаемые в реестр отечественного ПО

Месяц назад я публиковал ответ Минкомсвязи на запрос одного из отечественных стартапов, разработавших облачную систему ИБ, по поводу требования сертификата соответствия требованиям информационной безопасности при включении в реестр отечественного ПО. Недавно история получила свое продолжение. Оказалось, что Минкомсвязи аналогичный вопрос направил в ФСТЭК и на днях был получен ответ, который коллеги из стартапа переслали и мне для ознакомления.

На первый вопрос о применимости сертификатов по "Общим критериям" для включения в реестр ответ, на мой взгляд, был предсказуем. Использовать их нельзя, так как в России "Общие критерии" не действуют и не приняты в качестве системы оценки соответствия по требованиям безопасности. Это давняя история и решения (признания "ихних" сертификатов у нас и наших у них) у нее, видимо, уже не будет никогда.

Самый главный ответ следовал под номером 5. Он также был очевиден для меня и я про это уже писал в феврале. Я считал и считаю, что ПП-1236 достаточно четко говорит о том, что для включения в реестр отечественного ПО требуется сертификат соответствия требованиям по безопасности и это может быть либо сертификат ФСТЭК, либо ФСБ. Однако та заметка вызвала большое количество споров в Facebook и многие апологеты реестра и патриоты отечественной индустрии ПО стали мне доказывать, что никаких сертификатов не нужно и реестр создавался не для этого. И вот ответ регулятора - сертификат на средство защиты нужен.

Так как у стартапа, который задает все эти вопросы (и не боится, как многие именитые игроки рынка ИБ), решение облачное, а на него достаточно сложно получить сертификат, то они задали вопрос о возможности аттестации своей облачной системы защиты информации. Ответ ФСТЭК неутешителен - аттестата недостаточно. Тут, как мне кажется, ФСТЭК продемонстрировала, что пока они не готовы к облачным средствам ИБ. Они не знают, как их оценивать.

В качестве резюме еще раз хочу озвучить свою позицию. Если буквально читать ПП-1236, то в нем написано, что на средства защиты сертификат ФСТЭК или ФСБ нужен. Точка. Дальше можно сколь угодно обсуждать, что реестр создавался для другого, что есть разъяснение министра, что заказчики и так должны покупать сертифицированные СрЗИ, но все это ни о чем. Есть формальное требование, которое должно быть соблюдено. И я дискутирую только по этому поводу. Все остальное мне по барабану. И реестр, и разъяснение министра, и планы по внесению изменений в ПП-1236. Вот внесут, тогда и поговорим.

Пока моя позиция остается неизменной - сертификат нужен. Если Экспертный совет при Минкомсвязи не просит, то это их проблема и они сами дискредитируют реестр, нарушая действующее законодательство в пользу своих коммерческих интересов и лишний раз подтверждая мысль, что реестр отечественного ПО в его нынешней версии - это профанация. Особенно после включения в реестр ПО на базе явно не российского EMC Documentum.

На первый вопрос о применимости сертификатов по "Общим критериям" для включения в реестр ответ, на мой взгляд, был предсказуем. Использовать их нельзя, так как в России "Общие критерии" не действуют и не приняты в качестве системы оценки соответствия по требованиям безопасности. Это давняя история и решения (признания "ихних" сертификатов у нас и наших у них) у нее, видимо, уже не будет никогда.

Самый главный ответ следовал под номером 5. Он также был очевиден для меня и я про это уже писал в феврале. Я считал и считаю, что ПП-1236 достаточно четко говорит о том, что для включения в реестр отечественного ПО требуется сертификат соответствия требованиям по безопасности и это может быть либо сертификат ФСТЭК, либо ФСБ. Однако та заметка вызвала большое количество споров в Facebook и многие апологеты реестра и патриоты отечественной индустрии ПО стали мне доказывать, что никаких сертификатов не нужно и реестр создавался не для этого. И вот ответ регулятора - сертификат на средство защиты нужен.

Так как у стартапа, который задает все эти вопросы (и не боится, как многие именитые игроки рынка ИБ), решение облачное, а на него достаточно сложно получить сертификат, то они задали вопрос о возможности аттестации своей облачной системы защиты информации. Ответ ФСТЭК неутешителен - аттестата недостаточно. Тут, как мне кажется, ФСТЭК продемонстрировала, что пока они не готовы к облачным средствам ИБ. Они не знают, как их оценивать.

В качестве резюме еще раз хочу озвучить свою позицию. Если буквально читать ПП-1236, то в нем написано, что на средства защиты сертификат ФСТЭК или ФСБ нужен. Точка. Дальше можно сколь угодно обсуждать, что реестр создавался для другого, что есть разъяснение министра, что заказчики и так должны покупать сертифицированные СрЗИ, но все это ни о чем. Есть формальное требование, которое должно быть соблюдено. И я дискутирую только по этому поводу. Все остальное мне по барабану. И реестр, и разъяснение министра, и планы по внесению изменений в ПП-1236. Вот внесут, тогда и поговорим.

Пока моя позиция остается неизменной - сертификат нужен. Если Экспертный совет при Минкомсвязи не просит, то это их проблема и они сами дискредитируют реестр, нарушая действующее законодательство в пользу своих коммерческих интересов и лишний раз подтверждая мысль, что реестр отечественного ПО в его нынешней версии - это профанация. Особенно после включения в реестр ПО на базе явно не российского EMC Documentum.

19.5.16

Как повысить стоимость атаки?

Если перефразировать известное выражение о том, что "стоимость защиты не должна стоить больше защищаемой информации", то и "стоимость атаки не должна быть выше стоимости защищаемой информации". В противном случае злоумышленнику будет нецелесообразно осуществлять свои действия против выбранной жертвы или объекта. Это немного отличный от традиционного подхода, заключающегося в предотвращении вторжений.

В американском некоммерческом институте по изучению киберпоследствий (U.S. Cyber Consequences Unit) около 10-ти лет назад предложили более широкий подход, который заключается в том, чтобы сделать саму по себе атаку нецелесообразной для злоумышленника, который должен будет потратить слишком много времени или денег или иных ресурсов на достижение своих целей. Обманные системы, фальшивые токены, подставные данные, регулярная смена сетевых имен и адресов... Вот только небольшой список тех мер, которые предлагаются в так называемом US-CCU Cyber-Security Checklist, текущая версия которого представляет собой опросник по защитным мерам, которые могут быть реализованы на любом предприятии. Для облегчения работы с чеклистом он разделен на 6 больших блоков, характеризующих ключевые компоненты информационной системы - "железо", софт, сети, люди, поставщики и механизмы автоматизации. Каждый блок также имеет внутреннее деление - всего 16 направлений для контроля.

Основной объем чеклиста (свыше 30 страниц) занимает опросник, который подразумевает достаточно простые ответы "да/нет". Однако у данного чеклиста (как и у многих других) есть некоторые слабости. Во-первых, он исходит из мысли, что основная цель ИБ - предотвращение атак, что не совсем верно в ряде случаев. Да и недостижимо при современном уровне атак. Во-вторых, многие чеклисты предполагают, что защитные меры должны полностью останавливать атаки и действия злоумышленников. В-третьих, защитные меры предполагаются обязательными (но не во всех чеклистах). И, наконец, большинство защитных мер направлено на борьбу с угрозами, которые уже известны и происходили в прошлом. По сути, если посмотреть на жизненный цикл современной атаки, то большинство чеклистов имеет дело с самым первым этапом - "ДО", иногда залезая на второй этап - "ВО ВРЕМЯ".

На прошедшей в феврале RSA Conference была представлена новая версия чеклиста US-CCU. Правда, пока в формате проекта - финальная версия должна быть закончена к концу года. Она коренным образом отличается от предыдущего документа. И дело не только в объеме - 170 страниц против 42, львиная доля которых расширилась за счет новых вопросов и защитных мер. Число направлений для внимания безопасников было расширено до 23, хотя число и состав основных блоков не поменялся.

Также в новой версии учли основные проблемы большинства чеклистов, включая и предыдущую версию US CCU. В итоге в список защитных мер попали такие, которые:

В целом, мне документ (пусть и в статуса проекта) мне понравился. Там есть здравые мысли по тому, как выстраивать систему обеспечения ИБ в современных динамичных условиях. Ну и с точки зрения экономики ИБ тоже есть интересные мысли.

В американском некоммерческом институте по изучению киберпоследствий (U.S. Cyber Consequences Unit) около 10-ти лет назад предложили более широкий подход, который заключается в том, чтобы сделать саму по себе атаку нецелесообразной для злоумышленника, который должен будет потратить слишком много времени или денег или иных ресурсов на достижение своих целей. Обманные системы, фальшивые токены, подставные данные, регулярная смена сетевых имен и адресов... Вот только небольшой список тех мер, которые предлагаются в так называемом US-CCU Cyber-Security Checklist, текущая версия которого представляет собой опросник по защитным мерам, которые могут быть реализованы на любом предприятии. Для облегчения работы с чеклистом он разделен на 6 больших блоков, характеризующих ключевые компоненты информационной системы - "железо", софт, сети, люди, поставщики и механизмы автоматизации. Каждый блок также имеет внутреннее деление - всего 16 направлений для контроля.

Основной объем чеклиста (свыше 30 страниц) занимает опросник, который подразумевает достаточно простые ответы "да/нет". Однако у данного чеклиста (как и у многих других) есть некоторые слабости. Во-первых, он исходит из мысли, что основная цель ИБ - предотвращение атак, что не совсем верно в ряде случаев. Да и недостижимо при современном уровне атак. Во-вторых, многие чеклисты предполагают, что защитные меры должны полностью останавливать атаки и действия злоумышленников. В-третьих, защитные меры предполагаются обязательными (но не во всех чеклистах). И, наконец, большинство защитных мер направлено на борьбу с угрозами, которые уже известны и происходили в прошлом. По сути, если посмотреть на жизненный цикл современной атаки, то большинство чеклистов имеет дело с самым первым этапом - "ДО", иногда залезая на второй этап - "ВО ВРЕМЯ".

На прошедшей в феврале RSA Conference была представлена новая версия чеклиста US-CCU. Правда, пока в формате проекта - финальная версия должна быть закончена к концу года. Она коренным образом отличается от предыдущего документа. И дело не только в объеме - 170 страниц против 42, львиная доля которых расширилась за счет новых вопросов и защитных мер. Число направлений для внимания безопасников было расширено до 23, хотя число и состав основных блоков не поменялся.

Также в новой версии учли основные проблемы большинства чеклистов, включая и предыдущую версию US CCU. В итоге в список защитных мер попали такие, которые:

- не только направлены на предотвращение угроз,

- могут не целиком предотвращать угрозы, а просто делать их реализацию более дорогой и длинной,

- могут быть необязательными,

- ориентированы на угрозы, которые еще не произошли, но могут произойти в скором будущем.

- Как усложнить поиск цели?

- Как усложнить проникновение на цель?

- Как усложнить использование цели?

- Как усложнить скрытие атаки?

- Как сделать последствия от атак обратимыми?

В целом, мне документ (пусть и в статуса проекта) мне понравился. Там есть здравые мысли по тому, как выстраивать систему обеспечения ИБ в современных динамичных условиях. Ну и с точки зрения экономики ИБ тоже есть интересные мысли.

18.5.16

Геймификация и DLP: как совместить?

"Геймификация - это процесс вовлечения людей и изменения их поведения, используя игровые методы в неигровом контексте. Она использует нечто забавное из игр и применяет это в ситуациях, которые, возможно, не столь забавны". С такого определения начинался другой доклад на RSA Conference, посвященной геймификации в DLP от компании Digital Guardian. Ее представители начали с того, что большинство специалистов по ИБ рассматривают рядовых пользователей как идиотов и не хотят с ними работать, преимущественно внедряя запретительные или обязывающие меры.

Разумеется, нормально такая практика не работает, - пользователи обходят заградительные препоны, всеми правдами и неправдами нарушая действующие политики безопасности. Понимая это, Digital Guardian (бывшая Verdasys) предложила использовать 4 типичных механизма DLP-решения для геймификации ИБ и вовлечения пользователя в процесс повышения защищенности предприятия:

- политики и правила

- подсказки для пользователей

- отчеты

- уведомления по e-mail.

И дело тут не столько в постоянном напоминании пользователю, что он делает что-то неправильно или нарушает политики ИБ, как это часто реализуется на практике в виде всплывающих окон и уведомлений по e-mail.

В Digital Guardian предложили поощрять пользователей за их правильные действия в контексте работы с информацией и задействуя те же самые инструменты DLP. Для этого была разработана программа Data Defender, которая похожа на уже описанную выше градацию Cisco Security Ninja или SFDC Security Master. На ее основе Digital Guardian предложили разработать что-то свое.

В зависимости от "достижения" пользователя ему присваивается статус, а сам пользователь может использовать соответствующий бейдж в подписи к e-mail или в корпоративном адресном справочнике. Например, за первое сообщение без нарушений политик DLP присваивается статус Baby Data Defender :-) За сотое сообщение присваивается статус "заместителя шерифа" (Deputy Data Defender), за пятисотое - General Data Defender, а за тысячное - Super Secure Sender. За первое использование данных, полученных из защищенного хранилища и обратно сохраненных на защищенном хранилище, бейдж носит название King's Guard of the Crown Jewels, а в случае отсутствия на ПК пользователя локально сохраненных конфиденциальных данных - Clean Sweep.

По итогам Digital Defender предлагает поработать службе ИБ совместно с HR для награждения пользователей в зависимости от их статуса "защитника данных". Это могут быть, например, подарочные карты Amazon, iTunes, Netflix и т.п. (с поправкой на российскую специфику).

В завершение своего доклада Digital Guardian предложила пять простых шагов по геймификации DLP:

17.5.16

Геймификация ИБ: как это было сделано в Salesforce.com

Не отпускает меня RSA Conference. Позволю себе вспомнить еще несколько интересных тем, прозвучавших на этой конференции и объединенных общим посылом - геймификация в ИБ. И дело тут не только в очередной ИБ-стрелялке, но уже с применением технологий 3D и дополненной реальности, которую на выставке RSA представляла компания BAE System.

Тема геймификации в ИБ поднималась и на более серьезном уровне. Например, в докладе Маши Седовой из Salesforce.com, у которой очень интересная должность - старший директор по Trust Engagement (я даже не знаю, как это можно на русский язык перевести). В своем совместном докладе с Лэнсом Хейденом из Беркли (тоже очень интересный мужик - я его привозил в Москву несколько лет назад и он, будучи автором книги по измерению ИБ, рассказывал, как выстроен процесс измерений ИБ в Cisco, где он тогда работал) она рассказывала о том, как выстроен процесс формирования культуры ИБ в SFDC через геймификацию, которая заключается не в играх, о которых я уже писал, а в выстраивании процесса вовлечения персонала в ИБ в занимательной форме, в оценке и награде особо "ретивых" сотрудников, а также в социализации этой темы. Иными словами, задача - сделать из "скучной" ИБ нечто занимательное с элементами вирусного маркетинга, что и приведет к росту осведомленности работников в вопросах ИБ и повышению уровня защищенности предприятия.

Взяв за основу 5 ключевых элементов геймификации в SFDC

перенесли их в поле ИБ:

Но разработка плакатов, календарей, скринсейверов и других напоминалок - это еще не все. Очень важно вовлекать персонал в процесс, добавляя в него элемент социальности и состязательности. Например, фотография сотрудника с соответствующим баннером и публикация ее в локальной социальной сети позволяет сотруднику заработать баллы затем трансформируемые в реальные призы.

Я уже писал (вкратце и в деталях) про то, как в Cisco реализована программа Cisco Security Ninja. В SFDC реализована схожая идея - переход в зависимости от числа заработанных баллов от уровня к уровню и получение разнообразных "печенек" - от специальных лого (беджей) на визитках и в подписи к e-mail и заканчивая денежными премиями или подарочными картами.

Результат такой геймификации вполне себе интересный и полезный. Например, число кликающих по фишинговым или иным вредоносным ссылкам снизилось у участников программы по геймификации в SFDC на 52% (по сравнению с обычными сотрудниками), а число сообщений об угрозах от участников программы было больше на 82%, чем у тех, кто в программе не участвовал. Вот так, например, выглядело сообщение о подозрительной активности от одного из сотрудников Salesforce.com:

Тема геймификации в ИБ поднималась и на более серьезном уровне. Например, в докладе Маши Седовой из Salesforce.com, у которой очень интересная должность - старший директор по Trust Engagement (я даже не знаю, как это можно на русский язык перевести). В своем совместном докладе с Лэнсом Хейденом из Беркли (тоже очень интересный мужик - я его привозил в Москву несколько лет назад и он, будучи автором книги по измерению ИБ, рассказывал, как выстроен процесс измерений ИБ в Cisco, где он тогда работал) она рассказывала о том, как выстроен процесс формирования культуры ИБ в SFDC через геймификацию, которая заключается не в играх, о которых я уже писал, а в выстраивании процесса вовлечения персонала в ИБ в занимательной форме, в оценке и награде особо "ретивых" сотрудников, а также в социализации этой темы. Иными словами, задача - сделать из "скучной" ИБ нечто занимательное с элементами вирусного маркетинга, что и приведет к росту осведомленности работников в вопросах ИБ и повышению уровня защищенности предприятия.

Взяв за основу 5 ключевых элементов геймификации в SFDC

перенесли их в поле ИБ:

Вот так, например, выглядят плакаты, посвященные тем или иным угрозам безопасности - фишингу, подозрительной активности, проходу на территорию организации без бейджа.

Кстати, интересный момент. Второй плакат очень похож на кампанию, запущенную министерством национальной безопасности США и которая дословно звучит так - "Если ты видишь что-то, скажи что-то". Плакаты с этим слоганом висят во многих публичных местах - вокзалах, стадионах, аэропортах и т.п.

Но разработка плакатов, календарей, скринсейверов и других напоминалок - это еще не все. Очень важно вовлекать персонал в процесс, добавляя в него элемент социальности и состязательности. Например, фотография сотрудника с соответствующим баннером и публикация ее в локальной социальной сети позволяет сотруднику заработать баллы затем трансформируемые в реальные призы.

Я уже писал (вкратце и в деталях) про то, как в Cisco реализована программа Cisco Security Ninja. В SFDC реализована схожая идея - переход в зависимости от числа заработанных баллов от уровня к уровню и получение разнообразных "печенек" - от специальных лого (беджей) на визитках и в подписи к e-mail и заканчивая денежными премиями или подарочными картами.

Результат такой геймификации вполне себе интересный и полезный. Например, число кликающих по фишинговым или иным вредоносным ссылкам снизилось у участников программы по геймификации в SFDC на 52% (по сравнению с обычными сотрудниками), а число сообщений об угрозах от участников программы было больше на 82%, чем у тех, кто в программе не участвовал. Вот так, например, выглядело сообщение о подозрительной активности от одного из сотрудников Salesforce.com:

Нельзя сказать, что описанные Машей Седовой действия являются чем-то уникальным и сложно реализуемым. Но это и не требуется - методы геймификации ИБ могут быть вполне простыми в реализации, но при этом очень и очень эффективными. И это то, что не только повышает уровень защищенности предприятия, но и действительно может сблизить специалиста по ИБ и рядового пользователя.

ЗЫ. На днях Маша Седова была названа одной из 20-ти женщин в ИБ, за которой стоит внимательно следить в Twitter. Правда, тут я бы поспорил - Маша в Твиттер пишет очень редко.

ЗЫ. На днях Маша Седова была названа одной из 20-ти женщин в ИБ, за которой стоит внимательно следить в Twitter. Правда, тут я бы поспорил - Маша в Твиттер пишет очень редко.

16.5.16

Грядет PHDец с последующим ITSF

Конец мая у меня традиционно связан с двумя мероприятиями - московский PHDays и казанский ITSF, на которых я выступаю с той или иной степенью активности. Этот год не стал исключением и с разницей в одну неделю я буду выступать на обеих площадках.

На PHDays у меня скромная роль - участвую в первый день в дискуссии о противостоянии блогеров и журналистов, пишущих на тему ИБ, а также во второй день модерирую секцию про SIEMы. Пока не знаю, что из всего этого получится. Настроения особо нет, поэтому буду агрессивен. С блогерами все вроде бы ясно, а вот по SIEM я уже высказывался; причем в не очень позитивном ключе. Возможно поэтому организаторы меня и пригласили - они хотят шоу. Будет шоу. Тем более, что в дискуссии будут участвовать представители и западных (IBM и HP) и отечественных (RuSIEM) SIEM, а также представители заказчиков. Попробуем разобраться, профанация ли это решение по ИБ, или действительно имеет право на жизнь. В остальном, судя по анонсам, нынешний PHDays должен стать круче прошлогоднего.

С казанским IT & Security Forum у меня связаны самые приятные воспоминания. Из года в год организаторам удается сделать из этого мероприятия событие общероссийского масштаба, как с деловой, так и с культурной точки зрения. Нынешний форум будет уже юбилейным, десятым, а значит орги приготовят много интересных сюрпризов. Главное, чтобы не пытались меня побрить как в прошлом году или не выполнили обещание сделать мне обрезание :-)

В отличие от PHDays, где у меня роль эксперта-болтуна, на ITSF у меня 4 доклада:

Присоединяйтесь... :-)

На PHDays у меня скромная роль - участвую в первый день в дискуссии о противостоянии блогеров и журналистов, пишущих на тему ИБ, а также во второй день модерирую секцию про SIEMы. Пока не знаю, что из всего этого получится. Настроения особо нет, поэтому буду агрессивен. С блогерами все вроде бы ясно, а вот по SIEM я уже высказывался; причем в не очень позитивном ключе. Возможно поэтому организаторы меня и пригласили - они хотят шоу. Будет шоу. Тем более, что в дискуссии будут участвовать представители и западных (IBM и HP) и отечественных (RuSIEM) SIEM, а также представители заказчиков. Попробуем разобраться, профанация ли это решение по ИБ, или действительно имеет право на жизнь. В остальном, судя по анонсам, нынешний PHDays должен стать круче прошлогоднего.

|

| Видимо прогноз AllStarOfRuSec в этот раз не сбудется - я буду без презентаций :-) |

|

| Попытка побрить меня на ITSF 2015 и спасения меня Василием Широковым |

- "Российская rasputitsa как объяснение будущего отечественной отрасли ИБ". Доклад в пленарной части с анализом происходящего на российском рынке ИБ и его перспектив.

- "Анализ последних событий на рынке кибербезопасности промышленных сетей: законодательство, инциденты, направления развития". Открывающий секцию по ИБ в АСУ ТП доклад, который, по задумке, должен задать тон всей секции.

- "Информационная безопасность на базе open source: есть ли смысл?". Ну тут все понятно из самого названия.

- "Сочные" мифы: заблуждения, связанные с Security Operations Center". Весной у меня был тур по американским SOCам, по результатам которого родилась идея рассказать о некоторых заблуждениях, связанных с построением и эксплуатацией центров мониторинга ИБ.

|

| Награждение 20+ шляпами на ITSF :-) |

Евровидение и экономика ИБ: что между ними общего

Если честно, то Евровидение я не смотрел, я попал только на этап голосования и то смотрел его краем глаза. Судя по первой части голосования выигрывала Австралия (с какого перепугу Австралия затесалась в европейском конкурсе я так и не понял). Потом стали считать голоса зрителей (оказывается в этом году поменяли правила подсчета) и по "народному" голосованию победила Россия. Но в итоге Евровидение 2016 выиграла Украина.

Когда я увидел финальные результаты, то мне на ум сразу пришла ассоциация с измерением стоимости информации. Ведь как мы все помним, существует классическая аксиома "Стоимость защиты информации не должна быть выше стоимости защищаемой информации". И вот тут возникает очевидный вопрос: "А сколько стоит информация и как эту стоимость посчитать?" И ты понимаешь, что ситуация аналогична тому, что произошло на Евровидении этого года, когда (если отбросить версию с геополитической ангажированностью жюри европейских стран) у разных участников процесса подсчета были свои, сугубо субъективные критерии оценки песен и исполнителей. Вот как, например, распределились некоторые голоса за Россию. Жюри дает 0 баллов, зрители - 10-12 баллов. Все очень субъективно...

При расчете стоимости информации ровно та же необъективная картина. Почему? Да потому что информация нематериальна и не может оцениваться также как и материальные объекты. Возьмем к примеру сервер, на котором крутится вся АБС банка. Сколько стоит этот сервер? У него есть вполне конкретная стоимость, указанная в счете на его приобретение. Возможно сюда еще можно добавить совокупную стоимость владения и вычесть амортизацию, но в любом случае эта стоимость вполне конкретна и определима. С информацией дело обстоит не так - она не имеет стоимости, но имеет ценность.

И как мы видим ценность это разная. Поскольку информация нематериальна, то нам остается оценивать те преимущества, которая информация дает (или те убытки, которые мы несем, если не обладаем нужной информацией), а они субъективны. Вспомним поговорку "знал бы прикуп, жил бы в Сочи". Она хорошо отражает суть проблемы. В зависимости от расклада карт одни и те же карты в прикупе могут по-разному повлиять на решение игрока в преферанс. Он может объявить мизер, он может пасовать, он может определить число взяток, которые хочет взять на игре. Знание прикупа позволяет ему выиграть, но выиграть разную сумму. То есть сам прикуп не меняется, но выигрыш разный.

Так и с информацией - она имеет разные виды стоимости. Представьте, что мы хотим оценить стоимость кода программы, которая составляет ноу-хау компании. Или мы хотим оценить базу клиентов предприятия, требующую защиты. На этапе возникновения организации стоимость этих нематериальных объектов будет одна и она не будет очень уж высокой. Компания еще никому не известна, у нее клиентов мало, а ее продукт мало кому известен; отсюда и невысокая стоимость этой информации. Когда компания раскручивается, стоимость ее информационных активов меняется - программный код становится интересен для конкурентов, которые готовы платить за его добычу. Клиентская база позволяет компании зарабатывать все больше денег и она тоже начинает интересовать конкурентов. Информация не поменялась, но ее стоимость возросла; иногда в разы или даже на порядки. У компании настают непростые времена и она готовится к банкротству и ликвидации. Она начинает распродавать свои активы, включая и информационные. Ликвидационная стоимость и исходников, и клиентской базы вновь будет иной, отличающейся от предыдущих случаев.

Если посмотреть на уже упомянутый ранее сервер, то его стоимость тоже будет меняться в зависимости от ситуации. Но все-таки его стоимость более объективна, чем у информации. Вам не придет в голову оценивать стоимость сервера по объему денег, который генерится с его помощью. Ущерб от простоя сервера - да, но не саму стоимость сервера. А с информацией это происходит сплошь и рядом и именно по той причине, что стоимость информации субъективна.

И дело даже не в том, что существуют разные виды стоимости. Существуют и разные виды измерения стоимости информации. Их можно разделить на три больших группы - рыночный, затратный и доходный. Затратный метод самый простой - он определяется по объему затрат на создание информации (функция от числа людей, их зарплаты и длительности создания информационного актива). Например, код программы можно оценить по затратам на зарплату программистов, ее создающих. Это будет минимальная граница, то есть ниже информация стоить уже не может, так как на ее создание было потрачена определенная сумма денег, которую, например, при продаже хотелось бы вернуть. Рыночный метод очень прост - информация стоит столько, сколько за нее готовы заплатить на рынке, например, конкуренты. Сложнее всего дело обстоит с доходным методом. С ним, как с прикупом в преферансе, надо знать, сколько я на информации заработаю? Могу 100 рублей, а могу и 100 миллионов. А могу и потерять.

И самое неприятное во всей этой конструкции то, что разные специалисты по-разному оценивают одну и ту же информацию, даже пользуясь одинаковыми методами в один момент времени. Почему в свое время (в начале 2000-х) в России не стрельнула тема со страхованием информационных рисков (хотя даже законопроект по аналогии с ОСАГО был разработан)? Да потому что у страховщиков и страхователей был разный взгляд на оценку стоимости информации. Страховщики очень прагматичны, в отличии от страхователей, которые могут преувеличивать значение имеющейся у них информации. Отсюда несогласие с оценками друг друга. Отсюда и отсутствие проектов по страхованию. В отличие от материальных объектов, которые страхуются сплошь и рядом, с оценкой нематериального сложности пока очень сильно мешают.

Вот именно из-за этой субъективности постоянно будут споры о том, кто должен был стать победителем Евровидения, и как считать стоимость информации. И пока не появится объективных критериев и признаваемых всеми методик расчета, массово оценивать информацию в контексте информационной безопасности мы не сможем.

Когда я увидел финальные результаты, то мне на ум сразу пришла ассоциация с измерением стоимости информации. Ведь как мы все помним, существует классическая аксиома "Стоимость защиты информации не должна быть выше стоимости защищаемой информации". И вот тут возникает очевидный вопрос: "А сколько стоит информация и как эту стоимость посчитать?" И ты понимаешь, что ситуация аналогична тому, что произошло на Евровидении этого года, когда (если отбросить версию с геополитической ангажированностью жюри европейских стран) у разных участников процесса подсчета были свои, сугубо субъективные критерии оценки песен и исполнителей. Вот как, например, распределились некоторые голоса за Россию. Жюри дает 0 баллов, зрители - 10-12 баллов. Все очень субъективно...

При расчете стоимости информации ровно та же необъективная картина. Почему? Да потому что информация нематериальна и не может оцениваться также как и материальные объекты. Возьмем к примеру сервер, на котором крутится вся АБС банка. Сколько стоит этот сервер? У него есть вполне конкретная стоимость, указанная в счете на его приобретение. Возможно сюда еще можно добавить совокупную стоимость владения и вычесть амортизацию, но в любом случае эта стоимость вполне конкретна и определима. С информацией дело обстоит не так - она не имеет стоимости, но имеет ценность.

И как мы видим ценность это разная. Поскольку информация нематериальна, то нам остается оценивать те преимущества, которая информация дает (или те убытки, которые мы несем, если не обладаем нужной информацией), а они субъективны. Вспомним поговорку "знал бы прикуп, жил бы в Сочи". Она хорошо отражает суть проблемы. В зависимости от расклада карт одни и те же карты в прикупе могут по-разному повлиять на решение игрока в преферанс. Он может объявить мизер, он может пасовать, он может определить число взяток, которые хочет взять на игре. Знание прикупа позволяет ему выиграть, но выиграть разную сумму. То есть сам прикуп не меняется, но выигрыш разный.

Так и с информацией - она имеет разные виды стоимости. Представьте, что мы хотим оценить стоимость кода программы, которая составляет ноу-хау компании. Или мы хотим оценить базу клиентов предприятия, требующую защиты. На этапе возникновения организации стоимость этих нематериальных объектов будет одна и она не будет очень уж высокой. Компания еще никому не известна, у нее клиентов мало, а ее продукт мало кому известен; отсюда и невысокая стоимость этой информации. Когда компания раскручивается, стоимость ее информационных активов меняется - программный код становится интересен для конкурентов, которые готовы платить за его добычу. Клиентская база позволяет компании зарабатывать все больше денег и она тоже начинает интересовать конкурентов. Информация не поменялась, но ее стоимость возросла; иногда в разы или даже на порядки. У компании настают непростые времена и она готовится к банкротству и ликвидации. Она начинает распродавать свои активы, включая и информационные. Ликвидационная стоимость и исходников, и клиентской базы вновь будет иной, отличающейся от предыдущих случаев.

Если посмотреть на уже упомянутый ранее сервер, то его стоимость тоже будет меняться в зависимости от ситуации. Но все-таки его стоимость более объективна, чем у информации. Вам не придет в голову оценивать стоимость сервера по объему денег, который генерится с его помощью. Ущерб от простоя сервера - да, но не саму стоимость сервера. А с информацией это происходит сплошь и рядом и именно по той причине, что стоимость информации субъективна.

И дело даже не в том, что существуют разные виды стоимости. Существуют и разные виды измерения стоимости информации. Их можно разделить на три больших группы - рыночный, затратный и доходный. Затратный метод самый простой - он определяется по объему затрат на создание информации (функция от числа людей, их зарплаты и длительности создания информационного актива). Например, код программы можно оценить по затратам на зарплату программистов, ее создающих. Это будет минимальная граница, то есть ниже информация стоить уже не может, так как на ее создание было потрачена определенная сумма денег, которую, например, при продаже хотелось бы вернуть. Рыночный метод очень прост - информация стоит столько, сколько за нее готовы заплатить на рынке, например, конкуренты. Сложнее всего дело обстоит с доходным методом. С ним, как с прикупом в преферансе, надо знать, сколько я на информации заработаю? Могу 100 рублей, а могу и 100 миллионов. А могу и потерять.

И самое неприятное во всей этой конструкции то, что разные специалисты по-разному оценивают одну и ту же информацию, даже пользуясь одинаковыми методами в один момент времени. Почему в свое время (в начале 2000-х) в России не стрельнула тема со страхованием информационных рисков (хотя даже законопроект по аналогии с ОСАГО был разработан)? Да потому что у страховщиков и страхователей был разный взгляд на оценку стоимости информации. Страховщики очень прагматичны, в отличии от страхователей, которые могут преувеличивать значение имеющейся у них информации. Отсюда несогласие с оценками друг друга. Отсюда и отсутствие проектов по страхованию. В отличие от материальных объектов, которые страхуются сплошь и рядом, с оценкой нематериального сложности пока очень сильно мешают.

Вот именно из-за этой субъективности постоянно будут споры о том, кто должен был стать победителем Евровидения, и как считать стоимость информации. И пока не появится объективных критериев и признаваемых всеми методик расчета, массово оценивать информацию в контексте информационной безопасности мы не сможем.

Подписаться на:

Комментарии (Atom)