На прошлой неделе по приглашению Руслана Юсуфова из Mindsmith пригласил меня на "Открытые инновации" (которым впору называться "Открытые просторы" исходя из места проведения) выступить в секции про кибербезопасность медицинских учреждений. Учитывая небольшую длительность, количество участников и формат, я не смог систематизировать все, что я хотел сказать. Поэтому вынесу это в формат заметки для блога.

Часто между кибербезопасностью медицинских учреждений и защитой персональных данных ставят знак равенства, считая, что именно это является основной задачей медиков, не допустить утечки наших с вами историй болезней, диагнозов, результатов анализов и т.п. Но, не ставя под сомнение данную задачу, все-таки хотел бы обратить внимание, что массовые утечки по сути своей не представляют собой серьезной угрозы, так как клиника от нее мало что теряет. Штраф от РКН? Ну мы не дети, понимаем, что это несерьезно. Снижение лояльности пациентов? Так они уже привыкли к "своим" врачам и врядли будут менять клинику только по причине утечки. Особенно если в округе клиника всего одна или вы приписаны к ней по страховке. GDPR? Ну в России эта страшилка вообще не работает.

По сути речь идет о попытке обосновать нужду в ИБ опираясь на три составных части, которые "заинтересованы" в атаках и защите от них - пациенты, регуляторы и хакеры. Но как мы уже поняли, первым двум категориям в целом ИБ не так уж и важна. А третья... А что третья? Как она может монетизировать атаки на медицинские учреждения? Социнжиниринг? Может быть, но маловероятно, так как что можно заставить сделать пациента, которому представились представителем его медучреждения? Повторно сдать анализы?

Но... давайте посмотрим чуть шире и попробуем встать на место конкретного пациента, который ходил не только в поликлиники по врачам, но и может лечь в стационар на 2-3 недели. Что можем ему помешать "насладиться" лежанием в больничной палате? Отсутствие Wi-Fi, выведенного из строя хакерской атакой? Может быть, если речь идет не о Москве с его безлимитным LTE. Подмена лекарств или рецептуры в электронной карте больного? Тоже может быть. Но пока не в России, где электронные карты - еще редкость. Шантаж родных, близких и знакомых разглашением факта "плохой" болезни? Да, вполне. В свое время представители РКН и Госдумы именно под этим соусом продвигали ФЗ-152 в его жесткой редакции. Еще утечка может быть актуальной в тех случаях, когда среди пациентов есть всяческие селебрити - звезды шоу-бизнеса, чиновники, телеведущие и т.п. Из информации об их болезнях можно сварганить репортаж, который привлечет массу людей, рекламодателей и т.п. Вспомните, непрекращающуюся последние пару месяцев эпопею с "болезнью" Заворотнюк...

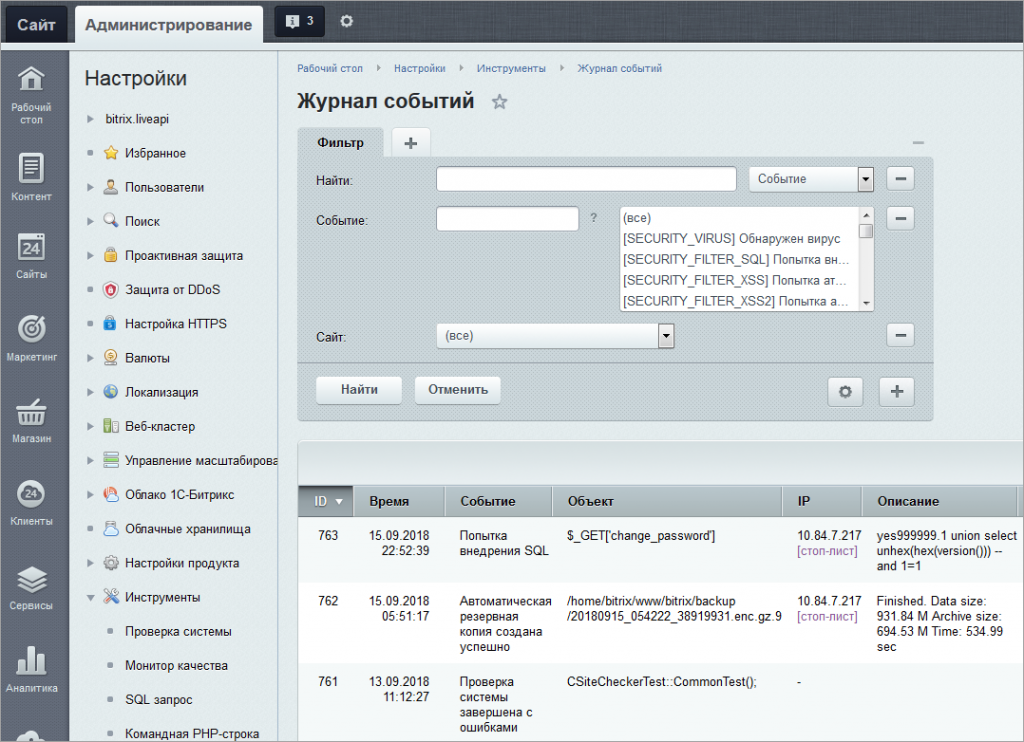

А что клиники? Утечка их клиентской базы может повлиять на... доходы. Ведь конкуренты, украв базу пациентов, могут сделать им более выгодные предложения, переманив к себе. При условии, что в округе есть не одна клиника и они конкурируют между собой. В такой ситуации какое-то количество клиентов может все-таки уйти к конкурентам. Но это опять же только в крупных городах, где конкуренция среди клиник достаточно высока. Чему еще может угрожать инцидент ИБ, ставший достоянием гласности? Снижением репутации? Только если это попали на федеральные СМИ (тогда это еще и потеря новых клиентов и стратегических партнеров). А вот если клиника ведет какие-то исследования, за которые платят деньги, то утечка их результатов может быть на руку многим. Конкуренты получают за меньшие деньги то, на что потрачены гораздо большие ресурсы. Заказчики исследований тоже теряют и могут отказаться от продолжения сотрудничества. Еще одним мотивом задуматься о кибербезопасности клиники могут стать затраты на восстановление данных, потерянных в результате кибератаки. Фотография в начале заметки, кстати, посвящена как раз такому событию. Пока в России нет практики, обязывающей сообщать клиентам об инцидентах с их данными, а на Западе - это достаточно большая статья расходов (до 20 долларов на контакт с 1-м пациентом). Я не слышал о таких историях, но допускаю, что в особо вопиющих случаях такое может произойти - смена клиник в рамках договоров ДМС, что влечет за собой еще большие потери для медиков.

Есть еще одна категория заинтересованных в медицинской ИБ лиц. Это производители медицинского оборудования, взлом которых влияет и на пациентов, их жизнь и здоровье, и на клиники, простой оборудования от шифровальщика может повлечь снижение доходов, и на производителя, которого могут наказать регуляторы (например, в США) или чьи заказы могут сократиться.

Часто между кибербезопасностью медицинских учреждений и защитой персональных данных ставят знак равенства, считая, что именно это является основной задачей медиков, не допустить утечки наших с вами историй болезней, диагнозов, результатов анализов и т.п. Но, не ставя под сомнение данную задачу, все-таки хотел бы обратить внимание, что массовые утечки по сути своей не представляют собой серьезной угрозы, так как клиника от нее мало что теряет. Штраф от РКН? Ну мы не дети, понимаем, что это несерьезно. Снижение лояльности пациентов? Так они уже привыкли к "своим" врачам и врядли будут менять клинику только по причине утечки. Особенно если в округе клиника всего одна или вы приписаны к ней по страховке. GDPR? Ну в России эта страшилка вообще не работает.

По сути речь идет о попытке обосновать нужду в ИБ опираясь на три составных части, которые "заинтересованы" в атаках и защите от них - пациенты, регуляторы и хакеры. Но как мы уже поняли, первым двум категориям в целом ИБ не так уж и важна. А третья... А что третья? Как она может монетизировать атаки на медицинские учреждения? Социнжиниринг? Может быть, но маловероятно, так как что можно заставить сделать пациента, которому представились представителем его медучреждения? Повторно сдать анализы?

Но... давайте посмотрим чуть шире и попробуем встать на место конкретного пациента, который ходил не только в поликлиники по врачам, но и может лечь в стационар на 2-3 недели. Что можем ему помешать "насладиться" лежанием в больничной палате? Отсутствие Wi-Fi, выведенного из строя хакерской атакой? Может быть, если речь идет не о Москве с его безлимитным LTE. Подмена лекарств или рецептуры в электронной карте больного? Тоже может быть. Но пока не в России, где электронные карты - еще редкость. Шантаж родных, близких и знакомых разглашением факта "плохой" болезни? Да, вполне. В свое время представители РКН и Госдумы именно под этим соусом продвигали ФЗ-152 в его жесткой редакции. Еще утечка может быть актуальной в тех случаях, когда среди пациентов есть всяческие селебрити - звезды шоу-бизнеса, чиновники, телеведущие и т.п. Из информации об их болезнях можно сварганить репортаж, который привлечет массу людей, рекламодателей и т.п. Вспомните, непрекращающуюся последние пару месяцев эпопею с "болезнью" Заворотнюк...

А что клиники? Утечка их клиентской базы может повлиять на... доходы. Ведь конкуренты, украв базу пациентов, могут сделать им более выгодные предложения, переманив к себе. При условии, что в округе есть не одна клиника и они конкурируют между собой. В такой ситуации какое-то количество клиентов может все-таки уйти к конкурентам. Но это опять же только в крупных городах, где конкуренция среди клиник достаточно высока. Чему еще может угрожать инцидент ИБ, ставший достоянием гласности? Снижением репутации? Только если это попали на федеральные СМИ (тогда это еще и потеря новых клиентов и стратегических партнеров). А вот если клиника ведет какие-то исследования, за которые платят деньги, то утечка их результатов может быть на руку многим. Конкуренты получают за меньшие деньги то, на что потрачены гораздо большие ресурсы. Заказчики исследований тоже теряют и могут отказаться от продолжения сотрудничества. Еще одним мотивом задуматься о кибербезопасности клиники могут стать затраты на восстановление данных, потерянных в результате кибератаки. Фотография в начале заметки, кстати, посвящена как раз такому событию. Пока в России нет практики, обязывающей сообщать клиентам об инцидентах с их данными, а на Западе - это достаточно большая статья расходов (до 20 долларов на контакт с 1-м пациентом). Я не слышал о таких историях, но допускаю, что в особо вопиющих случаях такое может произойти - смена клиник в рамках договоров ДМС, что влечет за собой еще большие потери для медиков.

Есть еще одна категория заинтересованных в медицинской ИБ лиц. Это производители медицинского оборудования, взлом которых влияет и на пациентов, их жизнь и здоровье, и на клиники, простой оборудования от шифровальщика может повлечь снижение доходов, и на производителя, которого могут наказать регуляторы (например, в США) или чьи заказы могут сократиться.

Вот и получается, что если уйти от набившего оскомину разговора про важность борьбы с утечками ПДн в медучреждениях и посмотреть чуть шире, то мотивов заниматься ИБ в медицине гораздо больше. А со временем к упомянутым "стейкхолдерам" подтянутся и множество других - страховые компании, компании, занимающиеся обработкой медицинских изображений, фармацевтические компании, SaaS-провайдеры, онлайн-диганостические сервисы, медицинские порталы... Все они в той или иной степени зависят от качестве обеспечения ИБ в медицинских учреждениях.

Пока нас спасает тот факт, что мы все еще являемся "социальным государством" и у нас медицина пока еще бесплатна. По крайней мере в большей части страны (вопрос качества услуг оставим в сторону). Но вот коммерческим клиникам о своей кибербезопасности стоит думать уже сейчас - у них цена инцидента может быть очень высокой.

Пока нас спасает тот факт, что мы все еще являемся "социальным государством" и у нас медицина пока еще бесплатна. По крайней мере в большей части страны (вопрос качества услуг оставим в сторону). Но вот коммерческим клиникам о своей кибербезопасности стоит думать уже сейчас - у них цена инцидента может быть очень высокой.