11 ноября Trustwave анонсировала приобретение Application Security Inc., известную, в т.ч. и в России, своими решениями по анализу защищенности СУБД. Детали сделки не разглашаются. В свою очередь IBM продолжает расширять свое присутствие на рынке мобильных технологий и сегодня объявила о намерении приобрести Fiberlink Communictions. Детали сделки тоже неизвестны, как и сама компания на российском рынке. Не входила она в список тех MDM-вендоров, которые активно у нас продвигались. У Fiberlink есть облачное MDM-решение MaaS360, которое и было причиной покупки.

Бизнес безопасности или безопасность бизнеса? О том и о другом в одном непросветительском блоге от еще неиностранного агента... Имеющий мозг да применит его (6+)

Pages - Menu

▼

Страницы

▼

11.11.13

Кто захватит мировой рынок кибербезопасности к 2023 году?

В 2012-м году на DLP Russia я делал презентацию про различные тенденции в области ИБ и среди прочего, на первом слайде, у меня был тезис о том, что в игры скоро вступят большие мальчики и все те, кто сейчас считают себя лидерами рынка вынуждены будут потесниться, а нишевые игроки (Palo Alto, Fortinet, BlueCoat, даже Check Point) просто уйдут с этого рынка или, что вероятнее, будут поглощены крупными акулами. И вот новое подтверждение - в отчете Global Cyber Security Market 2013-2023 приводится список из 17 текущих лидеров рынка кибербезопасности. И уже сейчас среди этих имен:

- BAE Systems

- Boeing Defense, Space and Security

- Booz Allen Hamilton, Inc.

- Computer Science Corporation (CSC)

- EADS Group

- General Dynamics Corporation

- Harris Corporation

- L-3 Communications

- Lockheed Martin Corporation

- Northrop Grumman Corporation

- Raytheon Company

- SAIC, Inc.

- Thales Group.

Можно было бы предположить, что это отчет по американскому рынку и поэтому там такие показатели. Ан нет. Это отчет по мировому рынку кибербезопасности и анализируется в нем помимо общемировых трендов еще и отдельно 13 различных стран с точки зрения развития данного сегмента (Россия в их числе). В списке также присутствует и ряд крупных ИТ-компаний. Именно ИТ, не ИБ.

Иными словами, все идет к тому, что в долгосрочной перспективе рынок будет укрупняться, мелкие игроки схлопываться, не выдерживая конкуренции, или сдаваться в плен на милость победителя. А это в свою очередь ставит два вопроса:

- Как выстраивать долгосрочную стратегию ИБ на предприятии, чтобы не попасть в ситуацию, когда нишевой продукт просто исчезает с рынка, потому что его производитель проигрывает битву с титанами?

- Как государству защищать свои национальные интересы в сфере кибербезопасности (если оно, конечно, хочет их защищать, а не просто декларировать)?

И вот со вторым вопросом решать надо бы поскорее. Причем не путем запретов зарубежного, как это пытаются сделать сегодня, а путем развития своего. И тут нужна отдельная стратегия, которая должна быть реализована всеми участниками процесса - от ФСБ и Совбеза до Минпромторга и Минкомсвязи. Причем проект такой стратегии в России уже есть; и давно. Еще в 94-м году была написана Концепции защиты информации в системах обрработки информации, а в 92-м была представлена еще одна Концепция - развития безопасных информационных технологий: обеспечение защиты информации в проектах информатизации России. Так что можно и нужно доставать их дальней полки, сдуть пыль и начать реализовывать. Все лучше, чем писать приказы об установке решеток для всей России для обеспечения сохранности персданных...

6.11.13

Как связана культура и инциденты ИБ в ТЭК?

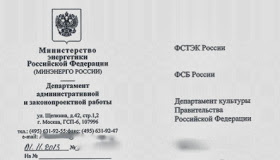

Все больше и больше убеждаюсь, что чиновником я бы врядли смог работать :-) Мыслительные процессы некоторых представителей власти вызывают у меня больше вопросов, чем ответов. Возьмем к примеру, октябрьское Постановление Правительства №861 "Об утверждении Правил информирования субъектами топливно-энергетического комплекса об угрозах совершения или совершении актов незаконного вмешательства на объектах топливно-энергетического комплекса". В нем установлены правила информирования 4-х регуляторов (Минэнерго, МВД, ФСБ и МЧС) об инцидентах ИБ на предприятиях ТЭК. Вроде как нужный документ, но уже тогда у меня возникло по нему несколько вопросов:

- почему в списке регуляторов нет ФСТЭК?

- считать ли каждое срабатывание антивируса на объектах ТЭК триггером, по которому надо уведомлять регуляторов?

- как автоматизировать процесс?

- и т.п.

И вот ровно эти вопросы я и задал в Правительство РФ, как авторам документа. Спустя месяц я получил ответ, который меня озадачил. К самому тексту у меня вопросов пока нет, т.к. в нем и ответов нет - мой запрос был направлен по инстанциям.

Но вот список инстанций не может не удивлять. Наличие ФСБ я могу понять - они заявлены среди ответственных за реализацию ПП-861. Но что в списке делает ФСТЭК? Т.е. им правильно задать вопрос, но изначально вроде как их не предполагалось привлекать к вопросу управления уведомлениями. Ну ладно, добавили ФСТЭК. Правда, что делать, если я получу два разных ответа? У ФСТЭК и ФСБ все-таки разные взгляды на обеспечение ИБ. А вот появление третьего адресата в письме Минэнерго меня поставило в тупик. Каким боком Департамент культуры Правительства связан с управлением инцидентами ИБ на объектах ТЭК?

В-общем буду ждать ответа от всех трех участников - посмотрим, как надо уведомлять об инцидентах ИБ с их точки зрения? На откровения я не рассчитываю - просто хочется понимать (да и не мне одному), как действовать в ситуациях с нарушениями пока отсутствующих требований по ИБ объектов ТЭК.

5.11.13

8-й Центр ФСБ закрывает рынок для 90% отечественных СКЗИ

На одном из последних заседаний в Совете Федерации, посвященному 19-й статьей ФЗ-152 и, в частности, проекту приказа ФСБ по использовании СКЗИ для защиты персональных данных, у присутствовавших там сотрудников 8-го Центра прозвучала основная идея продвижения ими идеи использования только сертифицированных шифровальных средств - защита отечественного разработчика. Благое начинание и достойное занятие для спецслужбы, стоящей на страже нашей Родины и 5 с лишним миллионов юридических лиц и индивидуальных предпринимателей, 95% из которых даже не слышали такую аббревиатуру "СКЗИ". И я решил провести краткий анализ списка сертифицированных средств шифрования, имеющихся в реестре ФСБ (по состоянию на 7 октября 2013 года).

Сразу надо отметить, что в списке 400 с лишним позиций, и далеко не все из них касаются СКЗИ (там есть МСЭ, антивирусы, АТС, IDS и т.п.). А те, что касаются, не всегда применимы к средствам шифрования. Например, есть там средства электронной подписи, средства удостоверяющего центра, средства создания и управления ключевой информацией, средства криптографической защиты фискальной памяти. Я их в финальный результат не включал, т.к. нам интересны только средства именно шифрования, которые можно применять 5 миллионам операторам ПДн. Причем стоит помнить, что сертифицированные СКЗИ могут быть предназначены как для защиты сетей связи общего пользования, так и для защиты информации в оперативной памяти, шифрования файлов, шифрования IP-трафика, защиты TLS-соединений...

Вообще в сертификатах ФСБ, даже несмотря на их небольшое количество, царит вакханалия и отсутствие единой терминологии. Вот чем, например, отличается защита IP-трафика от защиты данных в IP-пакетах? Вариантов написания сертификатов не мало (а уж комбинаций тем более) и надо не ошибиться при выборе (я уже не говорю про упоминание различных "вариантов исполнения"). А то получится, что сертификат ФСБ на СКЗИ есть, но только на шифрование данных в оперативной памяти, но не для защиты IP-трафика. Или может оказаться, что сертификат для защиты TLS действует, а для IP целиком нет. А что значит приписка в сертификате, что он может применяться для защиты файлов и данных (а файлы - это не данные?) по протоколу EFS? Т.е. другие СКЗИ, у которых данной приписки нет, не могут? Аналогичный вопрос к приписке про криптографическую аутентификацию. ФСТЭК с ее тремя тысячами сертификатов - образец целомудрия. В сертификатах есть фразы, которые заставляют задуматься надолго. Например, "может использоваться в качестве криптографического ядра для... шифрования информации, не содержащей сведений, составляющих государственную тайну, при создании функционально законченных СКЗИ класса КС2". Что есть "функционально законченная СКЗИ"?

В финальный результат также не были включены всякие изыски навроде карта тахографа или микросхема шифрования - область их применения очень узка и в качестве широко распространенного СКЗИ они врядли будут применяться. Интересно также иногда взглянуть на классы, которые указываются в итоговых сертификатах. Помимо традиционных комбинаций КС1+КС2, КС2+КС3, КС1+КС2+КС3 бывают и очень странные варианты, например, КС2+КВ2 (а где КС3?) или КС3+КА1 (а где КВ1 и КВ2?).

Итак, финальное распределение сертификатов по классам СКЗИ выглядит следующим образом:

Если вспомнить проект приказа ФСБ по защите персональных данных, то получается, что отсекая СКЗИ классов КС1 и КС2 (а то и КС3, если учесть, что потенциальный нарушитель может привлечь специалистов в области разработки и анализа СКЗИ). Итого, 90% сертифицированных СКЗИ нафиг с пляжа. И вот задумываешься, а так ли верен тезис, что 8-й Центр ФСБ печется о благе отечественных производителей. Кто-то, несведущий в этом сегменте рынка, даже обвиняет 8-ку в каких-то коррупционных схемах. Мне кажется, что ничего этого нет. Была бы коррупционная составляющая, никто бы не отсекал 90% потенциальных доходов. Тут скорее дело в ином.

Кажется мне, что руководство 8-го Центра (а именно оно отстаивает позицию "только сертифицированная криптография") реально не понимает, что мир уже не тот, что в 80-х и даже 90-х. Сценариев обработки персональных данных стало гораздо больше, чем было раньше, и их просто невозможно покрыть существующими на рынке СКЗИ. Я даже не говорю о функциональности отечественных СКЗИ, а только о них самих и тех случаях, в которых они могут быть применены.

Посмотрим, чем закончится общественное обсуждение проекта приказа ФСБ и иные инициативы, направленные на изменение подхода, на котором так настаивает 8-й Центр...

Сразу надо отметить, что в списке 400 с лишним позиций, и далеко не все из них касаются СКЗИ (там есть МСЭ, антивирусы, АТС, IDS и т.п.). А те, что касаются, не всегда применимы к средствам шифрования. Например, есть там средства электронной подписи, средства удостоверяющего центра, средства создания и управления ключевой информацией, средства криптографической защиты фискальной памяти. Я их в финальный результат не включал, т.к. нам интересны только средства именно шифрования, которые можно применять 5 миллионам операторам ПДн. Причем стоит помнить, что сертифицированные СКЗИ могут быть предназначены как для защиты сетей связи общего пользования, так и для защиты информации в оперативной памяти, шифрования файлов, шифрования IP-трафика, защиты TLS-соединений...

Вообще в сертификатах ФСБ, даже несмотря на их небольшое количество, царит вакханалия и отсутствие единой терминологии. Вот чем, например, отличается защита IP-трафика от защиты данных в IP-пакетах? Вариантов написания сертификатов не мало (а уж комбинаций тем более) и надо не ошибиться при выборе (я уже не говорю про упоминание различных "вариантов исполнения"). А то получится, что сертификат ФСБ на СКЗИ есть, но только на шифрование данных в оперативной памяти, но не для защиты IP-трафика. Или может оказаться, что сертификат для защиты TLS действует, а для IP целиком нет. А что значит приписка в сертификате, что он может применяться для защиты файлов и данных (а файлы - это не данные?) по протоколу EFS? Т.е. другие СКЗИ, у которых данной приписки нет, не могут? Аналогичный вопрос к приписке про криптографическую аутентификацию. ФСТЭК с ее тремя тысячами сертификатов - образец целомудрия. В сертификатах есть фразы, которые заставляют задуматься надолго. Например, "может использоваться в качестве криптографического ядра для... шифрования информации, не содержащей сведений, составляющих государственную тайну, при создании функционально законченных СКЗИ класса КС2". Что есть "функционально законченная СКЗИ"?

В финальный результат также не были включены всякие изыски навроде карта тахографа или микросхема шифрования - область их применения очень узка и в качестве широко распространенного СКЗИ они врядли будут применяться. Интересно также иногда взглянуть на классы, которые указываются в итоговых сертификатах. Помимо традиционных комбинаций КС1+КС2, КС2+КС3, КС1+КС2+КС3 бывают и очень странные варианты, например, КС2+КВ2 (а где КС3?) или КС3+КА1 (а где КВ1 и КВ2?).

Итак, финальное распределение сертификатов по классам СКЗИ выглядит следующим образом:

Если вспомнить проект приказа ФСБ по защите персональных данных, то получается, что отсекая СКЗИ классов КС1 и КС2 (а то и КС3, если учесть, что потенциальный нарушитель может привлечь специалистов в области разработки и анализа СКЗИ). Итого, 90% сертифицированных СКЗИ нафиг с пляжа. И вот задумываешься, а так ли верен тезис, что 8-й Центр ФСБ печется о благе отечественных производителей. Кто-то, несведущий в этом сегменте рынка, даже обвиняет 8-ку в каких-то коррупционных схемах. Мне кажется, что ничего этого нет. Была бы коррупционная составляющая, никто бы не отсекал 90% потенциальных доходов. Тут скорее дело в ином.

Кажется мне, что руководство 8-го Центра (а именно оно отстаивает позицию "только сертифицированная криптография") реально не понимает, что мир уже не тот, что в 80-х и даже 90-х. Сценариев обработки персональных данных стало гораздо больше, чем было раньше, и их просто невозможно покрыть существующими на рынке СКЗИ. Я даже не говорю о функциональности отечественных СКЗИ, а только о них самих и тех случаях, в которых они могут быть применены.

Посмотрим, чем закончится общественное обсуждение проекта приказа ФСБ и иные инициативы, направленные на изменение подхода, на котором так настаивает 8-й Центр...

1.11.13

Интересная статистика с визуализацией DDoS-атак, командных центров ботнетов и т.п.

Интересная статистика опубликована на сайте Lancope - с Топ10 стран с центрами управления ботнетами, жертвами DDoS и инициаторами Интернет-сканирований.

|

| Топ10 стран с центрами управления ботнетами |

|

| Топ10 стран, проводящих Интернет-сканирование |

|

| Топ10 стран с жертвами DDoS-атак |

Пара заметок по борьбе с APT и внутренними угрозами

На днях опубликовал вне этого блога пару заметок по борьбе с APT и внутренними угрозами:

Такая активность на тему APT связана с интересным кейсом, который у нас был в одном банке. С помощью системы мониторинга ИБ внутренней сети, установленной в пилотном режиме, уже по истечении первой недели нам удалось найти нескольких ботов, троянца Zeus, а также ряд других "приятных" сюрпризов. Вот про эту проблему я написал две заметки.