...дзынь-дзынь-дзынь

- (Блин, ну кого еще в субботу в такую рань принесло? Почему я забыл включить "Не беспокоить" на телефоне?..)

- Да!

- Привет, Сергей! Это Иванов.

- Доброе утро, Степан Петрович! Что-то случилось?

- Да, случилось, Сергей! Вчера поздно закончился совет директоров. Мы стали получать меньше денег! Явно негативная динамика за последнюю неделю.

- Это плохо. А причем тут я? Я же отвечаю за кибербезопасность!

- У нас не работают системы!

- А причем тут я-то? Это надо обсуждать с департаментом продаж или, на крайний случай, с айтишниками. Зачем ты звонишь мне?

- Нет, ты не понял. У нас не работают системы и это из-за тебя; то есть твоих бойцов!

- Не может такого быть. Но давай я проверю и перезвоню через 15 минут!

...прошло 15 минут

- Степан Петрович, это Сергей! Я дернул дежурную смена нашего SOCа - у них все зеленое. Все индикаторы в норме и так уже недели две. Это не может быть из-за нас.

- Хорошо, Сергей. Давай в понедельник часиков в 7 приходи - будем разбираться!..

- Хорошо, Степан Петрович! Буду в 7 утра в понедельник. Хороших выходных.

...ту-ту-ту-ту...

Руководитель службы ИБ пытался долго заснуть, но не мог. В итоге он сорвался на работу, чтобы разобраться в ситуации и к утру понедельника иметь всю информацию для общения с генеральным директором. Проверки всех ключевых показателей ничего не дали - доступность торговой Интернет-площадки была в пределах допустимого - 99,9%. Число мошеннических транзакций нулевое. Угроз e-mail тоже было немного - 0,02% и все были отбиты на шлюзе. IPS, NGFW, анализ Netflow, контроль доступа... Все в зеленых зонах. Что же случилось?..

- (А может это Миша, наш дорогой CIO, решил поквитаться за прошлый раз, когда я обвинил его в том, что вся сеть легла из-за него, а не из-за накрывшей нас эпидемии вредоноса? А может это Васильна взхъелась из-за того, что мы ей перекрыли доступа на сайт знакомств? Ну а фигли, хоть и финдир, а надо соблюдать политики. С чего они вообще решили, что это мы виноваты и почему SOC за сотни миллионов рублей ничего не видит?)

...прошло два дня...

В понедельник к обеду выяснилось следующее:

- (Блин, ну кого еще в субботу в такую рань принесло? Почему я забыл включить "Не беспокоить" на телефоне?..)

- Да!

- Привет, Сергей! Это Иванов.

- Доброе утро, Степан Петрович! Что-то случилось?

- Да, случилось, Сергей! Вчера поздно закончился совет директоров. Мы стали получать меньше денег! Явно негативная динамика за последнюю неделю.

- Это плохо. А причем тут я? Я же отвечаю за кибербезопасность!

- У нас не работают системы!

- А причем тут я-то? Это надо обсуждать с департаментом продаж или, на крайний случай, с айтишниками. Зачем ты звонишь мне?

- Нет, ты не понял. У нас не работают системы и это из-за тебя; то есть твоих бойцов!

- Не может такого быть. Но давай я проверю и перезвоню через 15 минут!

...прошло 15 минут

- Степан Петрович, это Сергей! Я дернул дежурную смена нашего SOCа - у них все зеленое. Все индикаторы в норме и так уже недели две. Это не может быть из-за нас.

- Хорошо, Сергей. Давай в понедельник часиков в 7 приходи - будем разбираться!..

- Хорошо, Степан Петрович! Буду в 7 утра в понедельник. Хороших выходных.

...ту-ту-ту-ту...

Руководитель службы ИБ пытался долго заснуть, но не мог. В итоге он сорвался на работу, чтобы разобраться в ситуации и к утру понедельника иметь всю информацию для общения с генеральным директором. Проверки всех ключевых показателей ничего не дали - доступность торговой Интернет-площадки была в пределах допустимого - 99,9%. Число мошеннических транзакций нулевое. Угроз e-mail тоже было немного - 0,02% и все были отбиты на шлюзе. IPS, NGFW, анализ Netflow, контроль доступа... Все в зеленых зонах. Что же случилось?..

- (А может это Миша, наш дорогой CIO, решил поквитаться за прошлый раз, когда я обвинил его в том, что вся сеть легла из-за него, а не из-за накрывшей нас эпидемии вредоноса? А может это Васильна взхъелась из-за того, что мы ей перекрыли доступа на сайт знакомств? Ну а фигли, хоть и финдир, а надо соблюдать политики. С чего они вообще решили, что это мы виноваты и почему SOC за сотни миллионов рублей ничего не видит?)

...прошло два дня...

В понедельник к обеду выяснилось следующее:

- За 10 минут недоступности торговой Интернет-площадки из-за DDoS-атаки отвалилась ключевая сделка, которая должна была принести компании 27% ее недельного дохода.

- Система защиты e-mail посчитала за спам рассылки маркетингового департамента и клиенты перестали получать предложения с последующим снижением покупательской реакции. 12 тысяч сообщений "выброшено в пропасть" - покупательская активность снизилась.

- Антифрод не увидел ни одной мошеннической транзакции. Да и откуда? Стоящий на периметре WAF отсек 3% клиентов, даже не дав им разместить заказ.

- Последней каплей стало внедрение скрипта, который высвечивал перед каждым посетителем сайта уведомление с прокруткой о необходимости получения согласия на обработку персональных данных в соответствие с ФЗ-152 и GDPR, с полным разъяснением всех последствий от осознанного принятия клиентом всех условий предоставления ПДн компании. Анализ показал, что время, за которое клиент теперь стал доходить до процесса заказа увеличилось на 47 секунд, что привело к оттоку еще 11% покупателей.

И да, SOC этого ничего не показывал, так как был ориентирован на сбор, анализ и корреляцию событий безопасности, а не событий от бизнес-систем.

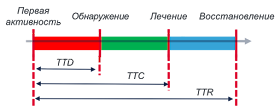

Чтобы вложения в SOC были действительно полезны, необходимо уметь объединять привычные нам данные от средств ИБ с метриками, которые важны для бизнеса и уметь их связывать между собой. 10-тиминутная недоступность сайта в течение недели вполне укладывается в установленные ИБ границы, но совершенно не устраивает бизнес. Тоже самое с блокированием внутренних маркетинговых рассылок. Отсекли спам и хорошо. А то, что этот "спам" зарабатывает деньги никто не подумал.

Это то, о чем и я уже не раз писал, и на конференциях говорилось не раз. Безопасность должна понимать бизнес. А он не оперирует метриками ИБ - ему важны доходы, затраты, прибыль, маржа, эффективность. И все это измеримо, но метрики будут совсем другими - количество регистраций, количество заказов, количество транзакций, процент возвратов или отказов, количество кликов на рекламе или ссылок из маркетинговых рассылок, длительность нахождения на сайте, скорость сделки. Если ИБ ухудшает эти показатели или не может коррелировать с ними свои данные, то это плохо. Такая безопасность будет в лучшем случае бесполезной, а в худшем - только мешать развитию бизнеса.