А продолжу-ка я тему блогерства, подумал я, и продолжил. Навеял мне эту заметку репортаж о деле ростовского блогера, которую в начале года взломали неизвестные лица (и делали это трижды) и разместили в блоге информацию, порочащую неких московских адвокатов, которые и подали в суд на блогера (суд состоится 30 июня). От блогера, а также от владельцев нескольких иных ресурсов, также разместивших порочащие репутацию сведения, требуют 150 тысяч рублей. Аналогичный случай был и в 2014-м году, во время конфликта России и Украины, когда в аккаунте одного солдата в одной из социальных сетей была якобы размещена информация об артиллерийском обстреле Украины с территории России.

Но написать я бы хотел не о об этом деле, а о том, насколько защищен блог, который ведется или создается кем-либо? Ведь о чем обычно думает создатель блога? Какую площадку или CMS выбрать и какой шаблон использовать? Вот, пожалуй, и все. О безопасности блога не думает почти никто (даже среди безопасников) исходя из мысли, что если площадка чужая (тот же Blogspot), то она якобы уже защищена от различных кибер-посягательств. Однако то, о чем мы привыкли говорить с высоких трибун, советовать заказчикам или применять в своих компаниях, не так уж и часто применяется в собственной личной жизни. Кто-нибудь составлял модель угроз для своего блога?

Сходу я могу набросать несколько вариантов атак на личный блог:

Это небольшой, но основной список того, как можно атаковать сайт. Дальше фантазия злоумышленника может расцвести буйным цветом - от подмены текста на страницах или размещения лживой или порочащей кого-то информации до размещения вредоносного кода, занимающегося заражением посетителей или рассылкой спама или DDoS-атаками.

А чего делать, чтобы обезопасить свой блог от взлома? Советы будут просты и банальны, но действенны:

Но написать я бы хотел не о об этом деле, а о том, насколько защищен блог, который ведется или создается кем-либо? Ведь о чем обычно думает создатель блога? Какую площадку или CMS выбрать и какой шаблон использовать? Вот, пожалуй, и все. О безопасности блога не думает почти никто (даже среди безопасников) исходя из мысли, что если площадка чужая (тот же Blogspot), то она якобы уже защищена от различных кибер-посягательств. Однако то, о чем мы привыкли говорить с высоких трибун, советовать заказчикам или применять в своих компаниях, не так уж и часто применяется в собственной личной жизни. Кто-нибудь составлял модель угроз для своего блога?

Сходу я могу набросать несколько вариантов атак на личный блог:

- перехват пароля владельца блога, например, через фальшивую точку доступа или троянца на домашнем компьютере,

- подбор пароля владельца блога,

- устаревшая и уязвимая версия CMS или платформы для блога,

- уязвимости в темах оформления,

- уязвимости в плагинах.

Это небольшой, но основной список того, как можно атаковать сайт. Дальше фантазия злоумышленника может расцвести буйным цветом - от подмены текста на страницах или размещения лживой или порочащей кого-то информации до размещения вредоносного кода, занимающегося заражением посетителей или рассылкой спама или DDoS-атаками.

А чего делать, чтобы обезопасить свой блог от взлома? Советы будут просты и банальны, но действенны:

- выбирайте надежные пароли

- регулярно меняйте пароли

- проверьте свой компьютер на вредоносный код

- не используйте незащищенные соединения при работе в Интернет

- выбирайте надежного хостера и, очень желательно, выделенный IP для своего блога

- выбирайте последнюю версию CMS или блогерской платформы и следите за ее регулярным обновлением

- избегайте неизвестных или непопулярных плагинов и тем оформления - ориентируйтесь на официальные библиотеки и отзывы/рейтинги пользователей

- уточните у хостера (если площадка не своя), фиксирует ли он адреса и время, с которых осуществляется доступ к сайту и предоставляет ли он такую информацию пользователям (а если у вас иностранный хостер, то на каком языке он ее предоставляет)

- делайте резервные копии блога и проверяйте возможность их восстановления

- почитайте про механизмы защиты своей CMS/блогерской платформы и попробуйте их реализовать на практике (в зависимости от площадки/CMS они будут разные). Например, можно запретить изменения конфигурационного файла, а также ограничить число попыток аутентификации на сайте для пользователей.

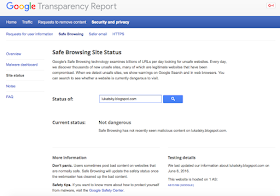

- проверяйте статус безопасности своего сайта через Google Safe Browsing Site Status, Senderbase или Sucuri

|

| Google Safe Browsing Site Status |

|

| Sucuri Website Malware and Security Scanner |

- используйте специальные плагины для защиты своего блога, которые позволяют, как минимум, отслеживать любые изменения на сайте и сообщать вам о них.

Вот как-то так... В свое время именно этот вопрос отвернул меня от создания собственного сайта в сторону блога на площадке Google. Не готов я был ежедневно отслеживать свой сайт, мониторить его безопасность, реагировать на инциденты и выполнять другие важные задачи.

Актуальная тема не только для самого блогера, но и его читателей. Потому как блог может стать хорошей основой уже распространенного подхода wateringhole.

ОтветитьУдалить