30-го июля американская Blue Coat Systems объявила о приобретении лидера рынка облачной защиты данных (ну а как же еще, ведь не лидеров покупать несолидно :-) Детали сделки не разглашаются.

Бизнес безопасности или безопасность бизнеса? О том и о другом в одном непросветительском блоге от еще неиностранного агента... Имеющий мозг да применит его (6+)

Pages - Menu

▼

Страницы

▼

30.7.15

Международный трибунал по результатам атаки на АЭС в Украине

"17 июля 2018 года в Украине произошел инцидент на Южно-Украинской атомной электростанции. Кибератака вывела из строя насосы, подающие воду для охлаждения реактора, что привело к нарушению функционирования технологического процесса и неконтролируемой ядерной реакции с последующим выбросом ядерных отходов в атмосферу. Проведенное в закрытом режиме расследование показало, что причиной выхода из строя насосов на АЭС стал "направленный с IP-адресов, зарегистрированных на территории Российской Федерации, большой объем данных, с которым не справились системы управления технологическими процессами". Спустя год ряд стран вышли на Совет Безопасности ООН с инициативой создать международный трибунал по расследованию данного инцидента.

В проекте резолюции содержится требование «призвать к ответу» всех ответственных за атаку на гражданский объект, повлекший за собой экологическую катастрофу, сравнимую ч Чернобыльской аварией 1986-го года. По мнению авторов резолюции, трагедия в Украине «представляет угрозу международному миру и безопасности» и должна быть тщательно расследована. Единственная цель трибунала, как отмечается в документе,— «привлечение к ответственности лиц, ответственных за преступления, связанные с агрессией на гражданский объект мирного атома.»

На рассмотрение Совбеза ООН также вынесен проект устава трибунала. Датированный 19 июня документ под грифом «совершенно секретно» содержит в себе 55 статей, охватывающих различные аспекты работы предполагаемого трибунала. В документе, в частности, сказано, что юрисдикция трибунала распространяется на военные преступления, «преступления против ядерной и радиационной безопасности» и «преступления, записанные в Уголовном кодексе Украины». Далее поясняется, что в первую категорию попадают, например, «серьезные нарушения» ст. 3 Женевской конвенции от 12 августа 1949 года о защите гражданского населения во время войны, запрещающей посягательство на жизнь и физическую неприкосновенность лиц, которые непосредственно не принимают участия в военных действиях. По второму пункту речь может идти о несоответствии нормам МАГАТЭ и законодательства Украины в области использования атомной энергии.

Что же касается предполагаемых нарушений уголовного права Украины, то речь, как следует из проекта документа, идет о целом ряде статей Уголовного кодекса: о преднамеренном разрушении или нанесении ущерба собственности, преступлениях против общественной безопасности, сокрытии информации об уголовных преступлениях, посягательстве на жизнь граждан иностранных государств.

К ответственности могут быть привлечены не только люди, которые напрямую были задействованы в совершении преступления, но и те, кто совершил его «посредством другого человека», а также «отдавал приказы, подстрекал или склонял» к этому. Уточняется, что речь, в частности, может идти о командующих вооруженными формированиями или людях, которые действуют в роли таковых. Таким образом, круг обвиняемых может быть крайне широк. При этом суд, как отмечается в документе, может идти заочно, то есть в отсутствие обвиняемых".

Я привел текст возможной будущей статьи журналиста "Коммерсант" Елены Черненко по мотивам событий, которые могут произойти в будущем и которые могут повлечь за собой неприятные последствия для обвиняемых в кибератаке сторон.

Что за плод воспаленной фантазии? - скажете вы. - Не может такого быть. И будете неправы. Я привел практически дословно (надеюсь Елена не будет за это на меня сердиться) текст статьи в Коммерсанте о возможности создания международного трибунала по крушению малазийского Боинга. Только заменил крушение самолета на аварию на АЭС. Вся остальная мотивация и объяснения инициаторов создания трибунала осталась неизменной.

То, что нападение на информационные системы АЭС вполне возможно, я думаю, не стоит никого убеждать. За последние 25 лет было зафиксировано больше 10 таких инцидентов. То, что найдутся желающие на международной арене воспользоваться ситуацией, чтобы скинуть кого-нибудт с геополитического Олимпа или осложнить ему жизнь, тоже объяснять не стоит. Поэтому описанная мной гипотетическая ситуация вполне возможна на практике.

И надо признать, что я вполне понимаю нежелание России поддержать проект резолюции Совета Безопасности ООН. Дело не в возможной геополитической составляющей отказа России от поддержка этого документа. И не в том, что такие события должны расследоваться в рамках действующих норм. И даже не в том, что раньше аналогичные крушения не приводили к созданию международного трибунала. Просто создание трибунала по такой мотивации означает возможность (ставшую реальной) обвинить кого угодно в чем угодно.

Когда я готовил статью для "Индекса безопасности" я изучал вопрос связанный с атрибуцией кибератак и дело в том, что сегодня отсутствуют международные нормы, позволяющие осудить кого бы-то ни было за нападение в виртуальном пространстве. И посколько прогресса в этой сфере на уровне международного права немного, отдельные эксперты пытаются применить нормы Гаагской и Женевской конвенций, а также нормы Устава ООН к спецоперациям в киберпространстве. Не случайно спонсируемые НАТО эксперты центра компетенций по кибербезопасности (CCD COE) выпустили известное Таллиннское руководство, которое пытается существующие нормы международного права применить к сфере кибернападений и киберобороны. Сейчас завершается вторая версия данного руководства. Как говорится, дополненная и переработанная.

При желании кибератаку на АЭС вполне можно квалифицировать как вооруженное нападение на гражданский объект, да еще и повлекший за собой серьезные последствия, вплоть до человеческих жертв. И последствия крушения самолета (какими бы ужасными они не были) покажутся детским лепетом по сравнению с ущербом от ядерной катастрофы. В отсутствие согласованных международных норм в этой сфере провести можно любое решение, которое будет выгодно наиболее ярким и активным игрокам мирового закулисья. Поэтому так важно разработать соответствующие правила поведения в этой сфере и гармонизировать с ними блоковое и национальное законодательство.

ЗЫ. Еще раз подчеркиваю, что в заметке рассмотрена гипотетическая ситуация.

ЗЗЫ. В заметке использована статья "Под трибунал по малайзийскому Boeing подводят широкий круг лиц", опубликованная в "Коммерсанте" 29-го июля 2015-го года.

ЗЗЗЫ. Не стоит искать политическую составляющую в данной заметке. Просто за основу выбрано событие, которое в данный момент активно обсуждается в мире.

В проекте резолюции содержится требование «призвать к ответу» всех ответственных за атаку на гражданский объект, повлекший за собой экологическую катастрофу, сравнимую ч Чернобыльской аварией 1986-го года. По мнению авторов резолюции, трагедия в Украине «представляет угрозу международному миру и безопасности» и должна быть тщательно расследована. Единственная цель трибунала, как отмечается в документе,— «привлечение к ответственности лиц, ответственных за преступления, связанные с агрессией на гражданский объект мирного атома.»

На рассмотрение Совбеза ООН также вынесен проект устава трибунала. Датированный 19 июня документ под грифом «совершенно секретно» содержит в себе 55 статей, охватывающих различные аспекты работы предполагаемого трибунала. В документе, в частности, сказано, что юрисдикция трибунала распространяется на военные преступления, «преступления против ядерной и радиационной безопасности» и «преступления, записанные в Уголовном кодексе Украины». Далее поясняется, что в первую категорию попадают, например, «серьезные нарушения» ст. 3 Женевской конвенции от 12 августа 1949 года о защите гражданского населения во время войны, запрещающей посягательство на жизнь и физическую неприкосновенность лиц, которые непосредственно не принимают участия в военных действиях. По второму пункту речь может идти о несоответствии нормам МАГАТЭ и законодательства Украины в области использования атомной энергии.

Что же касается предполагаемых нарушений уголовного права Украины, то речь, как следует из проекта документа, идет о целом ряде статей Уголовного кодекса: о преднамеренном разрушении или нанесении ущерба собственности, преступлениях против общественной безопасности, сокрытии информации об уголовных преступлениях, посягательстве на жизнь граждан иностранных государств.

К ответственности могут быть привлечены не только люди, которые напрямую были задействованы в совершении преступления, но и те, кто совершил его «посредством другого человека», а также «отдавал приказы, подстрекал или склонял» к этому. Уточняется, что речь, в частности, может идти о командующих вооруженными формированиями или людях, которые действуют в роли таковых. Таким образом, круг обвиняемых может быть крайне широк. При этом суд, как отмечается в документе, может идти заочно, то есть в отсутствие обвиняемых".

Я привел текст возможной будущей статьи журналиста "Коммерсант" Елены Черненко по мотивам событий, которые могут произойти в будущем и которые могут повлечь за собой неприятные последствия для обвиняемых в кибератаке сторон.

Что за плод воспаленной фантазии? - скажете вы. - Не может такого быть. И будете неправы. Я привел практически дословно (надеюсь Елена не будет за это на меня сердиться) текст статьи в Коммерсанте о возможности создания международного трибунала по крушению малазийского Боинга. Только заменил крушение самолета на аварию на АЭС. Вся остальная мотивация и объяснения инициаторов создания трибунала осталась неизменной.

То, что нападение на информационные системы АЭС вполне возможно, я думаю, не стоит никого убеждать. За последние 25 лет было зафиксировано больше 10 таких инцидентов. То, что найдутся желающие на международной арене воспользоваться ситуацией, чтобы скинуть кого-нибудт с геополитического Олимпа или осложнить ему жизнь, тоже объяснять не стоит. Поэтому описанная мной гипотетическая ситуация вполне возможна на практике.

И надо признать, что я вполне понимаю нежелание России поддержать проект резолюции Совета Безопасности ООН. Дело не в возможной геополитической составляющей отказа России от поддержка этого документа. И не в том, что такие события должны расследоваться в рамках действующих норм. И даже не в том, что раньше аналогичные крушения не приводили к созданию международного трибунала. Просто создание трибунала по такой мотивации означает возможность (ставшую реальной) обвинить кого угодно в чем угодно.

Когда я готовил статью для "Индекса безопасности" я изучал вопрос связанный с атрибуцией кибератак и дело в том, что сегодня отсутствуют международные нормы, позволяющие осудить кого бы-то ни было за нападение в виртуальном пространстве. И посколько прогресса в этой сфере на уровне международного права немного, отдельные эксперты пытаются применить нормы Гаагской и Женевской конвенций, а также нормы Устава ООН к спецоперациям в киберпространстве. Не случайно спонсируемые НАТО эксперты центра компетенций по кибербезопасности (CCD COE) выпустили известное Таллиннское руководство, которое пытается существующие нормы международного права применить к сфере кибернападений и киберобороны. Сейчас завершается вторая версия данного руководства. Как говорится, дополненная и переработанная.

При желании кибератаку на АЭС вполне можно квалифицировать как вооруженное нападение на гражданский объект, да еще и повлекший за собой серьезные последствия, вплоть до человеческих жертв. И последствия крушения самолета (какими бы ужасными они не были) покажутся детским лепетом по сравнению с ущербом от ядерной катастрофы. В отсутствие согласованных международных норм в этой сфере провести можно любое решение, которое будет выгодно наиболее ярким и активным игрокам мирового закулисья. Поэтому так важно разработать соответствующие правила поведения в этой сфере и гармонизировать с ними блоковое и национальное законодательство.

ЗЫ. Еще раз подчеркиваю, что в заметке рассмотрена гипотетическая ситуация.

ЗЗЫ. В заметке использована статья "Под трибунал по малайзийскому Boeing подводят широкий круг лиц", опубликованная в "Коммерсанте" 29-го июля 2015-го года.

ЗЗЗЫ. Не стоит искать политическую составляющую в данной заметке. Просто за основу выбрано событие, которое в данный момент активно обсуждается в мире.

29.7.15

Пора запретить Роскомнадзору публично комментировать законодательство

Не успели еще операторы персональных данных отойти от постатейного комментария Роскомнадзора к ФЗ-152, как регулятор подготовил нам очередное потрясение для здравого смысла и юриспруденции. Ряд общественных организаций запустили онлайн-проект ПД-Инфо, посвященный обсуждению вопросов, связанных с особенностями реализации нового Федерального закона № 242-ФЗ от 21.07.2014 «О внесении изменений в отдельные законодательные акты Российской Федерации в части уточнения порядка обработки персональных данных в информационно-телекоммуникационных сетях» (т.н. «Закон о локализации Персональных данных россиян на территории РФ»).

Прошлый комментарий активно критиковали за отсутствие детализации по такой животрепещущей теме, как ФЗ-242. И вот появляется самостоятельный ресурс по данной теме. Лучше бы не появлялся... Сайт создан РАЭКом, но все ответы, опубликованные на нем, согласовываются с РКН. Поэтому можно сказать, что этот портал является рупором регулятора, который в предверии 1-го сентября слишком активно стал "разъяснять" положения законодательства, не имея на то полномочий, но при этом внося сумятицу в головы операторов ПДн, которые и раньше-то не могли понять положений закона. А уж теперь, когда разъяснений от регуляторов становится много и каждое другого лучше.

Спрашивается, что такое первичный оператор ПДн? Откуда, японский городовой, РКН взял деление операторов ПДн на первичных, вторичных и третичных? Почему раньше РКН считал, что пользование зарубежными гостиничными сервисами, например, bookings.com, требует переноса сервиса в Россию, а сейчас он считает обратное? А в следующем ответе он опять требует переноса? Почему РКН в одном ответе заявляет, что на иностранные юрлица ФЗ-242 не распространяется, но в следующем ответе говорит, что распространяется, если на сайт иностранной компании, никогда даже не слышавшей про Россию, вдруг заходит россиянин ;например, сотрудник РКН) и оставляет там свои ПДн? Вот почему государственный номер автомобиля по версии РКН относится к автомобилю, а номер паспорта относится к субъекту, а не к паспорту? Почему РКН считает, что по номеру авто нельзя идентифицировать его владельца? И вот таких вот плохо согласующихся между собой "разъяснений" у РКН просто море :-(

А самое главное, что всем им грош цена, так как РКН не уполномочен комментировать закон, а суд может иметь совсем иное мнение... Но есть и позитивный момент во всей этой разъяснительной вакханалии - понятны взгляды РКН при проверках.

Прошлый комментарий активно критиковали за отсутствие детализации по такой животрепещущей теме, как ФЗ-242. И вот появляется самостоятельный ресурс по данной теме. Лучше бы не появлялся... Сайт создан РАЭКом, но все ответы, опубликованные на нем, согласовываются с РКН. Поэтому можно сказать, что этот портал является рупором регулятора, который в предверии 1-го сентября слишком активно стал "разъяснять" положения законодательства, не имея на то полномочий, но при этом внося сумятицу в головы операторов ПДн, которые и раньше-то не могли понять положений закона. А уж теперь, когда разъяснений от регуляторов становится много и каждое другого лучше.

Спрашивается, что такое первичный оператор ПДн? Откуда, японский городовой, РКН взял деление операторов ПДн на первичных, вторичных и третичных? Почему раньше РКН считал, что пользование зарубежными гостиничными сервисами, например, bookings.com, требует переноса сервиса в Россию, а сейчас он считает обратное? А в следующем ответе он опять требует переноса? Почему РКН в одном ответе заявляет, что на иностранные юрлица ФЗ-242 не распространяется, но в следующем ответе говорит, что распространяется, если на сайт иностранной компании, никогда даже не слышавшей про Россию, вдруг заходит россиянин ;например, сотрудник РКН) и оставляет там свои ПДн? Вот почему государственный номер автомобиля по версии РКН относится к автомобилю, а номер паспорта относится к субъекту, а не к паспорту? Почему РКН считает, что по номеру авто нельзя идентифицировать его владельца? И вот таких вот плохо согласующихся между собой "разъяснений" у РКН просто море :-(

А самое главное, что всем им грош цена, так как РКН не уполномочен комментировать закон, а суд может иметь совсем иное мнение... Но есть и позитивный момент во всей этой разъяснительной вакханалии - понятны взгляды РКН при проверках.

Как обеспечить конфиденциальность ПДн? Можно ли обойтись без сертифицированной криптографии?

Отдохнем от вчерашней длинной заметки по кибербезопасности атомных электростанций и вернемся на грешную землю. За последнюю неделю пришлось ответить нескольким заказчикам и партнерам по поводу применения шифровальных средств для защиты персональных данных (надо или нет). Поэтому, опираясь на новую информацию, полученную от регуляторов, я решил обновить и заодно озвучить свою презентацию по данной теме.

28.7.15

Кибербезопасность атомных электростанций: подход МАГАТЭ

Про новости от ЦБ уже было. Про новости от ФСТЭК и ФСБ тоже уже было. И про РКН тоже я на днях прошелся. Теперь мы поговорим про информационную безопасность от... МАГАТЭ. Да-да, от МАГАТЭ. Это тоже в своем роде регулятор, который курирует вопросы безопасности, включая и информационную, для атомных объектов. И если раньше эти вопросы не стояли на повестке дня под номером один, то за последнее время произошло несколько событий, который заставили МАГАТЭ пересмотреть свои приоритеты. И как результат, прошедшая в Вене 1-5 июня, глобальная конференция по кибербезопасности, организованная МАГАТЭ.

Мероприятие было не просто международным по названию, но действительно таковым. Я не помню мероприятий по ИБ (как тех, на которых я был, так и тех, на которых не был), на которых выступали бы представители такого количества государств. Обычно на международных конференциях выступают преимущественно американцы или европейцы (и то только из некоторых стран Евросоюза). В данном случае были представители всех материков, кроме Антарктиды и то по той причине, что на этом континенте нет атомных объектов :-)

Могу сказать, что тема ИБ на АЭС для МАГАТЭ относительно в новинку. Что-то схожее с темой ИБ АСУ ТП на иных КВО, но с некоторым опозданием. У МАГАТЭ до недавнего времени не было вообще никаких документов и рекомендаций по ИБ. Только в 2013-м году они начали активную работу в этом направлении. И вот специальная конференция, целиком посвященная данной тематике.

172 доклада (!) в течение пяти дней. Очевидно, что не все участники могли адекватно делиться опытом в области безопасности АЭС. Оно и понятно, не у всех были эти самые АЭС. Поэтому представители, например, Африки либо показывали прикольные картинки:

либо рассказывали об общем состоянии информационной безопасности в своих странах, в которых атомные электростанции отсутствуют. Кто-то (например, представители Танзании, Малави и других стран не на слуху) выступали без презентаций.

Дальше попробую высказать то, что мне запомнилось или понравилось. Во-первых, меня удивило активное продвижение идеи подключения АЭС к Интернет. Да, местами для передачи диагностической информации о состоянии объекта. Да, используется зонирование. Да, применяются однонаправленные МСЭ. Но... Прекрасно понимая, что человеку свойственно ошибаться, хочу отметить, что такая "вольность" и "удобство" могут дорого обойтись, если в настройке однонаправленных МСЭ будет сделана ошибка или в диагностические данные будут внесены несанкционированные изменения. Да и вообще, почему считается, что однонаправленный МСЭ защищает? От прямого онлайн-взаимодействия - да. А от загрузки по однонаправленному каналу вредоносного ПО - нет. Однако подключение к Интернет демонстрировали многие. И американцы:

В России в этом плане ситуация более безопасная. У нас АСУ ТП АЭС по требованиям Росэнергоатома должны быть изолированы от Интернет. Египтяне рассказывали о своем опыте применения Wi-Fi на критически важных объектах. Достаточно интересная презентация.

Schneider Electric (вообще вендоров было не так уж и много среди выступающих - запомнил еще Cisco, ЛК, TM, Waterfall) активно продвигал идею удаленной (!) поддержки критически важных объектов, включая атомные. Разумеется, безопасным образом.

Достаточно интересно было видеть описания различных инцидентов, произошедших на атомных объектах в разных странах мира в разное время. И речь не о набившем оскомину Stuxnet, а о других случаях. Например, зафиксированых в Южной Корее:

или в Японии:

в США и других государствах. Всего сейчас насчитывается свыше 10 инцидентов на атомных электростанциях (преимущественно в США), исходящих извне и изнутри, имеющих злой умысел и произошедших случайно. Немного, но и немало, учитывая критичность объекта. Ни в одном из случаев не было жертв и экологических катастроф, но отключения электроэнергии (достаточно массовые) случались.

Достаточно много говорили о DBT (Design Base Threat) или проектных угрозах, которые анализируются с точки зрения безопасности (например, падение самолета на АЭС) и затем для них предлагаются методы нейтрализации. Обычно речь всегда шла о физической безопасности и только совсем недавно DBT стали расширяться за счет киберсоставляющей.

Было много интересных докладов о разработке моделей угроз ИБ (DBT) для АЭС в разных странах. Кто-то (американцы) использует автоматизированный инструментарий. Кто-то (голландцы) привлекает внешних консультантов. Кто-то (Зимбабве) использует метод Дельфи для определения угроз атомной инфраструктуре. Немало говорили про управление взаимоотношений с вендорами и управление цепочками поставок оборудования и ПО. Опыт здесь у разных стран разный.

Учитывая, что пока мало кто готов внедрять средства защиты на сами АЭС (обычно строят либо стену вокруг, либо правильно сегментируют), то влияние человеческого фактора нельзя недооценивать и поэтому очень много на конференции МАГАТЭ говорили про культуру ИБ и различные мероприятия по ее повышению. Например, сербское агенство по атомной безопасности проводит тренинги своих сотрудников в части борьбы с почтовыми сообщениями, содержащими фишинговые ссылки (это достаточно распространенная атака на АЭС, как оказалось). Сербы привели интересные результаты поведения своих сотрудников до проведения тренинга:

и после:

Почти все участники пишут новую или адаптируют под киберсоставляющую существующие документы по безопасности АЭС. Кто-то пишет свое и адаптирует потом под требования МАГАТЭ. Кто-то наоборот - берет документы МАГАТЭ и дополняет их своими деталями и практикой.

Наиболее активны были представители США (у них, кстати, и инцидентов ИБ на АЭС происходило больше) - от них было больше всего докладов. Американские регуляторы активно проводят аудит всех атомных объектов. К концу 2012-го года должны были завершиться работы по разработке атомными объектами планов по кибербезопасности и реализации защитных мер против ключевых атак (сегментация и изоляция, контроль мобильных устройств, борьба с внутренним нарушителем, реализация защитных мер для ключевых активов, мониторинг безопасности). К 2017-му на АЭС должна быть реализована вся программа кибербезопасности, включая тренинги и внедрение процедур.

Были представители и РФ. Точнее три представителя - от ситуационного и кризисного центра Росатома, от РАН и от "Элерона". Не знаю, что сказать про эти доклады. Они у меня вызвали двойственные чувства. И это при том, что в России есть, что сказать в этой области.

Уфффф... Устал писать :-) А ведь можно было говорить еще о многом - об управлении инцидентами, об анализе ПО, о внутренних нарушителях, об ИБ в системах физической безопасности и противоаварийной автоматике, о многом чем еще. Но пора закругляться. Выводов делать не буду - конференция не подразумевала его; скорее она позволила членам МАГАТЭ обменяться опытом в области информационной безопасности атомных объектов - нарождающейся теме в нашей сфере.

Мероприятие было не просто международным по названию, но действительно таковым. Я не помню мероприятий по ИБ (как тех, на которых я был, так и тех, на которых не был), на которых выступали бы представители такого количества государств. Обычно на международных конференциях выступают преимущественно американцы или европейцы (и то только из некоторых стран Евросоюза). В данном случае были представители всех материков, кроме Антарктиды и то по той причине, что на этом континенте нет атомных объектов :-)

Могу сказать, что тема ИБ на АЭС для МАГАТЭ относительно в новинку. Что-то схожее с темой ИБ АСУ ТП на иных КВО, но с некоторым опозданием. У МАГАТЭ до недавнего времени не было вообще никаких документов и рекомендаций по ИБ. Только в 2013-м году они начали активную работу в этом направлении. И вот специальная конференция, целиком посвященная данной тематике.

172 доклада (!) в течение пяти дней. Очевидно, что не все участники могли адекватно делиться опытом в области безопасности АЭС. Оно и понятно, не у всех были эти самые АЭС. Поэтому представители, например, Африки либо показывали прикольные картинки:

либо рассказывали об общем состоянии информационной безопасности в своих странах, в которых атомные электростанции отсутствуют. Кто-то (например, представители Танзании, Малави и других стран не на слуху) выступали без презентаций.

Дальше попробую высказать то, что мне запомнилось или понравилось. Во-первых, меня удивило активное продвижение идеи подключения АЭС к Интернет. Да, местами для передачи диагностической информации о состоянии объекта. Да, используется зонирование. Да, применяются однонаправленные МСЭ. Но... Прекрасно понимая, что человеку свойственно ошибаться, хочу отметить, что такая "вольность" и "удобство" могут дорого обойтись, если в настройке однонаправленных МСЭ будет сделана ошибка или в диагностические данные будут внесены несанкционированные изменения. Да и вообще, почему считается, что однонаправленный МСЭ защищает? От прямого онлайн-взаимодействия - да. А от загрузки по однонаправленному каналу вредоносного ПО - нет. Однако подключение к Интернет демонстрировали многие. И американцы:

и японцы:

В России в этом плане ситуация более безопасная. У нас АСУ ТП АЭС по требованиям Росэнергоатома должны быть изолированы от Интернет. Египтяне рассказывали о своем опыте применения Wi-Fi на критически важных объектах. Достаточно интересная презентация.

|

| Египетские рекомендации по защищенному применению Wi-Fi на АЭС |

Достаточно интересно было видеть описания различных инцидентов, произошедших на атомных объектах в разных странах мира в разное время. И речь не о набившем оскомину Stuxnet, а о других случаях. Например, зафиксированых в Южной Корее:

или в Японии:

в США и других государствах. Всего сейчас насчитывается свыше 10 инцидентов на атомных электростанциях (преимущественно в США), исходящих извне и изнутри, имеющих злой умысел и произошедших случайно. Немного, но и немало, учитывая критичность объекта. Ни в одном из случаев не было жертв и экологических катастроф, но отключения электроэнергии (достаточно массовые) случались.

Достаточно много говорили о DBT (Design Base Threat) или проектных угрозах, которые анализируются с точки зрения безопасности (например, падение самолета на АЭС) и затем для них предлагаются методы нейтрализации. Обычно речь всегда шла о физической безопасности и только совсем недавно DBT стали расширяться за счет киберсоставляющей.

Было много интересных докладов о разработке моделей угроз ИБ (DBT) для АЭС в разных странах. Кто-то (американцы) использует автоматизированный инструментарий. Кто-то (голландцы) привлекает внешних консультантов. Кто-то (Зимбабве) использует метод Дельфи для определения угроз атомной инфраструктуре. Немало говорили про управление взаимоотношений с вендорами и управление цепочками поставок оборудования и ПО. Опыт здесь у разных стран разный.

Учитывая, что пока мало кто готов внедрять средства защиты на сами АЭС (обычно строят либо стену вокруг, либо правильно сегментируют), то влияние человеческого фактора нельзя недооценивать и поэтому очень много на конференции МАГАТЭ говорили про культуру ИБ и различные мероприятия по ее повышению. Например, сербское агенство по атомной безопасности проводит тренинги своих сотрудников в части борьбы с почтовыми сообщениями, содержащими фишинговые ссылки (это достаточно распространенная атака на АЭС, как оказалось). Сербы привели интересные результаты поведения своих сотрудников до проведения тренинга:

|

| До |

|

| После |

|

| Немцы разрабатывали свою нормативку на базе подходов МАГАТЭ |

|

| Канадцы написали свою нормативку по безопасности АЭС |

Были представители и РФ. Точнее три представителя - от ситуационного и кризисного центра Росатома, от РАН и от "Элерона". Не знаю, что сказать про эти доклады. Они у меня вызвали двойственные чувства. И это при том, что в России есть, что сказать в этой области.

|

| Доклад Росатома |

|

| Много формул в докладе РАН |

|

| Доклад "Элерона" про ИБ в Росатоме |

27.7.15

Кто придумал SDLC?

Что-то заметка про мои первые труды навела на мысль, что стоит раскрыть тему про первенство SDLC. Тема эта модная, про нее все пишут и говорят, нормативка готовится. Однако сейчас мне хотелось бы обратиться к истории и вспомнить о том, кто был первым в этой области и сделал задел, которым пользуются сегодня многие. Как и в случае с многими другими технологиями, начинались соответствующие исследования в интересах военных - в американских NASA и DARPA. Очень активно им помогал Университет Калифорнии в Девисе, засветившийся во многих проектах ИБ агентства DARPA. Было это еще в самом начале 90-х. В России создавались первые подходы к оценке соответствия и писались РД Гостехкомиссии, а в США изучались подходы к повышению качества и защищенности ПО, поведение которого можно было бы предсказать во время отказа по той или иной причине.

Позже при активном участии Cigital Lab появился и первый в мире коммерческий статический сканер исходных кодов ITS4, задача которого была автоматизировать то, что раньше делалось утилитой grep. Именно ITS4 был лицензирован Fortify Software, позже купленной HP за 300 миллионов долларов. За почти двадцатилетнюю историю Cigital ее сотрудники написали около 20 книг по данной тематике, одной из самых известных из которых является "Software Security. Build Security In" Гэри МакГроу, пионер и гуру в области безопасного программирования.

Еще одним первопроходцем в этой области является известный институт Карнеги-Меллона, при котором был создан и первый CERT. Но помимо темы CSIRT, борьбы с внутренними угрозами, институт Карнеги-Меллона с конца 90-х - начала 2000-х годов активно занимается темой безопасного программирования. Помимо ведения собственного сайта институт вовлечен в поддержку еще одного ресурса, который схож по названию с книгой МакГроу - buildsecurityin.us-cert.gov. На этом официальном сайте Министерства национальной безопасности США хранится и распространяется огромный объем информации, включая и инструментарий, по данному вопросу.

Позже к этому процессу подключились и другие игроки, одним из самых известных из которых является Microsoft. Сегодня многие олицетворяют аббревиатуру SDL именно с Microsoft, которая после объявления Биллом Гейтсом инициативы Trustworthy Computing в 2002-м году, стала активно двигаться в этом направлении. SDL в варианте Microsoft оформился в 2004-м и с тех пор MS пытается эту инициативу двигать по всей своей продуктовой линейке.

В 2008-м году МакГроу решил проанализировать опыт Microsoft и нескольких десятков других компаний, которые занимались безопасным программированием и внедряли в свой процесс разработки отдельные инициативы по повышению защищенности ПО. Результатом работы МакГроу стал проект The Building Security In Maturity Model (BSIMM). На сегодняшний день опубликована уже пятая версия BSIMM, вобравшая опыт 67 инициатив по безопасной разработке. В текущей версии BSIMM-V описано 112 активностей, повышающих защищенности ПО, и по каждой из активностей проект BSIMM предлагает любому желающему оценивать себя и свою зрелость в области SDL.

Кстати, МакГроу не использует термин SDL, заменяя его на Security Touchpoints. Так сложилось, что не все компании участвуют в проекте BSIMM. В нем, как правило, нет, по понятным причинам, "железных" разработчиков (при разработке системотехники немного иные нюансы, проблемы и задачи стоят); также нет и ряда других известных софтверных компаний - Facebook, Twitter, Mozilla, Oracle и других. Поэтому оценить, кто лучше на этом поприще сложно. Тот же МакГроу считает, что среди участников BSIMM нет явных лидеров, но все достойны и делают большое дело.

Но дело DARPA и NASA продолжает жить и развиваться. Недавно Банк Америки зарегистрировал патент в этой области, заявив, что подходы МакГроу и Microsoft имеют серьезные недостатки, которые и устраняет подход Bank of America. Они же, кстати, являются автором патента по оценке защищенности Web-приложений. Вообще, достаточно интересно читать патенты в данной области. По ним можно смотреть, кто дальше всех продвинулся в этой области и кто больше всего ею занимается. Тут вам и Microsoft, и IBM, и уже упомянутая в начале статьи Cigital, и Coverity, и Veracode, и HP. Отечественных игроков рынка SDLC, к сожалению, среди авторов патентов нет.

Позже при активном участии Cigital Lab появился и первый в мире коммерческий статический сканер исходных кодов ITS4, задача которого была автоматизировать то, что раньше делалось утилитой grep. Именно ITS4 был лицензирован Fortify Software, позже купленной HP за 300 миллионов долларов. За почти двадцатилетнюю историю Cigital ее сотрудники написали около 20 книг по данной тематике, одной из самых известных из которых является "Software Security. Build Security In" Гэри МакГроу, пионер и гуру в области безопасного программирования.

|

| "SDL" по версии МакГроу |

Позже к этому процессу подключились и другие игроки, одним из самых известных из которых является Microsoft. Сегодня многие олицетворяют аббревиатуру SDL именно с Microsoft, которая после объявления Биллом Гейтсом инициативы Trustworthy Computing в 2002-м году, стала активно двигаться в этом направлении. SDL в варианте Microsoft оформился в 2004-м и с тех пор MS пытается эту инициативу двигать по всей своей продуктовой линейке.

В 2008-м году МакГроу решил проанализировать опыт Microsoft и нескольких десятков других компаний, которые занимались безопасным программированием и внедряли в свой процесс разработки отдельные инициативы по повышению защищенности ПО. Результатом работы МакГроу стал проект The Building Security In Maturity Model (BSIMM). На сегодняшний день опубликована уже пятая версия BSIMM, вобравшая опыт 67 инициатив по безопасной разработке. В текущей версии BSIMM-V описано 112 активностей, повышающих защищенности ПО, и по каждой из активностей проект BSIMM предлагает любому желающему оценивать себя и свою зрелость в области SDL.

|

| Уровень зрелости десятка самых зрелых разработчиков ПО по BSIMM-V |

Но дело DARPA и NASA продолжает жить и развиваться. Недавно Банк Америки зарегистрировал патент в этой области, заявив, что подходы МакГроу и Microsoft имеют серьезные недостатки, которые и устраняет подход Bank of America. Они же, кстати, являются автором патента по оценке защищенности Web-приложений. Вообще, достаточно интересно читать патенты в данной области. По ним можно смотреть, кто дальше всех продвинулся в этой области и кто больше всего ею занимается. Тут вам и Microsoft, и IBM, и уже упомянутая в начале статьи Cigital, и Coverity, и Veracode, и HP. Отечественных игроков рынка SDLC, к сожалению, среди авторов патентов нет.

24.7.15

Как я пытался организовать Gartner в России в далеком 1997-м году

Что-то опять потянуло покопаться в истории :-) а точнее в моей библиотеке. В процессе подготовки небольшой заметки наткнулся на две своих публикации, которые можно назвать первыми моими серьезными работами, отличными от обычных статей, которые я тогда только начинал писать. Тут же речь идет о более серьезном труде. Первый, 70-тистраничный, труд касался вопросов обеспечения безопасности Интернет в банках (а это, к слову, 97-й год).

В 97-м я ушел из отдела аудита Информзащиты, чтобы возглавить там же мной же созданный и мной одним и наполненный отдел информационного обеспечения. Я тогда наивно предполагал, что если иностранные Lexis Nexis, Gartner и другие информационные агентства могут брать большие деньги за подписку на информацию, то и в России можно предложить такой же сервис. Вот собственно в 1997-м году в рамках Информзащиты я его и создавал, предложив потенциальным заказчикам два сервиса - еженедельную новостную рассылку по ИБ и тематические выпуски, посвященные той или иной теме. Первая и была посвящена Интернету в банках.

Второй мой большой (на 80 страниц) труд касался безопасности Java и ActiveX. Я тогда перелопатил кучу материалов, поскольку эта тема была в новинку и мало кто про нее писал и говорил.

Кстати, тогда я впервые погрузился в тему безопасного программирования, которое, как это не странно, придумала не Microsoft, как это часто говорят и пишут, а совершенно другие люди, работающие в NASA и DARPA. Один из них Гэри МакГроу (Gary McGraw) считается основоположником данного направления и сооснователем Cigital Lab, которая не только одной из первых стала заниматься этой темой и консультировать по вопросам безопасного программирования, но именно ей принадлежит первый коммерческий сканер исходных кодов ITS4. Именно технологии, заложенные Cigital Lab, были позже лицензированы Клейнером Перкинсом и использованы при создании продуктов Fortify Software.

Но вернемся к безопасности Java и ActiveX. Я тогда, пожалуй, в первые набрался наглости и списался с МакГроу и общался с ним на тему безопасности Java и безопасности при разработке ПО. Это уже потом я понял, что эти "гуру ИБ", на самом деле простые люди, которые достаточно спокойно общаются даже с представителями далекой России :-) Опять же вспомнилось. Я когда писал свою первую книгу по обнаружению атак, то изучал разные материалы, которых было много, но на английском языке. Помню, не надеясь на ответ, я написал Дороти Деннинг, иконе мировой ИБ, которая как раз писала книгу по обнаружению атак. И... что было просто потрясающе, она написала своему издателю с просьбой прислать мне рукопись своей еще неопубликованной книги! Просто фантастика :-) У нас все-таки не так :-(

Но хватить ностальгировать. Пора вспомнить, что на дворе 21-й век. В понедельник напишу что-нибудь свеженькое...

ЗЫ. Кстати, на этих двух выпусках и паре десятков новостных рассылок дело и закончилось. Клиенты не хотели платить за информацию. Отдел пришлось закрыть, а я занялся Интернет-безопасностью и продвижением решений ISS в России и странах СНГ.

В 97-м я ушел из отдела аудита Информзащиты, чтобы возглавить там же мной же созданный и мной одним и наполненный отдел информационного обеспечения. Я тогда наивно предполагал, что если иностранные Lexis Nexis, Gartner и другие информационные агентства могут брать большие деньги за подписку на информацию, то и в России можно предложить такой же сервис. Вот собственно в 1997-м году в рамках Информзащиты я его и создавал, предложив потенциальным заказчикам два сервиса - еженедельную новостную рассылку по ИБ и тематические выпуски, посвященные той или иной теме. Первая и была посвящена Интернету в банках.

Второй мой большой (на 80 страниц) труд касался безопасности Java и ActiveX. Я тогда перелопатил кучу материалов, поскольку эта тема была в новинку и мало кто про нее писал и говорил.

Кстати, тогда я впервые погрузился в тему безопасного программирования, которое, как это не странно, придумала не Microsoft, как это часто говорят и пишут, а совершенно другие люди, работающие в NASA и DARPA. Один из них Гэри МакГроу (Gary McGraw) считается основоположником данного направления и сооснователем Cigital Lab, которая не только одной из первых стала заниматься этой темой и консультировать по вопросам безопасного программирования, но именно ей принадлежит первый коммерческий сканер исходных кодов ITS4. Именно технологии, заложенные Cigital Lab, были позже лицензированы Клейнером Перкинсом и использованы при создании продуктов Fortify Software.

Но вернемся к безопасности Java и ActiveX. Я тогда, пожалуй, в первые набрался наглости и списался с МакГроу и общался с ним на тему безопасности Java и безопасности при разработке ПО. Это уже потом я понял, что эти "гуру ИБ", на самом деле простые люди, которые достаточно спокойно общаются даже с представителями далекой России :-) Опять же вспомнилось. Я когда писал свою первую книгу по обнаружению атак, то изучал разные материалы, которых было много, но на английском языке. Помню, не надеясь на ответ, я написал Дороти Деннинг, иконе мировой ИБ, которая как раз писала книгу по обнаружению атак. И... что было просто потрясающе, она написала своему издателю с просьбой прислать мне рукопись своей еще неопубликованной книги! Просто фантастика :-) У нас все-таки не так :-(

Но хватить ностальгировать. Пора вспомнить, что на дворе 21-й век. В понедельник напишу что-нибудь свеженькое...

ЗЫ. Кстати, на этих двух выпусках и паре десятков новостных рассылок дело и закончилось. Клиенты не хотели платить за информацию. Отдел пришлось закрыть, а я занялся Интернет-безопасностью и продвижением решений ISS в России и странах СНГ.

23.7.15

Можно ли без своего исследовательского центра угроз с ними бороться?

Навеяло тут после одной из встреч. Информационную безопасность, если не сильно вдаваться в детализацию, двигает три силы - страх, compliance или экономика. Они могут детализироваться. Например, страх может быть поделен на страшилки из СМИ и реально произошедшие инциденты, а compliance - на требования регуляторов и требования аудита. Но сейчас это не так важно - по-крупному таких драйверов три.

С compliance все вроде понятно. Есть требования регуляторов и есть организационные и технические меры, их реализующие. Это, пожалуй, самый популярный драйвер ИБ в России и многие игроки (вот пример) активно эксплуатируют данную тематику в своих материалах. Вторая тема, экономическая, только-только начинает набирать обороты. У потребителей меняется картина рисков - старые методы уже не срабатывают или приходиться тратить больше усилий на доказывание важности выполнения требований регуляторов и риски получения штрафов в 10-20 тысяч рублей. Экономика и финансы - это то, что интересно в любые времена. Тем более, что эта тема интересна именно руководству, которому, положа руку на сердце, все равно, выполняет его организация 21-й приказ ФСТЭК или положение Банка России 382-П. Поэтому экономика, как обоснование необходимости вкладываться в ИБ, набирает обороты (вот еще пример).

Но сейчас я бы хотел поговорить о страхе, как третьем важном драйвере продвижения ИБ заказчику. Но не о том, как рассказы об угрозах помогают запугивать потребителя и под этим соусом продавать ему решения по безопасности. Это как раз умеют делать все. Вопрос в другом. Откуда продавцы ИБ берут знание об угрозах, а если быть еще точнее, можно ли называть себя компетентным игроком в области ИБ, не имея собственной экспертизы и собственного исследовательского центра в области угроз безопасности?

Когда компания продает антивирус или систему предотвращения вторжений, очевидно, что она должна оснащать свои решения актуальной или постоянно пополняемой базой угроз (в виде сигнатур, или шаблонов обнаружения аномальной активности). Это, как бы, и не обсуждается. Но должен ли разработчик, например, МСЭ, обладать знанием об угрозах? Если речь о пакетном фильтре, то, может быть и нет. Но если речь идет о прикладном МСЭ или NGFW такое знание уже является обязательным. Обязательным оно является и для разработчиков сканеров безопасности и WAF. Во всех этих примерах критически важно знать, с чем бороться, и оснащать этим знанием свои продукты. Причем делать это нужно в непрерывном режиме, а для этого и нужна выделенная структура, которую и можно назвать центром исследований в области угроз, который работает круглосуточно; злоумышленники-то не спят, да и часовых поясов в России явно больше одного, чтобы всех заставлять работать по московскому или какому-то еще времени.

Откуда можно получить знание об угрозах? Вариантов два. Первый - долгий, но и самый эффективный. Копать самостоятельно, собрав специалистов, которые и будут заниматься такого рода исследованиями. К слову сказать, в таком исследовательском подразделении Cisco - Cisco Talos, 600 (шестьсот) человек. По таком пути идут также Лаборатория Касперского или Positive Technologies.

Вариант второй - простой и быстрый, но и более рискованный. Речь идет о покупке чужих знаний. Например, можно покупать чужие сигнатуры для IDS, как делают некоторые отечественные "разработчики" систем обнаружения вторжений. Можно покупать чужие фиды с информацией об угрозах. Это простой способ войти в новый для себя сегмент. Правда, что делать, если компания, продающая фиды или сигнатуры, поглощается другим игроком? Этот игрок может не захотеть (или не иметь возможность) больше продавать свой продукт компании, которая на нем строила свои решения. И как в такой ситуации быть заказчикам?

К чему этот разговор? К тому, что угроз сегодня становится не только все больше (пример в виде отчета Cisco и в виде озвученной презентации), но они становятся и все изощреннее. А это требует немного иного подхода к их изучению и оснащению этим знанием своих продуктов. Эпизодических действий уже недостаточно. Покупки чужих знаний тоже. Достаточно вспомнить выступление руководителя 2-го Управления ФСТЭК Виталия Лютикова на последнем PHD. Он тогда сказал, что из десяти производителей сертифицированных в России средств защиты информации у половина до сих пор остается неустраненная уязвимость Heartbleed. И в качестве причины неустранения называется либо нехватка средств на устранение, либо отсутствие компетенции, позволяющей устранить эту дыру. То есть компетенция взять чужой продукт и навесить на него бляху "сделано в России" была, а обеспечивать должный уровень защищенности "своего" продукта - нет. С чужим знанием об угрозах ситуация аналогичная.

Какие сегменты рынка ИБ в обязательном порядке подразумевают наличие собственного исследовательского центра? Я бы выделил следующие:

Разработчикам, особенно тех решений, который требуют непрерывного обновления знаниями о новых угрозах, стоит, как мне кажется, озаботиться данным вопросом.

С compliance все вроде понятно. Есть требования регуляторов и есть организационные и технические меры, их реализующие. Это, пожалуй, самый популярный драйвер ИБ в России и многие игроки (вот пример) активно эксплуатируют данную тематику в своих материалах. Вторая тема, экономическая, только-только начинает набирать обороты. У потребителей меняется картина рисков - старые методы уже не срабатывают или приходиться тратить больше усилий на доказывание важности выполнения требований регуляторов и риски получения штрафов в 10-20 тысяч рублей. Экономика и финансы - это то, что интересно в любые времена. Тем более, что эта тема интересна именно руководству, которому, положа руку на сердце, все равно, выполняет его организация 21-й приказ ФСТЭК или положение Банка России 382-П. Поэтому экономика, как обоснование необходимости вкладываться в ИБ, набирает обороты (вот еще пример).

Но сейчас я бы хотел поговорить о страхе, как третьем важном драйвере продвижения ИБ заказчику. Но не о том, как рассказы об угрозах помогают запугивать потребителя и под этим соусом продавать ему решения по безопасности. Это как раз умеют делать все. Вопрос в другом. Откуда продавцы ИБ берут знание об угрозах, а если быть еще точнее, можно ли называть себя компетентным игроком в области ИБ, не имея собственной экспертизы и собственного исследовательского центра в области угроз безопасности?

Когда компания продает антивирус или систему предотвращения вторжений, очевидно, что она должна оснащать свои решения актуальной или постоянно пополняемой базой угроз (в виде сигнатур, или шаблонов обнаружения аномальной активности). Это, как бы, и не обсуждается. Но должен ли разработчик, например, МСЭ, обладать знанием об угрозах? Если речь о пакетном фильтре, то, может быть и нет. Но если речь идет о прикладном МСЭ или NGFW такое знание уже является обязательным. Обязательным оно является и для разработчиков сканеров безопасности и WAF. Во всех этих примерах критически важно знать, с чем бороться, и оснащать этим знанием свои продукты. Причем делать это нужно в непрерывном режиме, а для этого и нужна выделенная структура, которую и можно назвать центром исследований в области угроз, который работает круглосуточно; злоумышленники-то не спят, да и часовых поясов в России явно больше одного, чтобы всех заставлять работать по московскому или какому-то еще времени.

Откуда можно получить знание об угрозах? Вариантов два. Первый - долгий, но и самый эффективный. Копать самостоятельно, собрав специалистов, которые и будут заниматься такого рода исследованиями. К слову сказать, в таком исследовательском подразделении Cisco - Cisco Talos, 600 (шестьсот) человек. По таком пути идут также Лаборатория Касперского или Positive Technologies.

Вариант второй - простой и быстрый, но и более рискованный. Речь идет о покупке чужих знаний. Например, можно покупать чужие сигнатуры для IDS, как делают некоторые отечественные "разработчики" систем обнаружения вторжений. Можно покупать чужие фиды с информацией об угрозах. Это простой способ войти в новый для себя сегмент. Правда, что делать, если компания, продающая фиды или сигнатуры, поглощается другим игроком? Этот игрок может не захотеть (или не иметь возможность) больше продавать свой продукт компании, которая на нем строила свои решения. И как в такой ситуации быть заказчикам?

К чему этот разговор? К тому, что угроз сегодня становится не только все больше (пример в виде отчета Cisco и в виде озвученной презентации), но они становятся и все изощреннее. А это требует немного иного подхода к их изучению и оснащению этим знанием своих продуктов. Эпизодических действий уже недостаточно. Покупки чужих знаний тоже. Достаточно вспомнить выступление руководителя 2-го Управления ФСТЭК Виталия Лютикова на последнем PHD. Он тогда сказал, что из десяти производителей сертифицированных в России средств защиты информации у половина до сих пор остается неустраненная уязвимость Heartbleed. И в качестве причины неустранения называется либо нехватка средств на устранение, либо отсутствие компетенции, позволяющей устранить эту дыру. То есть компетенция взять чужой продукт и навесить на него бляху "сделано в России" была, а обеспечивать должный уровень защищенности "своего" продукта - нет. С чужим знанием об угрозах ситуация аналогичная.

Какие сегменты рынка ИБ в обязательном порядке подразумевают наличие собственного исследовательского центра? Я бы выделил следующие:

- NGFW и WAF/DBF/DAF

- IDS/IPS (СОВ/СОА)

- сканеры безопасности и средства эмуляции атак

- антивирусы и другие средства борьбы с вредоносным ПО (antimalware, breach detection systems, песочницы и т.п.)

- контентная фильтрация (антиспам и фильтрация URL)

- Threat Intelligence.

Разработчикам, особенно тех решений, который требуют непрерывного обновления знаниями о новых угрозах, стоит, как мне кажется, озаботиться данным вопросом.

22.7.15

Неделя, прошедшая под знаком CSIRT/CERT/CIRC

Прошлая неделя у меня прошла под знаком CSIRT/CERT. Сначала я ездил в одну из стран СНГ и делал презентацию для национального CERTа. Потом мне попалась парочка презентаций о том, как устроены группы реагирования на инциденты в Cisco (CSIRT) и в НАТО (CIRC). Попутно почтовый ящик пополнился несколькими уведомлениями от FS-ISAC и IT-ISAC (обычно раз-два в неделю, а тут каждый день, а то и по паре раз на дню). И наконец, в АРБ прошло собрание по поводу заработавшего недавно при Банке России центра мониторинга и реагирования на атаки в кредитно-финансовой сфере FinCERT.

Пока никаких официальных документов и правил игры Банк России нигде не озвучивал, можно пофантазировать о том... нет, не о том, как будет работать FinCERT (это знает только Банк России), а о том, что хотелось бы увидеть от Банка России на выходе.

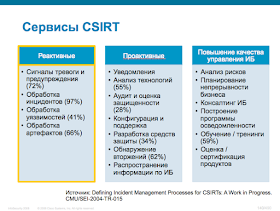

Если вспомнить, какие вообще сервисы может оказывать центр реагирования на инциденты, то список будет достаточно большой.

И вот от того, как будет выстроен и как формализован данный сервис, зависит то, будут ли им пользоваться банки. Ведь сервис этот зависит именно от двухсторонней связи "Банк России - кредитные организации". Самостоятельно ЦБ не сможет в настоящий момент предоставлять сведения об инцидентах - он с ними почти не сталкивается, не работая с юрлицами и физлицами напрямую. Максимум, о чем он может сообщать - это об инцидентах на свой сайт и инфраструктуру, т.е. о технических атаках. Логические атаки на финансовые инструменты ЦБ может получать только извне - от самих банков. Есть, конечно, еще вариант, что такие сведения он может получать от других CERTов/CSIRTов, но от каких? От ГосСОПКИ?.. Маловероятно. Остаются только банки как поставщики информации.

Чтобы банки отдавали сведения в ЦБ (помимо 203-й формы, которая уходит в ДНПС), они должны иметь подробное описание предоставляемых FinCERT сервисов.

Что им может быть интересно? Я бы, на месте банка, хотел получить от FinCERTа ответы на следующие вопросы:

Пока никаких официальных документов и правил игры Банк России нигде не озвучивал, можно пофантазировать о том... нет, не о том, как будет работать FinCERT (это знает только Банк России), а о том, что хотелось бы увидеть от Банка России на выходе.

Если вспомнить, какие вообще сервисы может оказывать центр реагирования на инциденты, то список будет достаточно большой.

|

| Сервисы CSIRT по версии Университета Карнеги-Меллона |

Вспоминая, о чем неоднократно говорили представители Банка России на разных мероприятиях, можно предположить, что FinCERT будет в первую очередь уведомлять заинтересованные стороны об атаках, опираясь как на собственные данные, так и на данные, получаемые от банков, которые будут присылать в FinCERT информацию об инцидентах, которые у них происходили.

|

| Высокоуровневая схема информационных потоков в сервисе уведомлений |

Чтобы банки отдавали сведения в ЦБ (помимо 203-й формы, которая уходит в ДНПС), они должны иметь подробное описание предоставляемых FinCERT сервисов.

Что им может быть интересно? Я бы, на месте банка, хотел получить от FinCERTа ответы на следующие вопросы:

- Есть ли четкий перечень информации интересной FinCERTу? Как она соотносится с 203-й формой отчетности?

- Какие детали по каждой атаке нужны FinCERTу? IP/DNS-адреса? Имена файлов? Паспортные данные дропперов? Имена фирм-однодневок?

- С какой частотой передавать данные?

- Время работы FinCERT? 8х5 или 24х7? Если 8х5, то в каком часовом поясе находится FinCERT и как он будет взаимодействовать с банками в других часовых поясах?

- Каким способом передавать данные? E-mail (с указанием единого адреса центра, а не отдельных его сотрудников), Web-сайт, телефон, KliKO, ПТК ПСД или еще что-то?

- Каков формат передачи данных? Может быть есть уже проработанные формы/отчеты об инцидентах? При получении от FinCERT ответной реакции в виде уведомлений об атаках, хотелось бы иметь также унифицированный и заранее определенный формат получения данных, чтобы можно было легко автоматизировать процесс его подключения к собственным системам защиты, например, МСЭ, IDS, антифроду и т.п.

- Как защищаются данные в процессе передачи и хранения в FinCERT?

- Как гарантируется защита данных от передачи информации об инцидентах в СМИ?

- Будет ли передаваться информация об инцидентах в надзор Банка России? А в МВД? А в ГосСОПКУ? При каких условиях и в каком объеме?

- Кто от имени банка имеет право передавать данные об инцидентах?

- Как подтверждается получение FinCERTом данных? Если требуется ответная реакция FinCERT, то есть ли SLA для нее?

- Как хранятся полученные данные и кто имеет к ним доступ?

Без ответов на эти вопросы FinCERT может и не взлететь, как мне кажется. В отличие от 203-й формы передается достаточно чувствительная и детальная информация, утечка которой может серьезно повлиять на репутацию банка и его финансовые показатели. Поэтому банк должен быть не только уверен в том, что переданная им информация будет получена, обработана и не уйдет наружу, но и то, что на основе этой информации (а также информации от других банков) будет регулярно приходить обратная связь. Односторонняя связь, к сожалению, сводит на нет весь интерес взаимодействия с CERT/CSIRT. Могу это утверждать, имея опыт работы с нашим CSIRT и с IT-ISAC, в который входит Cisco и через который американские ИТ-компании обмениваются информацией об угрозах.

ЗЫ. Аналогичные вопросы, кстати, будут актуальны и для ГосСОПКИ, когда она заработает в полную силу.

21.7.15

Модель угроз для беспилотника

После публикации в Facebook вот этого ролика про интеграцию беспилотника с огнестрельным оружием

началась дискуссия о том, кто должен отвечать за борьбу с этой напастью, если она вдруг появится над критически важным объектом? Это кстати, не единственный интересный ролик по данному вопросу. Если в первом совершенно непонятно, попадает ли пистолет в цель, то во втором все гораздо интереснее. Да и выглядит второй вариант весомее и серьезнее, чем первая поделка. А ведь был еще ролик и про "атаку дрона" на Ангелю Меркель во время одного из ее выступлений в Дрездене.

В ФБ было несколько вариантов предложено - от банальной мелкашки или местных деревенских жителей с оружием пролетариата до применения приемов РЭБ или охотничьих соколов :-) Что интересно, ни один из этих вариантов (исключая вариант с РЭБ) в иностранных моделях угроз (публичных) для БПЛА не рассматривается. Обычно действуют "по учебнику", который подразумевает вполне обычные и лежащие на поверхности угрозы.

Для них и оценка актуальности также есть.

Но вообще тема интереснейшая. Ведь БПЛА может быть как объектом защиты, так и объектом нападения (например, направленным на нарушение доступности или конфиденциальности). И со временем они будут использовать все активнее и активнее, как в военной сфере, так и в бизнесе. Поэтому о том, что делать с такого рода устройствами, стоит задумываться уже сейчас.

ЗЫ. Не стоит забывать и про боевых Интернет-тараканов...

ЗЗЫ. Про систему защиты коммуникаций с БПЛА тоже не стоит забывать.

началась дискуссия о том, кто должен отвечать за борьбу с этой напастью, если она вдруг появится над критически важным объектом? Это кстати, не единственный интересный ролик по данному вопросу. Если в первом совершенно непонятно, попадает ли пистолет в цель, то во втором все гораздо интереснее. Да и выглядит второй вариант весомее и серьезнее, чем первая поделка. А ведь был еще ролик и про "атаку дрона" на Ангелю Меркель во время одного из ее выступлений в Дрездене.

В ФБ было несколько вариантов предложено - от банальной мелкашки или местных деревенских жителей с оружием пролетариата до применения приемов РЭБ или охотничьих соколов :-) Что интересно, ни один из этих вариантов (исключая вариант с РЭБ) в иностранных моделях угроз (публичных) для БПЛА не рассматривается. Обычно действуют "по учебнику", который подразумевает вполне обычные и лежащие на поверхности угрозы.

Для них и оценка актуальности также есть.

Но вообще тема интереснейшая. Ведь БПЛА может быть как объектом защиты, так и объектом нападения (например, направленным на нарушение доступности или конфиденциальности). И со временем они будут использовать все активнее и активнее, как в военной сфере, так и в бизнесе. Поэтому о том, что делать с такого рода устройствами, стоит задумываться уже сейчас.

ЗЫ. Не стоит забывать и про боевых Интернет-тараканов...

ЗЗЫ. Про систему защиты коммуникаций с БПЛА тоже не стоит забывать.

Microsoft усиливает безопасность Azure двумя приобретениями

Microsoft объявил о намерении приобрести за 320 миллионов долларов израильской компании Adallom, которая занимается защитой облачных сервисов Office365, Salesforce.com, Box, Google Apps, Dropbox и других. А в ноябре прошлого года осталось незамеченным приобретение Microsoft'ом еще одного израильского стартапа - Aorato, занимающегося технологиями машинного обучения в области обнаружения аномалий в действиях пользователей. С помощью технологий Adallom и Aorato Microsoft планирует усилить защиту своего облачного сервиса Azure.

ЗЫ. Заметил, что в последнее время (год-два) в Израиле увеличилось число стартапов по ИБ, которые находят своих покупателей за океаном.

UPDATE: На вопрос, почему MS закрыла TMG и приобретает новые компании по ИБ, могу ответить, что закрытие TMG означает всего лишь закрытие ИБ как отдельного продуктового направления, которое приносило самостоятельные, но явно не очень большие деньги. Поэтому MS сконцентрировалась на основном бизнесе. Но это не значит, что MS перестала думать об ИБ и усиление защиты своих продуктов вполне в рамках давно озвученной стратегии компании. Поэтому покупка стартапов, повышающих защищенность своих продуктов, это вполне нормальная практика.

ЗЫ. Заметил, что в последнее время (год-два) в Израиле увеличилось число стартапов по ИБ, которые находят своих покупателей за океаном.

UPDATE: На вопрос, почему MS закрыла TMG и приобретает новые компании по ИБ, могу ответить, что закрытие TMG означает всего лишь закрытие ИБ как отдельного продуктового направления, которое приносило самостоятельные, но явно не очень большие деньги. Поэтому MS сконцентрировалась на основном бизнесе. Но это не значит, что MS перестала думать об ИБ и усиление защиты своих продуктов вполне в рамках давно озвученной стратегии компании. Поэтому покупка стартапов, повышающих защищенность своих продуктов, это вполне нормальная практика.

20.7.15

Российским пентестерам запрещено предоставлять услуги за пределами РФ?

В конце октября прошлого года Евросоюз принял новые правила ограничения распространения продуктов и технологий для обхода средств защиты. В новых правилах этих продукты и технологии получили название "intrusion software", которое расшифровывалось как: "ПО, специально разработанное или модифицированное с целью избежания его обнаружения средствами мониторинга, или для обхода защитных мер, сетевых устройств или средств вычислительной техники, а также для выполнения одной из следующих функций:

- добыча данных или информации из средств вычислительной техники или сетевых устройств, или

- модификации систем или пользовательских данных, или

- модификации стандартного способа выполнения программ или процессов с целью выполнения полученных извне инструкций".

Ограничение подразумевало получение специальной экспортной лицензии.

И вот по этому же пути пошел давний союзник Европы - США, которые решили ввести аналогичные правила для своих компаний. На следующей неделе заканчивается срок приема замечаний к данным новым правилам регулирования такого же как и в Европе понятия "intrusion software". Правда американское определение немного отличается от европейского и касается не только ПО, но и "информации, требуемой для разработки, тестирования, совершенствования или оценки ПО для вторжения". То есть различные компании, которые создают эксплоиты для тестовых целей, сканеры безопасности, средства эмуляции атак, да и просто публикуют информацию об уязвимостях должны получать соответствующую экспортную лицензию (про нее я уже писал).

Некоторые игроки американского рынка ИБ (Symantec, FireEye, WhiteHat и другие) даже создали коалицию, которая должна отстаивать права американских ИБ-компаний на бесконтрольное распространение информации и ПО, подпадающего под новое регулирование. А 6-го августа на предстоящем BlackHat организована специальная сессия, посвященная данной тематике.

Откуда растут ноги у требований, вводимых в США и Евросоюзе? Это известные Вассенаарские соглашения по контролю за распространением технологий двойного назначения, которые контролируют много чего, включая криптографию (именно по ней о Вассенаарских соглашениях многие и знают). Так вот 4 декабря 2013-го года в данные соглашения были внесены новые изменения, среди которых и контроль "intrusion software".

Но самое во всей этой истории другое. Среди 41-й страны, являющейся участницей Вассенаарских соглашений, есть и Российская Федерация, которая по идее должна в своем законодательстве реализовать данные изменения, а значит российские пентестеры и другие компании, занимающиеся схожими услугами и продуктами, должны будут получать экспортную лицензию на данный вид деятельности. Регулирует эту область в России у нас ФСТЭК, а точнее ее подразделение по экспортному контролю.

ЗЫ. Кстати, недавно взломанная Hacking Team в полной мере подпадала под требования европейского экспортного законодательства. Интересно, была у них лицензия на данный вид деятельности или нет?..

14.7.15

Кибератаки на системы ПВО и другие военные объекты

В 2014-м году на одном закрытом мероприятии я рассказывал про безопасность критически важных объектов применительно к военной тематике. Тогда эта тема казалось не столь серьезной и рассматривалась больше как теоретическая.

Действительно. Возможность проведения кибератак на военные системы рассматривается обычно в самую последнюю очередь. Ведь существует немало других, более привычных и более "простых" в реализации методов выведения из строя или захвата военных объектов. Тут и обычные вооружения, и диверсионные группы, и методы воздействия на персонал, обслуживающий объекты (шантаж, угрозы, подкуп и т.п.). Спецоперации на военные системы в киберпространстве скорее относятся к области фантастики, чем к реальности.

Разумеется, если мы говорим о традиционных кибератаках, оставляя в стороне электромагнитное воздействие на чувствительную начинку чувствительной аппаратуры, которой напичкана военная техника. Примеров такого воздействия существует немало и до недавнего времени такой способ выведения из строя рассматривался как наиболее перспективный. Во-первых, он не требует физического воздействия на объект атаки (не надо высылать диверсионные группы). Во-вторых, он сложно доказуем (в отличие от обычных вооружений, которые можно отследить). В-третьих, он является нелетальным, что также играет важную роль в выборе способа воздействия на мишень.

Хотя надо признать, что разговоры о переносе воздействия на военные системы (чаще всего системы ПВО) в киберпространство начались давно. Достаточно вспомнить о так называемом вирусе AF/91, который якобы был создан и внедрен в чип принтера, установленного на одном из иракских военных объектов. В 91-м году, во время операции "Буря в пустыне" данный вирус должен был вывести из строя системы ПВО Ирака. Однако история умалчивает, был ли этот вирус реальностью или он так и не вышел из разряда мифов. Согласно одной из версий, система управления ПВО Ирака были выведена из строя во время авианалета и приводить вирус в действие так и не пришлось. И был ли он?..

Также достаточно много разговоров было о системе Suter, разработанной американской компанией BAE Systems, и предназначенной для выведения из строя систем ПВО противника. Согласно одной из версий в 2007-м году израильские ВВС именно с помощью этой системы смогли вывести из строя сирийский ПВО. Деталей по этой разработке немного - проект секретный и поэтому можно только гадать, имели ли под собой основу статьи в СМИ или речь идет об очередной запущенной военными утке.

И вот на днях немецкое издание пишет о том, что немецкие ПВО на базе американского комплекса Patriot, стоящие на турецко-сирийской границе, были атакованы хакерами (хорошо, что пока не сказали, что русскими), что привело к временному выводу их из строя. Согласно опубликованной информации пусковые установки стали выполнять необъяснимые команды, что и послужило причиной обнаружения "атаки". Представитель Министерства Обороны Германии поспешил откреститься от данного инцидента, заявив, что это вообще невозможно.

Но действительно ли это невозможно? Сложно утверждать это со 100%-ой уверенностью. Учитывая активное внедрение информационных и телекоммуникационных технологий в процесс управления и контроля боевой техникой, техникой сопровождения, беспилотниками и даже военнослужащими, оснащенными специализированной экипировкой, могу предположить, что возможность воздействия на такие системы все-таки есть.

Врядли такая возможность применима к самой технике. Но вот к системам ее управления вполне. Ведь базируются они на традиционных архитектурах и принципах построения информационных систем.

Да и построены такие системы управления на базе широкораспространенных протоколов и операционных систем. Вот, например, что по открытым данным концерна "Созвездие" используется в Вооруженных Силах РФ.

Так что повторюсь, могу допустить, что необъяснимое поведение установок Patriot в Турции объяснялось "пробой пера". А вот кто таким образом проверял свои силы, это остается пока тайной для широкой общественности. Это могли быть и американские спецслужбы, о которых в последнее время стало всплывать слишком много фактов о недоверии к европейским, даже самым близким, партнерам. Это могут быть и спецслужбы других государств, которые проверяли свои возможности в киберпространстве. Это могло быть и "Исламское государство", которое в последнее время активизировалось в этой сфере. Это могла быть и "Сирийская электронная армия", которая также известна своими атаками на информационные ресурсы своих геополитических противников. Теоретически это могли быть и обычные хакеры, но в это я верю слабо. Все-таки и знания тут нужны очень специфические, и мотивация; обычным хакерам (и даже криминальным группировкам) тут делать нечего. Если, конечно, не рассматривать вариант с наймом какого-либо хакера или группы вышеназванными потенциальными инициаторами. Более вероятной выглядит версия с китайскими хакерами, тем более что факт кражи ими секретов Patriot и ряда других американских вооружений был официально подтвержден в Вашингтоне еще в 2013-м году. Прошло два года... и возможно мы видим попытку использовать полученные данные на практике.

Вообще, это направление (информационная безопасность боевой техники) может стать еще одной горячей темой ближайшего будущего, повторив путь ИБ АСУ ТП. Ведь уровень информатизации того, что раньше даже сложно было себе представить, вырос очень серьезно и он будет расти еще дальше. Нас ждет еще много открытий и удивлений в этой сфере. Начиная от управляемых через Интернет тараканов, выступающих в качестве шпионов:

до автоматов и пистолетов, подключенных к Интернет. И это уже не фантастика. В июне, на военно-техническом форуме "Армия-2015" был представлен электронный модель для автомата Калашникова, который позволял держать под контролем число оставшихся патронов и техническое состояние оружия и передавать эту информацию посредством доступных сетей связи. С помощью чипа GPS/ГЛОНАСС можно также контролировать местоположение если не самого бойца, то хотя бы его автомата.

ЗЫ. Страшно представить, что может сделать система ПВО, которая вдруг начнет выполнять "необъяснимые" команды и под их воздействием может выбрать вполне себе мирно летящую гражданскую цель...

|

| Пример одной из систем управления вооружениями |

Действительно. Возможность проведения кибератак на военные системы рассматривается обычно в самую последнюю очередь. Ведь существует немало других, более привычных и более "простых" в реализации методов выведения из строя или захвата военных объектов. Тут и обычные вооружения, и диверсионные группы, и методы воздействия на персонал, обслуживающий объекты (шантаж, угрозы, подкуп и т.п.). Спецоперации на военные системы в киберпространстве скорее относятся к области фантастики, чем к реальности.

|

| Варианты осуществления нападений на системы управления войсками |

Разумеется, если мы говорим о традиционных кибератаках, оставляя в стороне электромагнитное воздействие на чувствительную начинку чувствительной аппаратуры, которой напичкана военная техника. Примеров такого воздействия существует немало и до недавнего времени такой способ выведения из строя рассматривался как наиболее перспективный. Во-первых, он не требует физического воздействия на объект атаки (не надо высылать диверсионные группы). Во-вторых, он сложно доказуем (в отличие от обычных вооружений, которые можно отследить). В-третьих, он является нелетальным, что также играет важную роль в выборе способа воздействия на мишень.

Также достаточно много разговоров было о системе Suter, разработанной американской компанией BAE Systems, и предназначенной для выведения из строя систем ПВО противника. Согласно одной из версий в 2007-м году израильские ВВС именно с помощью этой системы смогли вывести из строя сирийский ПВО. Деталей по этой разработке немного - проект секретный и поэтому можно только гадать, имели ли под собой основу статьи в СМИ или речь идет об очередной запущенной военными утке.

И вот на днях немецкое издание пишет о том, что немецкие ПВО на базе американского комплекса Patriot, стоящие на турецко-сирийской границе, были атакованы хакерами (хорошо, что пока не сказали, что русскими), что привело к временному выводу их из строя. Согласно опубликованной информации пусковые установки стали выполнять необъяснимые команды, что и послужило причиной обнаружения "атаки". Представитель Министерства Обороны Германии поспешил откреститься от данного инцидента, заявив, что это вообще невозможно.

|

| Немецкие военные в Турции рядом с установкой Patriot |

Врядли такая возможность применима к самой технике. Но вот к системам ее управления вполне. Ведь базируются они на традиционных архитектурах и принципах построения информационных систем.

Да и построены такие системы управления на базе широкораспространенных протоколов и операционных систем. Вот, например, что по открытым данным концерна "Созвездие" используется в Вооруженных Силах РФ.

Так что повторюсь, могу допустить, что необъяснимое поведение установок Patriot в Турции объяснялось "пробой пера". А вот кто таким образом проверял свои силы, это остается пока тайной для широкой общественности. Это могли быть и американские спецслужбы, о которых в последнее время стало всплывать слишком много фактов о недоверии к европейским, даже самым близким, партнерам. Это могут быть и спецслужбы других государств, которые проверяли свои возможности в киберпространстве. Это могло быть и "Исламское государство", которое в последнее время активизировалось в этой сфере. Это могла быть и "Сирийская электронная армия", которая также известна своими атаками на информационные ресурсы своих геополитических противников. Теоретически это могли быть и обычные хакеры, но в это я верю слабо. Все-таки и знания тут нужны очень специфические, и мотивация; обычным хакерам (и даже криминальным группировкам) тут делать нечего. Если, конечно, не рассматривать вариант с наймом какого-либо хакера или группы вышеназванными потенциальными инициаторами. Более вероятной выглядит версия с китайскими хакерами, тем более что факт кражи ими секретов Patriot и ряда других американских вооружений был официально подтвержден в Вашингтоне еще в 2013-м году. Прошло два года... и возможно мы видим попытку использовать полученные данные на практике.

Вообще, это направление (информационная безопасность боевой техники) может стать еще одной горячей темой ближайшего будущего, повторив путь ИБ АСУ ТП. Ведь уровень информатизации того, что раньше даже сложно было себе представить, вырос очень серьезно и он будет расти еще дальше. Нас ждет еще много открытий и удивлений в этой сфере. Начиная от управляемых через Интернет тараканов, выступающих в качестве шпионов:

до автоматов и пистолетов, подключенных к Интернет. И это уже не фантастика. В июне, на военно-техническом форуме "Армия-2015" был представлен электронный модель для автомата Калашникова, который позволял держать под контролем число оставшихся патронов и техническое состояние оружия и передавать эту информацию посредством доступных сетей связи. С помощью чипа GPS/ГЛОНАСС можно также контролировать местоположение если не самого бойца, то хотя бы его автомата.

|

| Электронный модуль крепится на цевье автомата |

13.7.15

Взлом нефтяной компании Ближнего Востока (запись презентации)

В конце мая я выступал на казанском ITSF, где, среди прочего, рассказывал о реальном кейсе с взломом одной нефтяной компании с Ближнего Востока. Зал был переполнен и не смог вместить всех желающих.

Поэтому я все-таки нашел время и озвучил данную презентацию, которую и выкладываю на YouTube.

|

| Столпотворение на презентации про взлом нефтяной компании |

Исследование рынка ИБ в России как результат посещения бизнес-зала в аэропорту Сочи

Возвращался я в пятницу из законного отпуска и сидел в зале ожидания аэропорта города Сочи (так сказать привыкаю к отдыху в России; возможно скоро всем предстоит только в России и отдыхать). И обратил внимание на интересную особенность - стены зала ожидания были увешаны фотографиями самолетов гражданской и военной авиации США разных времен. А вот явно не отечественные смесители в санузле почему-то с гербами России. Не то, чтобы это вызывало диссонанс (смесители с гербом я вообще первый раз увидел); скорее хорошо ложится в общую картину импортозамещения - на словах одно, на деле другое.

И пришла мне в голову мысль, которая обрела форму мини-исследования. Была взята моя презентация по отечественным "домотканным" решениям в области ИБ и по всем упомянутым в ней компаниям я задал сам себе 5 вопросов:

Было проанализировано 45 компаний и вот такие результаты у нас получились. Русскоязычные названия есть у примерно половины игроков рынка. Значение "А фиг знает" относилось к таким компаниям, как Элвис+, МФИ Софт, Амикон, Конфидент и Анкад. Хотя с определенной оговоркой их можно считать русскоязычными; они написаны как минимум по-русски. Очевидно, что имена компании придумывали еще во времена, когда друзьями навек были американцы и русские, а не китайцы и русские, и никто менять сейчас название в угоду импортозамещению не будет, но все равно интересно. Немного выбивается на этом фоне только Solar Security, созданная уже в этом году.