Декабрь планируется стать очень насыщенным в плане подготовки и выпуска нормативной базы по ИБ. Видимо в Новый год мы войдем с целым пакетом нововведений по части защиты персональных данных, защиты данных платежных карт, обезличивания ПДн, борьбы с мошенническими действиями в ДБО. Но обо всем по порядку.

Про документы ФСТЭК известно, что их проект приказа по защите ПДн в ИСПДн должен быть опубликован к 7-му декабря на сайте регулятора. Работа сейчас ведется очень напряженная; особенно в контексте сюрпризов с НДВ, новой классификацией и уровнями защищенности, подкинутыми вторым регулятором по ИБ - Федеральной службой безопасности. ФСБ тоже не дремлет и готовит свой приказ по защите ПДн с помощью шифровальных средств. По технической части практически все уже решено, а вот по организационной идут еще обсуждения и дискуссии. В декабре этот документ тоже будет готов.

Третий регулятор по ПДн - Роскомнадзор, подготовил проект методических рекомендаций по обезличиванию ПДн, обсуждение которых должно быть завершено к 7-му декабря.

К 3-му декабря должно завершиться обсуждение переводов стандарта PCI DSS, подготовленного Банком России вместе с НП АБИСС.

И последнее. Также к 3-му декабря должно закончиться обсуждение поправок в новую редакцию методических рекомендаций НП НПС и АРБ в части реагирования на мошеннические действия в системах ДБО. К первой версии ЦБ и МВД прислали свои предложения, которые должны войти в итоговый документ.

Бизнес безопасности или безопасность бизнеса? О том и о другом в одном непросветительском блоге от еще неиностранного агента... Имеющий мозг да применит его (6+)

Pages - Menu

▼

Страницы

▼

27.11.12

Как идентифицировать критичные активы в индустриальных сетях?

Один из первых шагов при построении системы защиты - идентификация (классификация) объекта защиты. Это и в обычной системе не так просто, а уж в индустриальных системах и подавно. Выбрать все - это крайний вариант, но слишком уж дорогостоящий, а местами и чреватый (поставишь систему защиты, а она заблокирует какое-нибудь важное управляющее воздействие). Поэтому надо уметь отделять действительно критические элементы индустриальных систем (ICS), от некритичных. Последние тоже надо будет защищать, но не так серьезно.

Существует стандарт комиссии по ядерному урегулированию (NRC) - Office of Nuclear Regulatory Research's Regulatory Guide 5.71 (RG 5.71). Этот документ уточняет и детализирует требования по информационной безопасности, установленные в другом документе более высокого уровня - 10 Code of Federal Regulation, а точнее в секции 73.54 (10 CFR 73.54). Так вот в 5.71 приведен алгоритм идентификации критичных активов индустриальных сетей. Он достаточно прост, но при этом позволяет учесть все действительно критичные активы, напрямую или косвенно связанные с критическими системами, сервисами или сетями.

Существует стандарт комиссии по ядерному урегулированию (NRC) - Office of Nuclear Regulatory Research's Regulatory Guide 5.71 (RG 5.71). Этот документ уточняет и детализирует требования по информационной безопасности, установленные в другом документе более высокого уровня - 10 Code of Federal Regulation, а точнее в секции 73.54 (10 CFR 73.54). Так вот в 5.71 приведен алгоритм идентификации критичных активов индустриальных сетей. Он достаточно прост, но при этом позволяет учесть все действительно критичные активы, напрямую или косвенно связанные с критическими системами, сервисами или сетями.

26.11.12

Новая версия курса по безопасности НПС

В новую версию курса по безопасности НПС (1.5) вошли следующие темы:

ЗЫ. По частоте изменений данный курс напоминает курс по персданным, который тоже регулярно обновляется и в каждой новой версии появляется что-то новое, ранее невстречавшееся.

- Методические рекомендации по реагированию на инциденты от Group-IB и ее сравнение с методическими рекомендациями НП "Национальный платежный совет" и АРБ

- Проект нормативного документа Банка России по безопасности банкоматов

- Письма Банка России №120-Т по безопасному использованию платежных карт и №154-Т по раскрытию информации об основных условиях использования банковской карты и о порядке урегулирования конфликтных ситуаций, связанных с ее использованием

- Официальный перевод стандарта PCI DSS, выполненный под руководством Банка России, и его возможное применение в контексте Национальной платежной систем

- Вероятность появления обязательных требований по безопасности к платежным приложениям, включая АБС

- Проект рекомендаций Банка России о порядке использования электронных средств платежа.

- Новые разъяснения и практические примеры по части оформления 203-й отчетности.

- Перспективы развития СТО БР ИББС и перспективы АБИСС.

- денежные переводы на основе корреспондентских отношений

- перевод электронных денежных средств

- платежные карты

- банкоматы и кассовые терминалы.

ЗЫ. По частоте изменений данный курс напоминает курс по персданным, который тоже регулярно обновляется и в каждой новой версии появляется что-то новое, ранее невстречавшееся.

23.11.12

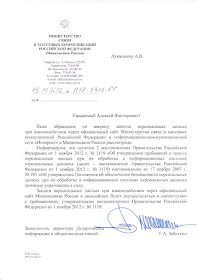

Как Минкомсвязи защищает мои персональные данные

Министерство связи и массовых коммуникаций является головным органом в части выработки и реализации государственной политики и нормативно-правового регулирования в сфере персональных данных. Кому как ни ему знать, как надо защищать персональные данные. И вот, после изучения того, как отечественные госорганы обращаются с персданными российских граждан, я написал ряд запросов с просьбой ответить, как тот или иной госорган защищает мои персональные данные в процессе общения с ними. Ответ Правительства я уже приводил. И вот вчера я получил ответ от Минкомсвязи.

Им я писал дважды. Первый раз в середине сентября (тогда же, когда и в Правительство). Но тогда они проигнорировали мой запрос - видимо есть более важные задачи (сокращение отдела защиты информации, увеличение собственной зарплаты...), чем отвечать в 30-тидневный срок на запросы граждан. Но в ноябре прокуратура сделала представление министру Никифорову, обвинив его в том, что его ведомство не отвечает на запросы соотечественников. После этого я направил второй запрос в Министерство и вот ответ. Не такой, как я ждал (могли бы и повторить вариант Правительства). Отписка... А Минсвязь лишний раз продемонстрировало свою компетенцию и эффективность в области персональных данных.

Им я писал дважды. Первый раз в середине сентября (тогда же, когда и в Правительство). Но тогда они проигнорировали мой запрос - видимо есть более важные задачи (сокращение отдела защиты информации, увеличение собственной зарплаты...), чем отвечать в 30-тидневный срок на запросы граждан. Но в ноябре прокуратура сделала представление министру Никифорову, обвинив его в том, что его ведомство не отвечает на запросы соотечественников. После этого я направил второй запрос в Министерство и вот ответ. Не такой, как я ждал (могли бы и повторить вариант Правительства). Отписка... А Минсвязь лишний раз продемонстрировало свою компетенцию и эффективность в области персональных данных.

22.11.12

Как будет строиться защита ПДн по версии ФСБ?

Пока эксперты начали осмысливать вчерашнее информационное сообщение ФСТЭК "Об

особенностях защиты персональных данных при их обработке в информационных

системах персональных данных и сертификации средств защиты информации,

предназначенных для защиты персональных данных" от 20 ноября 2012 г. № 240/24/4669, я позволю себе обратиться к области регулирования ФСБ и посмотреть на то, как могут транслироваться требования ФСБ по части применения шифровальных средств в зависимости от типа угроз.

Кто видел первый вариант проекта Постановления Правительства об установлении уровней защищенности, тот помнит, что там не было типов угроз, а были категории нарушителей. И хотя это явно нигде не упоминалось, но связь между тремя категориями нарушителей в проекте Постановления Правительства и шестью моделями угроз была вполне себе очевидной.

Правительство при согласовании текстов постановлений указало ФСБ на то, что категории нарушителей - категории непонятные и в ФЗ-152 неописанные, а следовательно их надо убирать. Но ФСБ поступило проще - она заменила термин "категория нарушителя" на "уровень угроз", не поменяв их сути. Та же привязка к использованию недекларированных возможностей. В такой формулировке Правительство уже никаких претензий не имели, т.к. речь шла об актуальных угрозах, которые худо бедно, но в ФЗ-152 упоминались.

Ну а дальше все просто. Т.к. в документах ФСБ с требованиями к СКЗИ и ЭП есть четкая связь между 6-тью моделями нарушителей и 6 классами защиты СКЗИ (от КС1 до КА1), то эта же связь перекладывается и на типы угроз. Иными словами, для угроз типа 3 (неактульны НДВ вообще) скорее всего должны будут применяться СКЗИ КС1-КС3, для угроз 2-го типа - СКЗИ КВ1-КВ2, а для угроз 1-го типа - СКЗИ КА1.

Ну и данная картинка лишний раз иллюстрирует мое мнение (кстати, подтверждаемое общением с коллегами из ФСТЭК и ФСБ), что актуальность угроз определять будет сам оператор ПДн и угрозы НДВ будут актуальны только в очень специфичных ситуациях и для очень небольшого круга заказчиков.

Правда, это все равно не снимает с регуляторов задачи описать, как с угрозами НДВ бороться. Но ждать осталось в любом случае недолго - документ ФСТЭК мы увидим до 7-го декабря. Документ ФСБ - тоже до этого времени. Правительство тоже не дремлет и контролирует выпуск документов во исполнение ПП-1119.

Кто видел первый вариант проекта Постановления Правительства об установлении уровней защищенности, тот помнит, что там не было типов угроз, а были категории нарушителей. И хотя это явно нигде не упоминалось, но связь между тремя категориями нарушителей в проекте Постановления Правительства и шестью моделями угроз была вполне себе очевидной.

Правительство при согласовании текстов постановлений указало ФСБ на то, что категории нарушителей - категории непонятные и в ФЗ-152 неописанные, а следовательно их надо убирать. Но ФСБ поступило проще - она заменила термин "категория нарушителя" на "уровень угроз", не поменяв их сути. Та же привязка к использованию недекларированных возможностей. В такой формулировке Правительство уже никаких претензий не имели, т.к. речь шла об актуальных угрозах, которые худо бедно, но в ФЗ-152 упоминались.

Ну а дальше все просто. Т.к. в документах ФСБ с требованиями к СКЗИ и ЭП есть четкая связь между 6-тью моделями нарушителей и 6 классами защиты СКЗИ (от КС1 до КА1), то эта же связь перекладывается и на типы угроз. Иными словами, для угроз типа 3 (неактульны НДВ вообще) скорее всего должны будут применяться СКЗИ КС1-КС3, для угроз 2-го типа - СКЗИ КВ1-КВ2, а для угроз 1-го типа - СКЗИ КА1.

Ну и данная картинка лишний раз иллюстрирует мое мнение (кстати, подтверждаемое общением с коллегами из ФСТЭК и ФСБ), что актуальность угроз определять будет сам оператор ПДн и угрозы НДВ будут актуальны только в очень специфичных ситуациях и для очень небольшого круга заказчиков.

Правда, это все равно не снимает с регуляторов задачи описать, как с угрозами НДВ бороться. Но ждать осталось в любом случае недолго - документ ФСТЭК мы увидим до 7-го декабря. Документ ФСБ - тоже до этого времени. Правительство тоже не дремлет и контролирует выпуск документов во исполнение ПП-1119.

21.11.12

А вы готовы жить в новых условиях? А если подумать?

Регуляторов ругают все и на каждом углу. Это модно и даже как-то несолидно поддерживать наших многочисленных регуляторов по информационной безопасности. Пусть их. Давайте поглядим в будущее? 31 декабря 2012 года. Без одной минуты полночь. Подавшись порыву, вы пишете заветное желание "Чтобы в новом году не было регуляторов" на бумажке, сжигаете ее и под бой курантов запиваете образовавшийся пепел шампанским.

И, о, чудо, после новогодних праздников Президент подписывает указ о том, что все коммерческие организации предоставлены сами себе в деле обеспечения своей информационной безопасности. Ни ФСТЭК, ни ФСБ, ни ЦБ, ни РКН, ни другие регуляторы больше не властны над вами и вы самостоятельны в выборе любого решения, любой стратегии по защите своих информационных активов. Свершилось! Теперь-то вы заживете как в лучших домах Лондона, т.е. как лучшие иностранные компании, несвязанные никакими регуляторами и имеющие возможность заниматься "чистой ИБ".

Но если не по правилам регуляторов, то по каким правилам развиваться тогда службе ИБ? Куда стремиться? Чьи распоряжения выполнять? Как чьи? Бизнеса! Именно он платит деньги и именно определяет, чего ждет от ИБ. А ждет он вполне конкретных вещей. Управлять затратами, следовать бюджету, увязывать проекты с потребностями бизнеса, уметь доказывать приоритет своих проектов над другими, находить общий язык с другими подразделениями, оценивать риски с точки зрения бизнеса, управлять персоналом, быть психологом. Но главное - показывать value, т.е. ценность! Ценность не с точки зрения выполнения мало кому понятных, а временами и вовсе ненужных нормативных актов. Ценность с точки зрения бизнеса.

Что такое ценность для бизнеса? Тут вариантов может быть вагон и маленькая тележка. Возможность проведения географической экспансии на новые, еще неосвоенные рынки. Рост числа сделок за тот же период времени. Снижение цикла сделки. Рост лояльности заказчиков и контрагентов. Снижение себестоимости продукта или услуги. Да мало ли что еще может быть интересно бизнесу.

Готовы ли вы к этому? Готовы ли вы жить по новому, без оглядки на "старших" товарищей, которые пусть и выпускают параноидальные требования, но все-таки дают вам возможность заниматься традиционной ИБ без всех этих глупостей с ROI, IRR и NPV проектов по защите информации. Есть требования законодательства и точка. Несоблюдение влечет за собой штраф или уголовное наказание (например, за отсутствие лицензии ФСБ). Все предельно понятно и четко.

А как жить без регуляторов? Чем прикрывать свои действия? Чем обосновать свою деятельность? Где научиться новым правилам игры? А есть ли переходный период? А что, а как?... Вопросов много, а вот ответов на них сходу и не придумаешь. Да еще таких, чтобы устраивали бизнес. Может ну его нафиг эту ИБ "как на Западе"? Может постаринке, как в армии: устав есть - выполняй и никакой самодеятельности? Да, на вершину бизнеса не поднимаешься; что есть, то есть. И на встречу топ-менеджеров не позовут. И компенсационный пакет не такой, как у реальных CxO. Но зато и тут внизу, на уровне начальника отдела технической защиты информации, тоже бывает интересно. А еще тут тихо и спокойно. Все риски пусть принимают там, наверху, а мы свои нервные клетки будем беречь. Тоже ведь стратегия. И ничем не хуже прозападной. Работы и в этих авгиевых конюшнях по разгребанию нормативной базы, которая сыпется как из рога изобилия, достаточно. А значит мы не пропадем и будем востребованы еще долго. Что еще нужно, чтобы встретить старость? А на Запад пусть равняется молодежь. Туды ей и дорога.

2 дороги, 2 сценария, 2 стратегии. Какой отдать предпочтение? Той, что привычна и знакома и не несет никаких сюрпризов? Или той, которая таит неизведанность? Не могу подсказать. У каждой есть свою плюсы и свои минусы. Истина, как всегда, где-то посередине. Но если уж вы выбрали бизнес-ориентированный путь, то есть ли у вас план действий в кризисной ситуации, которой может стать исчезновение регуляторов? Может пора начать его готовить? Мало ли что может произойти в новогоднюю ночь?.. Желания, высказанные множеством людей, имеют обыкновение сбываться...

И, о, чудо, после новогодних праздников Президент подписывает указ о том, что все коммерческие организации предоставлены сами себе в деле обеспечения своей информационной безопасности. Ни ФСТЭК, ни ФСБ, ни ЦБ, ни РКН, ни другие регуляторы больше не властны над вами и вы самостоятельны в выборе любого решения, любой стратегии по защите своих информационных активов. Свершилось! Теперь-то вы заживете как в лучших домах Лондона, т.е. как лучшие иностранные компании, несвязанные никакими регуляторами и имеющие возможность заниматься "чистой ИБ".

Но если не по правилам регуляторов, то по каким правилам развиваться тогда службе ИБ? Куда стремиться? Чьи распоряжения выполнять? Как чьи? Бизнеса! Именно он платит деньги и именно определяет, чего ждет от ИБ. А ждет он вполне конкретных вещей. Управлять затратами, следовать бюджету, увязывать проекты с потребностями бизнеса, уметь доказывать приоритет своих проектов над другими, находить общий язык с другими подразделениями, оценивать риски с точки зрения бизнеса, управлять персоналом, быть психологом. Но главное - показывать value, т.е. ценность! Ценность не с точки зрения выполнения мало кому понятных, а временами и вовсе ненужных нормативных актов. Ценность с точки зрения бизнеса.

Что такое ценность для бизнеса? Тут вариантов может быть вагон и маленькая тележка. Возможность проведения географической экспансии на новые, еще неосвоенные рынки. Рост числа сделок за тот же период времени. Снижение цикла сделки. Рост лояльности заказчиков и контрагентов. Снижение себестоимости продукта или услуги. Да мало ли что еще может быть интересно бизнесу.

Готовы ли вы к этому? Готовы ли вы жить по новому, без оглядки на "старших" товарищей, которые пусть и выпускают параноидальные требования, но все-таки дают вам возможность заниматься традиционной ИБ без всех этих глупостей с ROI, IRR и NPV проектов по защите информации. Есть требования законодательства и точка. Несоблюдение влечет за собой штраф или уголовное наказание (например, за отсутствие лицензии ФСБ). Все предельно понятно и четко.

А как жить без регуляторов? Чем прикрывать свои действия? Чем обосновать свою деятельность? Где научиться новым правилам игры? А есть ли переходный период? А что, а как?... Вопросов много, а вот ответов на них сходу и не придумаешь. Да еще таких, чтобы устраивали бизнес. Может ну его нафиг эту ИБ "как на Западе"? Может постаринке, как в армии: устав есть - выполняй и никакой самодеятельности? Да, на вершину бизнеса не поднимаешься; что есть, то есть. И на встречу топ-менеджеров не позовут. И компенсационный пакет не такой, как у реальных CxO. Но зато и тут внизу, на уровне начальника отдела технической защиты информации, тоже бывает интересно. А еще тут тихо и спокойно. Все риски пусть принимают там, наверху, а мы свои нервные клетки будем беречь. Тоже ведь стратегия. И ничем не хуже прозападной. Работы и в этих авгиевых конюшнях по разгребанию нормативной базы, которая сыпется как из рога изобилия, достаточно. А значит мы не пропадем и будем востребованы еще долго. Что еще нужно, чтобы встретить старость? А на Запад пусть равняется молодежь. Туды ей и дорога.

2 дороги, 2 сценария, 2 стратегии. Какой отдать предпочтение? Той, что привычна и знакома и не несет никаких сюрпризов? Или той, которая таит неизведанность? Не могу подсказать. У каждой есть свою плюсы и свои минусы. Истина, как всегда, где-то посередине. Но если уж вы выбрали бизнес-ориентированный путь, то есть ли у вас план действий в кризисной ситуации, которой может стать исчезновение регуляторов? Может пора начать его готовить? Мало ли что может произойти в новогоднюю ночь?.. Желания, высказанные множеством людей, имеют обыкновение сбываться...

20.11.12

Стандарт PCI DSS в контексте Национальной платежной системы

Взял на себя смелость опубликовать эту новость, т.к. она достаточно важен на мой взгляд. Помните картинку из заметку про будущее НПС? В ней блок платежных карт был выделен в отдельное направление регулирование. Очевидно, что отдельной ветвью регулирования должна была стать и информационная безопасность денежных переводов с помощью платежных карт. У ЦБ же кроме писем 120-Т и 154-Т на эту тему по сути ничего и не было; что отчасти и логично - Банк России не занимается платежными картами. Зато у нас был стандарт PCI DSS от соответствующего совета PCI Council. И у банков всегда возникал вопрос, а можно ли как-то объединить СТО БР ИББС и PCI DSS? Ведь требования во многом схожие.

На последнем магнитогорском форуме (регистрация, кстати, уже началась) Андрей Петрович Курило упомянул, что речь ведется о том, что локализованный и согласованный с PCI Council вариант PCI DSS будет принят в России как нормативный акт ЦБ, но не в виде прямого применения, а путем заимствования ключевых его положений и включения их в одну из РС (рекомендации по стандартизации) в СТО БР ИББС. С тех пор об этой инициативе не было ни слуху ни духу (кроме редких высказываний на различных мероприятиях). Но вот вчера произошли серьезные подвижки.

В ПК1 ТК122 по безопасности финансовых операций поступил набор из 10 документов, входящих в состав PCI DSS 2.0. К письму прилагалось пояснительная записка, в которой говорилось, что по инициативе Банка России PCI Council осуществляет проект по официальному переводу стандарта PCI DSS и сопутствующих документов на русский язык. Целями этого проекта являются:

НП «АБИСС» по поручению Банка России является оператором данного проекта по переводу PCI DSS.

Что интересного в этой новости? Во-первых, появится первый официальный перевод стандарта. Имеющиеся сейчас переводы Информзащиты и Digital Security местами не совпадают и всегда возникает вопрос в их аутентичности. Тут достоверность будет подтверждена на уровне самого совета PCI Council. Во-вторых, стандарт появится на сайте совета, тем самым статус России и Банка России в данном вопросе также поднимутся. И, наконец, стало понятно, что ЦБ не будет разрабатывать что-то свое, особое и непохожее на принятый уже многими российскими банками PCI DSS, а воспользуется лучшими практиками. Дело останется за малым - признать прохождение аудита по СТО БР ИББС за аудит по PCI DSS и процесс можно будет считать завершенным. Причем завершенным именно так, как того ждут многие кредитные организации.

ЗЫ. Хочу заметить по поводу планируемого магнитогорского форума. Мероприятие планируется быть интересным. Учитывая время его проведения, можно предположить, что на нем мы услышим самые последние новости по части нормативной базы НПС (а там готовятся новые документы), СТО БР ИББС (там тоже грядут изменения), PCI DSS в описанном в заметке контексте, персональных данных от ФСТЭК и ФСБ, требований Роскомнадзора и т.п. Как минимум, с регулятивной точки зрения мероприятие стоит того, чтобы его посетить. А инсайдерской информации ;-) и с других точек зрения контент и форма его подачи будут более чем интересными для банков.

На последнем магнитогорском форуме (регистрация, кстати, уже началась) Андрей Петрович Курило упомянул, что речь ведется о том, что локализованный и согласованный с PCI Council вариант PCI DSS будет принят в России как нормативный акт ЦБ, но не в виде прямого применения, а путем заимствования ключевых его положений и включения их в одну из РС (рекомендации по стандартизации) в СТО БР ИББС. С тех пор об этой инициативе не было ни слуху ни духу (кроме редких высказываний на различных мероприятиях). Но вот вчера произошли серьезные подвижки.

В ПК1 ТК122 по безопасности финансовых операций поступил набор из 10 документов, входящих в состав PCI DSS 2.0. К письму прилагалось пояснительная записка, в которой говорилось, что по инициативе Банка России PCI Council осуществляет проект по официальному переводу стандарта PCI DSS и сопутствующих документов на русский язык. Целями этого проекта являются:

- аутентичный перевод на русский язык PCI DSS и сопутствующих документов, официально признаваемый PCI Council;

- размещение перевода и поддержка его в актуальном состоянии при изменений версий стандарта PCI DSS на сайте PCI Council;

- использование перевода для более эффективного внедрения PCI DSS в РФ для участников международных платежных систем;

- использование перевода как основы для разработки Банком России национальных требований и рекомендаций к индустрии платежных карт.

НП «АБИСС» по поручению Банка России является оператором данного проекта по переводу PCI DSS.

Что интересного в этой новости? Во-первых, появится первый официальный перевод стандарта. Имеющиеся сейчас переводы Информзащиты и Digital Security местами не совпадают и всегда возникает вопрос в их аутентичности. Тут достоверность будет подтверждена на уровне самого совета PCI Council. Во-вторых, стандарт появится на сайте совета, тем самым статус России и Банка России в данном вопросе также поднимутся. И, наконец, стало понятно, что ЦБ не будет разрабатывать что-то свое, особое и непохожее на принятый уже многими российскими банками PCI DSS, а воспользуется лучшими практиками. Дело останется за малым - признать прохождение аудита по СТО БР ИББС за аудит по PCI DSS и процесс можно будет считать завершенным. Причем завершенным именно так, как того ждут многие кредитные организации.

ЗЫ. Хочу заметить по поводу планируемого магнитогорского форума. Мероприятие планируется быть интересным. Учитывая время его проведения, можно предположить, что на нем мы услышим самые последние новости по части нормативной базы НПС (а там готовятся новые документы), СТО БР ИББС (там тоже грядут изменения), PCI DSS в описанном в заметке контексте, персональных данных от ФСТЭК и ФСБ, требований Роскомнадзора и т.п. Как минимум, с регулятивной точки зрения мероприятие стоит того, чтобы его посетить. А инсайдерской информации ;-) и с других точек зрения контент и форма его подачи будут более чем интересными для банков.

16.11.12

Как бороться с угрозами НДВ?

Давайте попробуем поразмышлять. Как можно бороться с угрозами недекларированных возможностей на уровне прикладного и системного ПО? Я вижу несколько вариантов:

- внедрение приемов "защищенного" программирования (SDLC)

- проверка исходных кодов на предмет НДВ с помощью автоматизированных инструментов (Appercut, Fortify или отечественные сканеры исходных кодов)

- проверка исходных кодов на предмет НДВ с помощью специализированных компаний (Positive Technologies, Digital Security и т.п.) или в рамках сертификационных испытаний ФСТЭК/ФСБ/МО

- услуги по анализу защищенности приложений и операционных систем

- доверенная аппаратная платформа с функциями защиты от НДВ на системном и прикладном уровне

- страхование соответствующих информационных рисков.

Срок выхода новых документов ФСТЭК и ФСБ по персданным

В блогосфере и Facebook все постоянно задаются одним вопросом. Когда же выйдут приказы ФСБ и ФСТЭК, устанавливающие требования по защите персональных данных? Когда же наконец станет понятно, что имелось ввиду в ПП-1119? Когда же определится, кто может определять актуальность угроз и можно ли угрозы НДВ считать неактуальными?

Согласно распоряжению Правительства, последовавшего за ПП-1119, документы ФСТЭК и ФСБ должны появиться к концу ноября-началу декабря. Какое-то время уйдет на их регистрацию в Минюсте, но в Новый Год мы должны войти уже с новой нормативной базой по защите персональных данных.

Немного поутихла тема, связанная с законопроектом по увеличению размеров штрафов (по ст.13.11 КоАП). Проект приказа со списком "адекватных" стран тоже долго что-то дорабатывается. Но в РКН есть причины, по которым происходит такая задержка. Возможно на предстоящей конференции Роскомнадзора появится ясность по многим вопросам, связанным с персональными данными?..

Согласно распоряжению Правительства, последовавшего за ПП-1119, документы ФСТЭК и ФСБ должны появиться к концу ноября-началу декабря. Какое-то время уйдет на их регистрацию в Минюсте, но в Новый Год мы должны войти уже с новой нормативной базой по защите персональных данных.

Немного поутихла тема, связанная с законопроектом по увеличению размеров штрафов (по ст.13.11 КоАП). Проект приказа со списком "адекватных" стран тоже долго что-то дорабатывается. Но в РКН есть причины, по которым происходит такая задержка. Возможно на предстоящей конференции Роскомнадзора появится ясность по многим вопросам, связанным с персональными данными?..

15.11.12

Исследование оценки соответствия средств защиты информации в России

Заканчиваю я исследование вопросов оценки соответствия средств защиты информации. Тема регулярно всплывает на разных мероприятиях, в разных блогах и статьях. Куча вопросов по ней, куча нюансов, куча заблуждения. Поэтому решил свести все воедино и постараться ответить на многие из возникающих неопределенности. Не могу сказать, что расставлю все точки над i, но попробовать стоит. Более того, скорее всего мой взгляд на это врядли будет поддержан регуляторами. Но коль скоро от них на тему оценки соответствия так ничего и не появилось за почти 20 лет с момента вызода 608-го Постановления Правительства, 199-го приказа ФСТЭК и 564-го приказа ФСБ и регистрации добровольных систем сертификации СЗИ и СКЗИ (закрытое 330-е Постановление Правительства я в расчет не беру, но про него немного буду говорить), то пусть планируемый к выпуску документ подтолкнет их хоть к какому-то решению по данному вопросу.

Почему я пишу этот пост о невышедшем пока исследовании? Все просто. Я покажу структуру документа и хочу спросить, что еще стоит в него включить. Понимаю, что без самого текста это непросто, но вдруг есть явные лакуны в структуре изложения? Структура такова:

Есть и третья часть ;-) Но она ограниченного доступа - с анализом того, что уже сертифицировано ФСТЭК и ФСБ по различным срезам. Кто сертифицирует? На чем специализируется? Какие усилия предпринимают разные вендоры по части сертификации своей продукции? Ну и т.д.

Если все пойдет так как задумано, то первая часть выйдет в течение пары-тройки недель. Вторая часть - в начале следующего года (в январе приблизительно). Третья часть публиковаться не будет. Есть еще задумки по 4-й части, но пока озвучивать их не буду ;-) Пусть это останется моим маленьким секретом ;-)

Почему я пишу этот пост о невышедшем пока исследовании? Все просто. Я покажу структуру документа и хочу спросить, что еще стоит в него включить. Понимаю, что без самого текста это непросто, но вдруг есть явные лакуны в структуре изложения? Структура такова:

- Введение

- Что такое оценка соответствия?

- Законодательство о техническом регулировании

- ISO 17000

- Зачем нужна оценка соответствия?

- В каких формах может проводиться оценка соответствия?

- Государственный контроль и надзор

- Аккредитация

- Испытания

- Регистрация

- Подтверждение соответствия

- Добровольная сертификация

- Декларирование соответствия

- Обязательная сертификация

- Приемка и ввод в эксплуатацию

- Иные формы

- Какие формы оценки соответствия и когда необходимы?

- Кто может проводить оценку соответствия?

- Выводы

- Введение

- Требования по сертификации

- Позиция ФСТЭК, ФСБ и Министерства Обороны

- Система сертификации ФСТЭК

- Система сертификации ФСБ

- Что подлежит сертификации?

- На соответствие чему происходит сертификация

- Руководящие документы ФСТЭК

- Документы ФСБ

- Схемы сертификации

- Сертификация единичных экземпляров

- Сертификация партии

- Сертификация серии

- Процесс сертификации

- Кто должен сертифицировать СЗИ?

- Стоимость сертификации

- Ответственность за использование несертифицированных средств защиты

- Сложности сертификации в России

- Сертификация средств защиты иностранного производства

- Выводы

Есть и третья часть ;-) Но она ограниченного доступа - с анализом того, что уже сертифицировано ФСТЭК и ФСБ по различным срезам. Кто сертифицирует? На чем специализируется? Какие усилия предпринимают разные вендоры по части сертификации своей продукции? Ну и т.д.

Если все пойдет так как задумано, то первая часть выйдет в течение пары-тройки недель. Вторая часть - в начале следующего года (в январе приблизительно). Третья часть публиковаться не будет. Есть еще задумки по 4-й части, но пока озвучивать их не буду ;-) Пусть это останется моим маленьким секретом ;-)

14.11.12

Выложил бриллиант своей библиотеки

22 октября я написал про проект концепции защиты информации в системах обрработки информации, разработанный ФСТЭК в 92-м году. Наконец-то я отсканировал этот документ и выкладываю его для всеобщего доступа (он большой - 11 Мб).

13.11.12

Crossbeam лег под инвестиционный фонд, купивший Crossbeam с потрохами

Давно что-то не писал я про сделки на рынке M&A. А тут подвалило.

EMC подписала соглашение о покупке Silver Tale Systems, которая занимается решениями по мониторингу и анализу Web-поведения; особенно в контексте обработки Больших Данных. Данная компания вольется в состав RSA, а ее продукты войдут составной частью RSA Identity Protection and Verification. Детали сделки не разглашаются, но само по себе событие знаковое, которое знаменует собой начало интереса применения средств информационной безопасности применительно к Big Data (Большим Данным). К этой теме, я думаю скоро обращусь, т.к. в последнее время в Америке эта тема на подъеме в контексте борьбы с киберпреступностью и обеспечения национальной безопасности. EMC, кстати, в 2011-м уже покупала одного игрока в нише анализа поведения. Правда на тот раз, это был анализ сетевого поведения, а покупка называлась NetWitness. А ходившие недавно слухи о том, что EMC покупает Juniper, не подтвердились. EMC сама опровергла их, сославшись на долгосрочное и успешное партнерство с Cisco. Но слухи о поиске покупателя для Juniper стали всплывать в последний год с регулярной периодичностью.

Другая компания, Lumension Security покупает CoreTrace Corp., компанию, выпускающую решения для контроля приложений (защита от запуска вредоносного и просто подозрительного кода). Детали сделки тоже не разглашаются.

Третья сделка, о которой стало известно также на этой неделе, связана с приобретением небольшой компании Crossbeam инвестиционным фондом Thoma Bravo. Эта сделка представляет бОльший интерес, чем две предыдущие. Отчасти потому, что Crossbeam известна в России. Пусть ее бизнес и не очень значителен, но все-таки какие-то шаги эта компания на российском рынке делала. Теперь судьба этих шагов вызывает большие вопросы, т.к. покупателем Crossbeam стала не компания, специализирующаяся на вопросах безопасности, а инвестиционный фонд, задача которого, купить что-нибудь подешевле, чтобы потом продать это подороже. Поэтому ни условий сделки не озвучено, ни стратегии развития продуктовой линейки Crossbeam. В первых двух сделках (EMC и Lumension) ясно указано, для чего была сделана покупка и куда вольются купленные технологии. В случае с Crossbeam покупатель хранит молчание. И как долго он будет держать у себя в активах Crossbeam не совсем понятно. Может через год продаст, а может и через полгода.

Для Thoma Bravo - это не первая сделка в области ИБ. Недавно они купили Blue Coat, судьба которой также непонятна. Среди других покупок этого инвестиционного фонда Entrust, LANDesk, Tripwire, SonicWALL. Что характерно после покупок об этих компаниях мало что слышно ;-( И это несмотря на то, что и Tripwire и Entrust были раньше достаточно активными генераторами различных новостей, событий и другого контента. А купленный в 2010-м SonicWALL в 2012-м был продан Dell'у. Thomas Bravo управляла и еще одной компанией - NetIQ, которая была продана AttachMate, которая затем была куплена... опять Thomas Bravo. Т.е. купили повторно то, что уже продали...

EMC подписала соглашение о покупке Silver Tale Systems, которая занимается решениями по мониторингу и анализу Web-поведения; особенно в контексте обработки Больших Данных. Данная компания вольется в состав RSA, а ее продукты войдут составной частью RSA Identity Protection and Verification. Детали сделки не разглашаются, но само по себе событие знаковое, которое знаменует собой начало интереса применения средств информационной безопасности применительно к Big Data (Большим Данным). К этой теме, я думаю скоро обращусь, т.к. в последнее время в Америке эта тема на подъеме в контексте борьбы с киберпреступностью и обеспечения национальной безопасности. EMC, кстати, в 2011-м уже покупала одного игрока в нише анализа поведения. Правда на тот раз, это был анализ сетевого поведения, а покупка называлась NetWitness. А ходившие недавно слухи о том, что EMC покупает Juniper, не подтвердились. EMC сама опровергла их, сославшись на долгосрочное и успешное партнерство с Cisco. Но слухи о поиске покупателя для Juniper стали всплывать в последний год с регулярной периодичностью.

Другая компания, Lumension Security покупает CoreTrace Corp., компанию, выпускающую решения для контроля приложений (защита от запуска вредоносного и просто подозрительного кода). Детали сделки тоже не разглашаются.

Третья сделка, о которой стало известно также на этой неделе, связана с приобретением небольшой компании Crossbeam инвестиционным фондом Thoma Bravo. Эта сделка представляет бОльший интерес, чем две предыдущие. Отчасти потому, что Crossbeam известна в России. Пусть ее бизнес и не очень значителен, но все-таки какие-то шаги эта компания на российском рынке делала. Теперь судьба этих шагов вызывает большие вопросы, т.к. покупателем Crossbeam стала не компания, специализирующаяся на вопросах безопасности, а инвестиционный фонд, задача которого, купить что-нибудь подешевле, чтобы потом продать это подороже. Поэтому ни условий сделки не озвучено, ни стратегии развития продуктовой линейки Crossbeam. В первых двух сделках (EMC и Lumension) ясно указано, для чего была сделана покупка и куда вольются купленные технологии. В случае с Crossbeam покупатель хранит молчание. И как долго он будет держать у себя в активах Crossbeam не совсем понятно. Может через год продаст, а может и через полгода.

Для Thoma Bravo - это не первая сделка в области ИБ. Недавно они купили Blue Coat, судьба которой также непонятна. Среди других покупок этого инвестиционного фонда Entrust, LANDesk, Tripwire, SonicWALL. Что характерно после покупок об этих компаниях мало что слышно ;-( И это несмотря на то, что и Tripwire и Entrust были раньше достаточно активными генераторами различных новостей, событий и другого контента. А купленный в 2010-м SonicWALL в 2012-м был продан Dell'у. Thomas Bravo управляла и еще одной компанией - NetIQ, которая была продана AttachMate, которая затем была куплена... опять Thomas Bravo. Т.е. купили повторно то, что уже продали...

12.11.12

Доступ с мобильных устройств и регуляторы

Про доступ с мобильного устройства в контексте обработки персональных данных я уже писал. Коллеги в комментариях считают, что я трактую ПП-1119 неверно и речь там идет только о помещениях, в которых ведется обработка ПДн. Вот в них должен быть реализован соответствующий режим доступа. А вот если обработка ведется вне какого-либо помещения, то и режима никакого не нужно. Тут, конечно, можно поспорить, что в самом ФЗ-152 говорится о сохранности ПДн и т.п., но сейчас не это важно. Допустим коллеги правы и работать с мобильным устройством можно где угодно.

Но такая работа не отменяет необходимости защиты, предусмотренной статьей 19 ФЗ-152. Пока нормативных документов ФСТЭК и ФСБ нет, можно ориентироваться только на существующие редакции 58-го приказа и методичек ФСБ. Они нам говорят, что обезопасить надо все компоненты ИСПДн, каналы связи надо защитить, СКЗИ должны быть сертифицированными.

Ну, допустим, что iOS jailbreak для нас не помеха (хотя я ни при каких условиях на своем iPhone или iPad не буду делать джейлбрейк). Ну допустим, что iPad у нас первый, а iOS третьей версии (хотя ее и найти-то уже нельзя). А может и не третьей, а пятой или шестой. И jailbreak вдруг станет не нужен. И число сертифицированных СКЗИ для мобильных платформ у нас не будет ограничено только Инфотексом и КриптоПро (продукты под Android не рассматриваю сейчас целенаправленно, ограничиваясь только iOS).

Но сертификата ФСБ для использования СКЗИ на мобильном устройстве недостаточно. Необходимо читать эксплуатационную документацию на СКЗИ, которое может отсудить пыл тех, кто считает, что авторы ПП-1119 ошиблись с формулировками и работать с ПДн на мобильных устройствах можно. Итак посмотрим на документацию к одному из сертифицированных СКЗИ. Там написано следующее:

Но читаем дальше. Необходимо также запретить "работу СКЗИ при включенных в ПЭВМ штатных средствах выхода в радиоканал". Т.е. никаких тебе 3G/4G/2G, никакого Wi-Fi, никакого Bluetooth. А как тогда использовать тот же iPad или iPhone? iPhone без штатных средств выхода в радиоканал - это iPod Touch. Не проблема, скажут фанаты мобильных устройств. Ведь через Ethernet можно (пусть и после jailbreak'а). В теории можно. Но согласно той же документации "не допускается подключать к ПЭВМ дополнительные устройства и соединители, не предусмотренные штатной комплектацией". В iPad Ethernet-кабеля не предусмотрено.

Интересная картина получается. Даже если мы найдем сертифицированную СКЗИ и сможем взгромоздить ее на мобильное устройство. То пользоваться им по назначению не сможем, т.к. должны будем отключить все каналы радиодоступа.

Что у нас остается? Творческий подход, о котором так часто говорят регуляторы и который был продемонстрирован в письме Минпромторга. Кстати, в феврале, в Магнитогорске представитель ФСБ тоже высказывал позицию, что отталкиваться надо от модели угроз. А по поводу методичек ФСБ по персданным, другой сотрудник ФСБ на последнем Инфобезе вообще заявил, что это рекомендации и не более; следовать им необязательно.

Резюме не будет. Каждый вывод делает для себя самостоятельно. Кто-то опасаясь претензий регуляторов (которые проверять коммерческие организации все равно не могут) пытается найти сертифицированные СКЗИ для мобильных платформ и хоть так решить вопрос защищенного мобильного доступа (хотя документация на СКЗИ это и запрещает, а сертификат при таком использовании теряет свою силу). А кто-то подходит творчески и строит модель угроз так, чтобы вообще не обеспечивать конфиденциальность в канале. Каждый выбирает для себя...

Но такая работа не отменяет необходимости защиты, предусмотренной статьей 19 ФЗ-152. Пока нормативных документов ФСТЭК и ФСБ нет, можно ориентироваться только на существующие редакции 58-го приказа и методичек ФСБ. Они нам говорят, что обезопасить надо все компоненты ИСПДн, каналы связи надо защитить, СКЗИ должны быть сертифицированными.

Ну, допустим, что iOS jailbreak для нас не помеха (хотя я ни при каких условиях на своем iPhone или iPad не буду делать джейлбрейк). Ну допустим, что iPad у нас первый, а iOS третьей версии (хотя ее и найти-то уже нельзя). А может и не третьей, а пятой или шестой. И jailbreak вдруг станет не нужен. И число сертифицированных СКЗИ для мобильных платформ у нас не будет ограничено только Инфотексом и КриптоПро (продукты под Android не рассматриваю сейчас целенаправленно, ограничиваясь только iOS).

Но сертификата ФСБ для использования СКЗИ на мобильном устройстве недостаточно. Необходимо читать эксплуатационную документацию на СКЗИ, которое может отсудить пыл тех, кто считает, что авторы ПП-1119 ошиблись с формулировками и работать с ПДн на мобильных устройствах можно. Итак посмотрим на документацию к одному из сертифицированных СКЗИ. Там написано следующее:

- при использовании СКЗИ на ПЭВМ, подключенным к общедоступным сетям связи, с целью исключения возможности несанкционированного доступа к системным ресурсам используемых операционных систем (вот откуда НДВшная угроза в ПП-1119), к программному обеспечению, в окружении которого функционирует СКЗИ, и к компонентам СКЗИ со стороны указанных сетей, должны использоваться дополнительные методы и средства защиты (например: установка межсетевых экранов, организация VPN сетей и т.п.).

Но читаем дальше. Необходимо также запретить "работу СКЗИ при включенных в ПЭВМ штатных средствах выхода в радиоканал". Т.е. никаких тебе 3G/4G/2G, никакого Wi-Fi, никакого Bluetooth. А как тогда использовать тот же iPad или iPhone? iPhone без штатных средств выхода в радиоканал - это iPod Touch. Не проблема, скажут фанаты мобильных устройств. Ведь через Ethernet можно (пусть и после jailbreak'а). В теории можно. Но согласно той же документации "не допускается подключать к ПЭВМ дополнительные устройства и соединители, не предусмотренные штатной комплектацией". В iPad Ethernet-кабеля не предусмотрено.

Интересная картина получается. Даже если мы найдем сертифицированную СКЗИ и сможем взгромоздить ее на мобильное устройство. То пользоваться им по назначению не сможем, т.к. должны будем отключить все каналы радиодоступа.

Что у нас остается? Творческий подход, о котором так часто говорят регуляторы и который был продемонстрирован в письме Минпромторга. Кстати, в феврале, в Магнитогорске представитель ФСБ тоже высказывал позицию, что отталкиваться надо от модели угроз. А по поводу методичек ФСБ по персданным, другой сотрудник ФСБ на последнем Инфобезе вообще заявил, что это рекомендации и не более; следовать им необязательно.

Резюме не будет. Каждый вывод делает для себя самостоятельно. Кто-то опасаясь претензий регуляторов (которые проверять коммерческие организации все равно не могут) пытается найти сертифицированные СКЗИ для мобильных платформ и хоть так решить вопрос защищенного мобильного доступа (хотя документация на СКЗИ это и запрещает, а сертификат при таком использовании теряет свою силу). А кто-то подходит творчески и строит модель угроз так, чтобы вообще не обеспечивать конфиденциальность в канале. Каждый выбирает для себя...

9.11.12

Какие нормативные акты требуют оценки соответствия средств защиты информации?

Позавчера я проводил внутренний семинар по вопросам оценки соответствия. В рамках подготовки этого семинара провел краткий анализ действующего законодательства на предмет составления списка нормативных актов, которые говорят о необходимости применения средств защиты, прошедших ту или иную форму оценки соответствия. Собственно фрагмент презентации с этого семинара со списком нормативных актов и прикладываю. Возможно, что проведу публичный семинар на эту тему.

Вчерашнее письмо из Минпромторга лишний раз подтверждает, что оценка соответствия средств защиты может быть воспринята по-разному и это не обязательно сертификация (если явно не сказано про сертификацию). Государственный контроль (надзор), о котором написал Минпромторг (а он, кстати, у нас главный в теме техрегулирования), является одной из семи форм оценки соответствия и одной из двух, упомянутых в ПП-330. Так что знание законодательства помогает решить многие вопросы, связанные с реализацией постоянно критикуемых нормативных актов регуляторов. Главное, не бояться этого делать.

Вчерашнее письмо из Минпромторга лишний раз подтверждает, что оценка соответствия средств защиты может быть воспринята по-разному и это не обязательно сертификация (если явно не сказано про сертификацию). Государственный контроль (надзор), о котором написал Минпромторг (а он, кстати, у нас главный в теме техрегулирования), является одной из семи форм оценки соответствия и одной из двух, упомянутых в ПП-330. Так что знание законодательства помогает решить многие вопросы, связанные с реализацией постоянно критикуемых нормативных актов регуляторов. Главное, не бояться этого делать.

8.11.12

Как ФСБ дураком меня назвала - часть вторая

19 сентября я написал про то, как наши госорганы, стоящие на страже интересов российских граждан, заботятся об их персональных данных при взаимодействии через Интернет. Но это была только первая часть марлезонского балета. Помимо поста я направил запросы в Правительство России, в Минкомсвязь и в Администрацию Президента с простым вопросом - почему они не обеспечивают конфиденциальность персональных данных при взаимодействии с гражданами через Интернет. Ответ был предсказуем и он звучал в комментариях к заметке. Но одно дело предположение и другое дело официальный ответ. И вот вчера я получил заказное письмо на мой запрос в Правительство (Минкомсвязь и Президент пока молчат - видимо есть и более важные дела).

Первое, что меня удивило - это отвечающая сторона. Это Минпромторг. С какого перепугу отвечал мне не аппарат Правительства и не орган исполнительной власти, ответственный в России за персданные (Минкомсвязь), я так и не понял. Но факт остается фактом.

Ответ же Минпромторга был простой - необходимость применения СКЗИ определяется при моделировании угроз. Если оператор ПДн или уполномоченное им лицо посчитают, что угроза нарушения конфиденциальности неактуальна, то применять СКЗИ не требуется.

Второй интересный вывод приведен в конце письма. Т.к. Интернет-пользователи не являются частью ИСПДн сайта Правительства, то и беспокоиться о защите их ПДн в процессе передачи по Интернет не надо. Логично, правда ведь. Могу теперь представить, как могут рассуждать банки, оказывающие услуги ДБО своим клиентам. Если клиент-физлицо не является частью системы ДБО, то и защищать канал до него не требуется. А значит и СКЗИ покупать не надо. И лицензию ФСБ получать тоже. Бинго!

Первое, что меня удивило - это отвечающая сторона. Это Минпромторг. С какого перепугу отвечал мне не аппарат Правительства и не орган исполнительной власти, ответственный в России за персданные (Минкомсвязь), я так и не понял. Но факт остается фактом.

Ответ же Минпромторга был простой - необходимость применения СКЗИ определяется при моделировании угроз. Если оператор ПДн или уполномоченное им лицо посчитают, что угроза нарушения конфиденциальности неактуальна, то применять СКЗИ не требуется.

Второй интересный вывод приведен в конце письма. Т.к. Интернет-пользователи не являются частью ИСПДн сайта Правительства, то и беспокоиться о защите их ПДн в процессе передачи по Интернет не надо. Логично, правда ведь. Могу теперь представить, как могут рассуждать банки, оказывающие услуги ДБО своим клиентам. Если клиент-физлицо не является частью системы ДБО, то и защищать канал до него не требуется. А значит и СКЗИ покупать не надо. И лицензию ФСБ получать тоже. Бинго!

7.11.12

Сравнение ПП-781 и ПП-1119

Вчера я прошелся по новому ПП-1119. В комментах нет ни одной позитивной оценки этого нормативного акта. Оно и понятно - все ждали чего-то другого. Ну не дождались ;-) Хотя огульно ругать и заявлять, что такого бреда давно не публиковалось легко. А вот предложить конкретные формулировки "как надо" пока никто не предложил (все только критикуют).

Ну да ладно. Подойдем к вопросу системно и сравним два постановления - отмененное 781-е и новое 1119-е. Я провел простое сравнение по требованиям и свел в их единую табличку. Итог однозначен - убрано больше половины всех требований, новых требований добавлено всего 5 (причем не все из них со знаком минус), 9 требований осталось без изменений, 3 требования ушло на уровень ФЗ-152. И как можно говорить, что стало хуже?

Ну да ладно. Подойдем к вопросу системно и сравним два постановления - отмененное 781-е и новое 1119-е. Я провел простое сравнение по требованиям и свел в их единую табличку. Итог однозначен - убрано больше половины всех требований, новых требований добавлено всего 5 (причем не все из них со знаком минус), 9 требований осталось без изменений, 3 требования ушло на уровень ФЗ-152. И как можно говорить, что стало хуже?

Сравнение ПП-781 и ПП-1119 from Alexey Lukatsky

По сути не поменялось ничего. Та же оценка соответствия, тот же непонятный электронный журнал, то же требование утверждения списка допущенных лиц, то же требование установление режима безопасности в помещениях, та же отсылка к нормативным документам ФСТЭК и ФСБ. Что стало хуже-то? Просто многие и 781-е не выполняли в полном объеме. Поэтому и про невыполненные требования забыли (все-таки 4 года прошло с моменты выхода ПП-781). Вот и кажется, что 1119-е стало хуже предыдущего текста. А на самом деле оно лучше. Лучше своего предшественника. Но хуже, чем могло бы быть и чем предлагали эксперты.

Но что меняет новый нормативный акт? По сути ничего. Да, придется менять классификацию ИСПДн. Но имеющаяся классификация ничего кроме ругани не вызывала и многие операторы ПДн все равно классифицировали свои системы как специальные без дальнейшей детализации по 4-м классам. Списки лиц и так все оформляли. Сертифицированные решения кто не использовал, тот и не будет их использовать. Моделирование угроз проводить надо по закону уже почти полтора года. Электронный журнал как был непонятной субстанцией, так и остался. Однако это не мешает находить в Интернет регламенты по ведению такого журнала, что помогает проходить проверки.

Но главное не изменилось.Ни ФСТЭК, ни ФСБ так и не получили права проводить проверки негосударственных организаций. Модель угроз как делал оператор, так и будет делать он же. Ждать, что органы исполнительной власти вот прямо сейчас разродятся своими отраслевыми моделями угроз не приходится (разве что кроме Банка России). А без них оператор либо может забить болт на моделирование, либо сделать это самостоятельно. И тут он волен делать все, что считает нужным.

Детальные требования по ИБ как разрабатывлись ФСТЭК и ФСБ, так и будут ими разрабатываться. Что же касается их конкретного содержания, то неужели кто-то рассчитывает увидеть там что-то еще невиданное. По линии ФСБ ничего нового не будет. Применение сертифицированных СКЗИ, выполнение 152-го приказа ФАПСИ - вот и все вокруг чего будет крутиться новый приказ. Хуже быть не может. Лучше? Вполне. Так это плюс, что может быть лучше. Новый документ ФСТЭК либо будет похож на 58-й приказ (а что в нем такого неизведанного и непонятного), либо на проект "нового СТР-К". Так он тоже известен и в работе над ним как раз приглашали поучаствовать всех желающих - но многие и тут остались верны себе - покритиковали в Facebook, а что-то предлагать отказались.

Так что стало хуже-то?

По сути не поменялось ничего. Та же оценка соответствия, тот же непонятный электронный журнал, то же требование утверждения списка допущенных лиц, то же требование установление режима безопасности в помещениях, та же отсылка к нормативным документам ФСТЭК и ФСБ. Что стало хуже-то? Просто многие и 781-е не выполняли в полном объеме. Поэтому и про невыполненные требования забыли (все-таки 4 года прошло с моменты выхода ПП-781). Вот и кажется, что 1119-е стало хуже предыдущего текста. А на самом деле оно лучше. Лучше своего предшественника. Но хуже, чем могло бы быть и чем предлагали эксперты.

Но что меняет новый нормативный акт? По сути ничего. Да, придется менять классификацию ИСПДн. Но имеющаяся классификация ничего кроме ругани не вызывала и многие операторы ПДн все равно классифицировали свои системы как специальные без дальнейшей детализации по 4-м классам. Списки лиц и так все оформляли. Сертифицированные решения кто не использовал, тот и не будет их использовать. Моделирование угроз проводить надо по закону уже почти полтора года. Электронный журнал как был непонятной субстанцией, так и остался. Однако это не мешает находить в Интернет регламенты по ведению такого журнала, что помогает проходить проверки.

Но главное не изменилось.Ни ФСТЭК, ни ФСБ так и не получили права проводить проверки негосударственных организаций. Модель угроз как делал оператор, так и будет делать он же. Ждать, что органы исполнительной власти вот прямо сейчас разродятся своими отраслевыми моделями угроз не приходится (разве что кроме Банка России). А без них оператор либо может забить болт на моделирование, либо сделать это самостоятельно. И тут он волен делать все, что считает нужным.

Детальные требования по ИБ как разрабатывлись ФСТЭК и ФСБ, так и будут ими разрабатываться. Что же касается их конкретного содержания, то неужели кто-то рассчитывает увидеть там что-то еще невиданное. По линии ФСБ ничего нового не будет. Применение сертифицированных СКЗИ, выполнение 152-го приказа ФАПСИ - вот и все вокруг чего будет крутиться новый приказ. Хуже быть не может. Лучше? Вполне. Так это плюс, что может быть лучше. Новый документ ФСТЭК либо будет похож на 58-й приказ (а что в нем такого неизведанного и непонятного), либо на проект "нового СТР-К". Так он тоже известен и в работе над ним как раз приглашали поучаствовать всех желающих - но многие и тут остались верны себе - покритиковали в Facebook, а что-то предлагать отказались.

Так что стало хуже-то?

6.11.12

Левая рука Правительства не знает, что делает правая или что принесло нам Постановление №1119

1-го ноября Правительство утвердило долгожданное Постановление №1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных". Про проект этого Постановления я уже писал в конце сентября и вот один месяц и мы имеем дело с утвержденным нормативным актом. Правда, вместо двух постановлений (по уровням защищенности и по требованиям безопасности) Правительство выпустило одно, объединенное.

Но посмотрим на него чуть более внимательно. Начнем с того, что ПП-781 официально утратило силу, а с ним подвисли в воздухе "приказ трех" по классификации, а также методички ФСБ по шифрованию и приказ ФСТЭК №58, которые базировались именно на ПП-781. Но в любом случае это ненадолго. Проекты приказов ФСТЭК и ФСБ на подходе, а новая классификация приведена уже в самом Постановлении (никаких специальных или типовых систем).

Кстати, выход нового Постановления влечет за собой и далеко идущие последствия. Во-первых, теперь ФСТЭК придется обновлять свои РД по IPS и антивирусам, которые были привязаны к 4-м классам ИСПДн. А во-вторых, становится очевидным, что принятый 4 года назад подход по указанию в сертификатах ФСТЭК класса ИСПДн, для которого возможно применение прошедшего оценку соответствия средства защиты, дал сбой. Теперь в сертификатах этого уже не укажешь. Да и что делать с уже выданными сертификатами теперь непонятно.

Вся защита зависит от актальных угроз, но выбор средств нейтрализации этих угроз должен базироваться на документах ФСТЭК и ФСБ, которые должны скоро выйти. По идее там должна быть четко указана зависимость выбираемых средств защиты от актуальности той или иной угрозы, но вот как это будет реализовано, пока понимаю с трудом. Предсказуемо поменялась ситуация с оценкой соответствия. Если в проекте она требовалась только начиная со 2-го уровня, то в итоговом варианте - уже с 4-го. К счастью форма оценки соответствия не определена, а с учетом грифа на ПП-330, можно выбирать, что угодно (про это я уже писал и напишу очень скоро еще раз).

С классификацией ИСПДн авторы опять перегнули и, к сожалению, к критике и ранеев высказанным предложениям не прислушались. Например, непонятно, на каком основании сведения о судимости были существенно занижены с точки зрения отнесения их к той или иной ИСПДн. В законе они почти приравнены к специальным категориям, а в Постановлении №1119 приравнены к обычным ПДн. С ИСПДн, обрабатывающей общедоступные ПДн, тоже косяк. Например, согласно ФЗ о государственной регистрации юрлиц, большая часть ПДн учредителей юрлица относится к общедоступной информации. Но это не позволяет считать тот же ЕГРЮЛ ИСПДн, обрабатывающей общедоступные ПДн.Ведь по Постановлению к таким ИСПДн относятся только те, которые созданы в соответствие с 8-й статьей ФЗ-152.

Определение актуальных угроз таит в себе мину замедленного действия. Меня в определении "под актуальными угрозами безопасности персональных данных понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в информационной системе" напрягает фраза, выделенная жирным. Случайный доступ может быть ВСЕГДА, а значит получается, что у нас и все угрозы являются актуальными. Но это все равно не так страшно, т.к. нам помогают следующие абзацы Постановления В частности в нем говорится, что все угрозы делятся на 3 типа (в зависимости от наличия НДВ). А актуальность этих угроз определяет оператор. И я повторю то, что писал раньше, рассматривая проекты данных Постановлений. Угрозу НДВ в контексте защиты ПДн я считаю неактуальной, а посему у нас остаются только угрозы 3-го типа.

При этом, согласно Постановлению и части 4 статьи 19 ФЗ-152 "федеральные органы исполнительной власти, осуществляющие функции по выработке государственной политики и нормативно-правовому регулированию в установленной сфере деятельности, органы государственной власти субъектов Российской Федерации, Банк России, органы государственных внебюджетных фондов, иные государственные органы в пределах своих полномочий принимают нормативные правовые акты, в которых определяют угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности, с учетом содержания персональных данных, характера и способов их обработки". Пока таких документов нет (кроме РС 2.4 Банка России и документов Минздрава). Это влечет за собой как возможность самостоятельного определения актуальных угроз, так и возможности выбрать выжидательную позицию. Нет документов, нет возможности определиться с угрозами, а значит и меры по защите нельзя выбрать ;-)

Косяк с тем, что при наличии ПДн о 100000 субъектах провести классификацию невозможно, так и не устранили (а ведь авторам про это тоже писали). Проблема с аутстаффингом осталась, а вот про сотрудников ИП, о которой я писал, устранили. Тем более непонятно, почему не убрали остальные, очевидные недочеты?..

Что касается требований по безопасности в зависимости от уровня защищенности, то тут ничего нового (кроме уже упомянутого переноса оценки соответствия со 2-го уровня на 4-й). Еще перенесли требование по доступу к содержанию электронного журнала сообщений только уполномоченным сотрудником с 3-го на 2-й уровень. Правда, что за журнал имелся ввиду, фиг поймешь. Для 1-го уровня помимо создания подразделение по защите ПДн возможно возложение этих задач на одно из существующих подразделений (например, на ИТ) такого функционала.

В целом могу сказать, что финальный вариант не так чтобы сильно изменился. Что-то стало получше, что-то похуже, что-то осталось без изменений. Пессимизм коллег относительно документа по-прежнему не разделяю - считаю, что возможность самостоятельного определения актуальных угроз - это уже недурно. Важно, конечно, что будет написано в приказах ФСТЭК и ФСБ, но если и они будут зависеть от актуальности угроз, то хуже, чем есть сейчас точно не будет.

А причем тут правая и левая рука Правительства, вынесенные в заголовок? А тут все просто. Если посмотреть на 13-й пункт Постановления №1119, то мы увидим, что требование наличия контролируемой зоны (т.е. зоны, куда запрещен доступ посторонних) при обработке ПДн остался и остался на 4-м, минимальном уровне защищенности. А теперь давайте посмотрим на множество инициатив, которые так активно продвигает руководство нашего правительства... Многие из них связаны с доступом с мобильных устройств. Что-то да, возможно делать из помещений с контролируемым доступом, например, дистанционный доступ к библиотекам или музеям, но это в любом случае частный и не самый распространенный пример применения мобильных устройств. Все-таки они создавались, чтобы работать из любого места, где есть Интернет.

Оснащение сотрудников ГИБДД планшетниками для проверки в реальном времени информации о водителях, угнанных авто и т.д. Невозможно! Ну где вы на улице видели контролируемую зону? Использование врачами планшетных компьютеров при выезде к пациентам. Невозможно! Пограничные посты в аэропортах? Невозможно! Таможенные терминалы? Невозможно! И т.д. и т.п. Я уже не говорю про применение планшетников банковскими и страховыми агентами. Они тоже не могут работать с персданными за пределами собственной контролируемой зоны. Да что планшетники... Вынос точки продаж за пределы собственного или арендуемого здания в места массового скопления народа (например, торговые или дилерские центры) теперь становится невозможен. И все это подписал человек, так ратующий за активное внедрение мобильных технологий ;-(

ЗЫ. Услуги по облачной безопасности как всегда забыта, но это и понятно - не могут пока регуляторы воспринять такой вариант реализации системы защиты, не укладывается он у них в голове. Ну со временем все утрясется, я думаю.

Но посмотрим на него чуть более внимательно. Начнем с того, что ПП-781 официально утратило силу, а с ним подвисли в воздухе "приказ трех" по классификации, а также методички ФСБ по шифрованию и приказ ФСТЭК №58, которые базировались именно на ПП-781. Но в любом случае это ненадолго. Проекты приказов ФСТЭК и ФСБ на подходе, а новая классификация приведена уже в самом Постановлении (никаких специальных или типовых систем).

Кстати, выход нового Постановления влечет за собой и далеко идущие последствия. Во-первых, теперь ФСТЭК придется обновлять свои РД по IPS и антивирусам, которые были привязаны к 4-м классам ИСПДн. А во-вторых, становится очевидным, что принятый 4 года назад подход по указанию в сертификатах ФСТЭК класса ИСПДн, для которого возможно применение прошедшего оценку соответствия средства защиты, дал сбой. Теперь в сертификатах этого уже не укажешь. Да и что делать с уже выданными сертификатами теперь непонятно.

Вся защита зависит от актальных угроз, но выбор средств нейтрализации этих угроз должен базироваться на документах ФСТЭК и ФСБ, которые должны скоро выйти. По идее там должна быть четко указана зависимость выбираемых средств защиты от актуальности той или иной угрозы, но вот как это будет реализовано, пока понимаю с трудом. Предсказуемо поменялась ситуация с оценкой соответствия. Если в проекте она требовалась только начиная со 2-го уровня, то в итоговом варианте - уже с 4-го. К счастью форма оценки соответствия не определена, а с учетом грифа на ПП-330, можно выбирать, что угодно (про это я уже писал и напишу очень скоро еще раз).

С классификацией ИСПДн авторы опять перегнули и, к сожалению, к критике и ранеев высказанным предложениям не прислушались. Например, непонятно, на каком основании сведения о судимости были существенно занижены с точки зрения отнесения их к той или иной ИСПДн. В законе они почти приравнены к специальным категориям, а в Постановлении №1119 приравнены к обычным ПДн. С ИСПДн, обрабатывающей общедоступные ПДн, тоже косяк. Например, согласно ФЗ о государственной регистрации юрлиц, большая часть ПДн учредителей юрлица относится к общедоступной информации. Но это не позволяет считать тот же ЕГРЮЛ ИСПДн, обрабатывающей общедоступные ПДн.Ведь по Постановлению к таким ИСПДн относятся только те, которые созданы в соответствие с 8-й статьей ФЗ-152.

Определение актуальных угроз таит в себе мину замедленного действия. Меня в определении "под актуальными угрозами безопасности персональных данных понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в информационной системе" напрягает фраза, выделенная жирным. Случайный доступ может быть ВСЕГДА, а значит получается, что у нас и все угрозы являются актуальными. Но это все равно не так страшно, т.к. нам помогают следующие абзацы Постановления В частности в нем говорится, что все угрозы делятся на 3 типа (в зависимости от наличия НДВ). А актуальность этих угроз определяет оператор. И я повторю то, что писал раньше, рассматривая проекты данных Постановлений. Угрозу НДВ в контексте защиты ПДн я считаю неактуальной, а посему у нас остаются только угрозы 3-го типа.

При этом, согласно Постановлению и части 4 статьи 19 ФЗ-152 "федеральные органы исполнительной власти, осуществляющие функции по выработке государственной политики и нормативно-правовому регулированию в установленной сфере деятельности, органы государственной власти субъектов Российской Федерации, Банк России, органы государственных внебюджетных фондов, иные государственные органы в пределах своих полномочий принимают нормативные правовые акты, в которых определяют угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности, с учетом содержания персональных данных, характера и способов их обработки". Пока таких документов нет (кроме РС 2.4 Банка России и документов Минздрава). Это влечет за собой как возможность самостоятельного определения актуальных угроз, так и возможности выбрать выжидательную позицию. Нет документов, нет возможности определиться с угрозами, а значит и меры по защите нельзя выбрать ;-)

Косяк с тем, что при наличии ПДн о 100000 субъектах провести классификацию невозможно, так и не устранили (а ведь авторам про это тоже писали). Проблема с аутстаффингом осталась, а вот про сотрудников ИП, о которой я писал, устранили. Тем более непонятно, почему не убрали остальные, очевидные недочеты?..

Что касается требований по безопасности в зависимости от уровня защищенности, то тут ничего нового (кроме уже упомянутого переноса оценки соответствия со 2-го уровня на 4-й). Еще перенесли требование по доступу к содержанию электронного журнала сообщений только уполномоченным сотрудником с 3-го на 2-й уровень. Правда, что за журнал имелся ввиду, фиг поймешь. Для 1-го уровня помимо создания подразделение по защите ПДн возможно возложение этих задач на одно из существующих подразделений (например, на ИТ) такого функционала.

В целом могу сказать, что финальный вариант не так чтобы сильно изменился. Что-то стало получше, что-то похуже, что-то осталось без изменений. Пессимизм коллег относительно документа по-прежнему не разделяю - считаю, что возможность самостоятельного определения актуальных угроз - это уже недурно. Важно, конечно, что будет написано в приказах ФСТЭК и ФСБ, но если и они будут зависеть от актуальности угроз, то хуже, чем есть сейчас точно не будет.

А причем тут правая и левая рука Правительства, вынесенные в заголовок? А тут все просто. Если посмотреть на 13-й пункт Постановления №1119, то мы увидим, что требование наличия контролируемой зоны (т.е. зоны, куда запрещен доступ посторонних) при обработке ПДн остался и остался на 4-м, минимальном уровне защищенности. А теперь давайте посмотрим на множество инициатив, которые так активно продвигает руководство нашего правительства... Многие из них связаны с доступом с мобильных устройств. Что-то да, возможно делать из помещений с контролируемым доступом, например, дистанционный доступ к библиотекам или музеям, но это в любом случае частный и не самый распространенный пример применения мобильных устройств. Все-таки они создавались, чтобы работать из любого места, где есть Интернет.

Оснащение сотрудников ГИБДД планшетниками для проверки в реальном времени информации о водителях, угнанных авто и т.д. Невозможно! Ну где вы на улице видели контролируемую зону? Использование врачами планшетных компьютеров при выезде к пациентам. Невозможно! Пограничные посты в аэропортах? Невозможно! Таможенные терминалы? Невозможно! И т.д. и т.п. Я уже не говорю про применение планшетников банковскими и страховыми агентами. Они тоже не могут работать с персданными за пределами собственной контролируемой зоны. Да что планшетники... Вынос точки продаж за пределы собственного или арендуемого здания в места массового скопления народа (например, торговые или дилерские центры) теперь становится невозможен. И все это подписал человек, так ратующий за активное внедрение мобильных технологий ;-(

ЗЫ. Услуги по облачной безопасности как всегда забыта, но это и понятно - не могут пока регуляторы воспринять такой вариант реализации системы защиты, не укладывается он у них в голове. Ну со временем все утрясется, я думаю.

2.11.12

Олимпийский цикл CISO

Ехал тут с работы домой и слушал "Эхо Москвы", где обсуждали проблемы отечественного футбола. Ничего нового не сказали, но прозвучала интересная мысль о том, что одной из причин того, что наши футболисты находятся на задворках мирового спорта, является несоблюдение олимпийского цикла для главного тренера сборной России. Их слишком часто меняют - после 1-2 лет работы. При этом, для демонстрации каких-то позитивных результатов тренер должен проработать не менее 4-х лет, т.е. так называемый олимпийский цикл (между Олимпийскими Играми).

Суть цикла проста. На первом году тренер привыкает и изучает команду, которая попала ему в руки. Он присматривается, отмечая сильные и слабые стороны игроков команды и того окружения в котором приходится играть футболистам. На втором году стоит задача стабилизировать результаты команды, уйдя постепенно от хаотического ритма игры. На третий год ставится задача начать рост результатов, а на 4-й - показывать уже только положительную и постоянную динамику, которая и позволяет выигрывать на Олимпийских Играх.

Выслушав такую концепцию (достаточно здравую, на мой взгляд), я подумал, что для руководителя службы ИБ подход должен быть тем же. Если не для малого предприятия (но там CISO и так нет), то для среднего и крупного точно. При этом сохраняется именно этот 4-хлетний цикл - изучение нового места работы и своей команды, стабилизация работы и установление взаимоотношений с подразделениями компании и внешними заинтересованными лицами (регуляторы и т.п.), старт серьезных изменений с точки зрения ИБ (новые проекты и процессы) и установление нормального процесса управления информационной безопасностью во всем ее многообразии.

ЗЫ. Кстати, размышления про CISO недавно были опубликованы в блоге Сергея Борисова.

Суть цикла проста. На первом году тренер привыкает и изучает команду, которая попала ему в руки. Он присматривается, отмечая сильные и слабые стороны игроков команды и того окружения в котором приходится играть футболистам. На втором году стоит задача стабилизировать результаты команды, уйдя постепенно от хаотического ритма игры. На третий год ставится задача начать рост результатов, а на 4-й - показывать уже только положительную и постоянную динамику, которая и позволяет выигрывать на Олимпийских Играх.

Выслушав такую концепцию (достаточно здравую, на мой взгляд), я подумал, что для руководителя службы ИБ подход должен быть тем же. Если не для малого предприятия (но там CISO и так нет), то для среднего и крупного точно. При этом сохраняется именно этот 4-хлетний цикл - изучение нового места работы и своей команды, стабилизация работы и установление взаимоотношений с подразделениями компании и внешними заинтересованными лицами (регуляторы и т.п.), старт серьезных изменений с точки зрения ИБ (новые проекты и процессы) и установление нормального процесса управления информационной безопасностью во всем ее многообразии.

ЗЫ. Кстати, размышления про CISO недавно были опубликованы в блоге Сергея Борисова.

1.11.12

Международная информационная безопасность

Аккурат год назад на конференции "ИТ-Стандарт" я рассказывал о том, как вопросы ИБ решаются на международной арене. Когда я делал ту презентацию, мне казалось, что я указал почти все международные инициативы на тот момент. Оказывается нет. И хотя общее направление было указано верное, многие активности остались за пределами моего внимания. Посетив вчера мероприятие Центра политических исследований России (ПИР), я погрузился в совершенно иную среду. Это оказался совершенно иной мир - со своими игроками, со своими проблемами, со своими достижениями. Мероприятие оказалось очень интересным.

Выступали совершенно различные люди - от ПИРа, от МИДа, от Минкомсвязи, от Посольства Великобритании, от Посольства США, от ОДКБ, от Координационного Центра. В зале же были не только россияне, но и много иностранцев, как из стран СНГ, так и из стран Европы. Ну и конечно сотрудники ФСБ (в штатском) присутствовали, но не выступали (как обычно это и бывает на таких мероприятиях). Вообще это мероприятие как нельзя кстати прошло в день, когда почти единогласно (с одним воздержавшимся) сенаторы проголосовали за закон о госизмене. Еще пару дней, подпись Президента, и всех участников семинара можно было бы привлечь по статье за сотрудничество с международными и иностранными организациями ;-)

Но вернемся к мероприятию. Доклады были интересные - я лично узнал немало нового и интересного о том, что сейчас происходит на международной арене, какие баталии ведутся не только между различными международными организациями за влияние в Интернет (тот же конфликт ISO и ITU), какое противостояние идет между Россией и всем миром за принятие международной Конвенции по информационной безопасности... Совершенно новый взгляд на проблематику. Иногда стоит подняться над чисто локальными проблемами России (персданные, ФСБ, шифрование, КВО, СТО БР ИББС и т.д.) и посмотреть, что волнует экспертов-международников.

Интересной была дискуссия на тему, какой термин использовать - "информационная безопасность" или "кибербезопасность". Мне это напомнило, как лет 6-8 назад многие конференции начинались с жаркой дискуссии о том, чем отличается "информационная безопасность" от "безопасности информации", как правильно, "информационная безопасность" или "защита информации", ну и т.д.Не обошли вниманием и критику отечественной Доктрины ИБ и Стратегии национальной безопасности... Поговорили о Будапештской Конвенции, которую Россия не подписала и активно критиковала, а сейчас пытается предложить что-то свое, но ее никто "не понимает" ;-)

Мрачновато выглядел доклад Ильи Сачкова. Традиционно рассказав про киберпреступность с указанием доходов киберпреступников и полным безразличием властей к данной проблеме, Илья предрек, что если специалисты-международники за полтора-два года не договорятся, как управлять Интернетом, то им будут управлять уже совсем другие люди, из организованной преступности.

А еще организаторами раздавался журнал "Индекс безопасности", издаваемый ПИР-Центром. Это специализированное издание Центра, которое раньше освещало преимущественно вопросы ядерной безопасности и нераспространения ядерного оружия и ядерных технологий, но переориентировалось на новые вызовы и угрозы (кстати, в нашем МИД вопросами международной кибербезопасности занимается одноименный департамент - новых вызовов и угроз). И вот сотый номер издания (хотя на обложке номер 104) полностью посвящен вопросам международной ИБ (надеюсь его выложат в Интернет в обозримом будущем). Если кто сможет найти журнал - очень рекомендую ознакомиться. При условии, что вам интересна тема регулирования информационной безопасности на международной арене. Множество авторов рассказали о том, как регулируется ИБ в Азии, в СНГ, в США, в Европе; с какими трудностями сталкивается Россия со своим проектом Конвенции ООН по международной ИБ, по Интернет-паспортизации и по многим другим аспектам. Занимательное чтение на 280 страниц (по объему как книга).

Резюмируя, могу сказать, что мероприятие было полезным во всех смыслах. И с коллегами пообщался, и знакомства завязал, и много нового и интересного узнал. Что еще нужно для того, чтобы считать время потраченным не зря...

ЗЫ. А вообще 2013-й год готовит нам немало нового в области международного регулирования ИБ и Интернет.